EMOTET(エモテット)とは?感染拡大中のEMOTETの脅威・感染経路・事例・対策

公開日: 最終更新日:

見出し

Emotetの脅威

Emotetが大きな脅威と言われているのはいくつかの理由があります。

1.検知が難しいこと

2.感染力が強く、拡散しやすい

3.環境対応力

Emotetは、感染者が過去に送受信した電子メールの情報を収集して「なりすましメール」を自動作成し、過去に送受信履歴のある他者へと拡散し続けるマルウェアです。

このため、企業などでは既存の取引先などに対して担当者名の「なりすましメール」が送信されるため、不審な点が非常に少なく感染が拡大する傾向にあります。

例えば、未完了の支払いがある、あるいは資料の送信などといった体裁を取ります。

既存取引先からそうしたメールが届いたら、添付されているwordやzipをダウンロードして開いてしまうことは珍しくないでしょう。

同時にEmotetは当初よりターゲットデバイスのレジストリを破損させて検知を回避する仕組みとなっており、外部に送信されるデータは暗号化されてレジストリに保存されます。

レジストリは検知の対象外にされていることも多く、これも検知を難しくする原因となっています。

さらに検知を逃れるためにモジュールがファイル形式ではなくメモリ上で動作するような仕組みも取り入れられています。

外部通信の内容を窃取し利用するため、

端末やウェブブラウザーに保存されたパスワードなどの認証情報の窃取

窃取されたパスワード(認証情報、他の端末への接続アカウント情報など)の悪用

メールアカウント情報とパスワードの窃取

送受信したメール本文とアドレス帳の情報窃取

窃取されたメールアカウント情報や本文などが悪用され、外部取引先や過去の送受信先へEmotet拡散のメールが送信される

協調的攻撃によりEmotetがランサムウェアを持ち込むこともあるため、端末内ファイルがすべて暗号化され「人質」となり金銭を要求されることも(フロリダ州レイクシティのケースではおおよそ50万ドルの支払い)

などが起こります。

レイクシティのケースでは、Emotet→TrickBot→Ryuk ransomwareの流れが確認されています。

Lake City’s IT network was infected with malware on June 10. The city described the incident as a “triple threat.”

In reality, an employee opened a document they received via email, which infected the city’s network with the Emotet trojan, which later downloaded the TrickBot trojan, and later, the Ryuk ransomware.

Florida city fires IT employee after paying ransom demand last week

「なりすましメール」が迷惑メールにならない

一般に送信元を詐称したなりすましメールが送信されると、SPFというチェック機能により送信元ドメインのSPFレコードと送信元IPアドレスをチェックしこれが一致しなければなりすましとして判定されます。

また、DKIM、DMARCといったチェック機能やルール機能があります。

が、Emotetはこれらを通過することができます。

EMOTET(エモテット)の感染経路

前述の特徴にある通り、おもにメールに添付されたファイルをダウンロードすることによって感染します。

メールは過去のやり取りから生成され、正規のメールに返信する形で送信されることもあります。

具体的なケースは、IPAの下記のページにて詳細が解説されています。

「Emotet」と呼ばれるウイルスへの感染を狙うメールについて:IPA 独立行政法人 情報処理推進機構

添付されたWordファイルの「コンテンツの有効化」をクリックするとマクロが動作し、PowerShellをコールします。

このPowerShellコマンドが外部のサイトからペイロードをダウンロードしてくるという仕組みですが、自己複製し増殖します。

また、環境を外部のサーバーに送信し、この情報に基づいた外部からのコントロールが可能ですから、例えばセキュリティソフトの検知を避けたマシンへのインストールがおこなわれることもあります。

EMOTET(エモテット)の被害事例

公益財団法人東京都保健医療公社

令和元年5月20日

関西電力株式会社

2019年12月23日

当社パソコンからの個人情報等のデータ流出の可能性について

株式会社サンウェル

令和1年12月3日

独立行政法人地域医療機能推進機構 群馬中央病院

令和元年12月9日

ウイルス感染と感染に伴う不審メール発生に関するお詫びとお知らせ

一般社団法人 軽金属製品協会

令和元年12月24日

株式会社川本製作所

2020年2月3日

当社パソコンからの個人情報のデータ流失に関するお詫びとお知らせ

横浜市立大学

令和元年12月11日

公立大学法人首都大学東京

2019年11月1日

岐阜新聞社

EMOTET(エモテット)の対策

WordやExcelなどOfficeドキュメントのマクロ機能を無効化

ファイアウォールでPowershellの外部通信をブロック

ウイルス対策ソフトのシグネチャは自動更新とし、常に最新の状態を維持する

OSやソフトウェアのアップデートは速やかに適用する

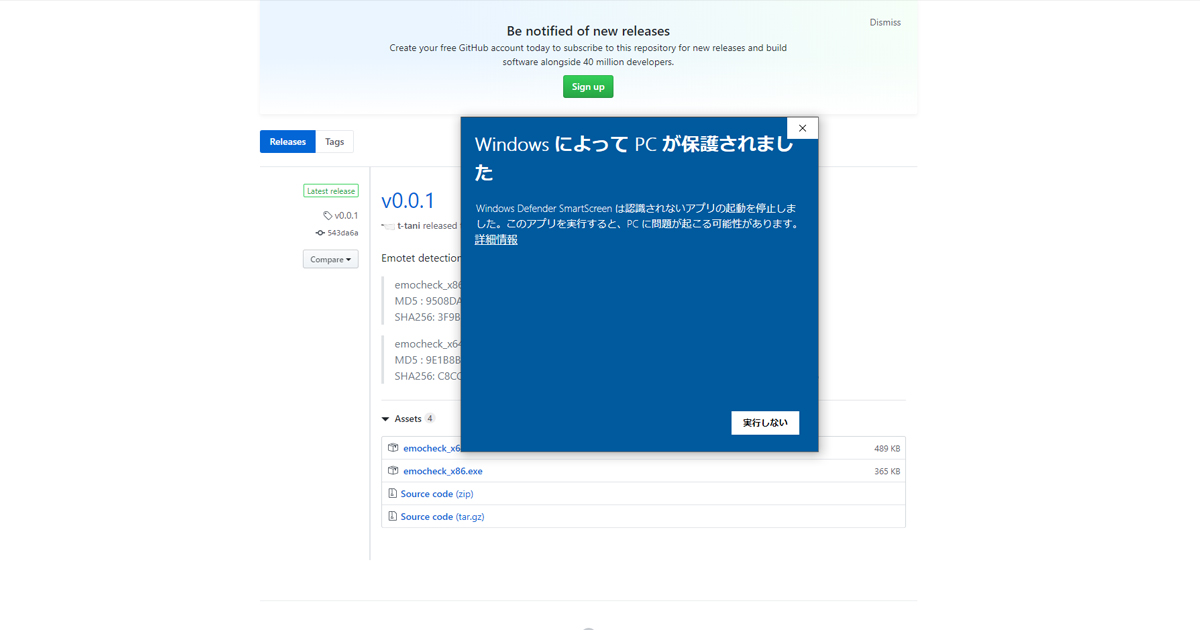

JPCERT/CCより無償公開された「Emotet」感染チェックツール「EmoCheck」を利用する

※上記URLは公開時のものです。

2021年より現在はv2.0と新しいバージョンが公開されています。

【2022年最新】EmoCheck v2.0(エモチェック最新版)のダウンロードと使い方

2022.06.13 →Emotet(エモテット)、Chromeのクレジットカード情報を窃取する機能追加

2022.06.07 →【2022年最新】「Emotet」感染チェックツール「EmoCheck(エモチェック)」v2.3.2を公開、検知手法を修正(JPCERT)

2022.06.07 →「Emotet」感染チェックツール「EmoCheck(エモチェック)」のダウンロードと使い方(最新版)

2022.05.25 →「Emotet」感染チェックツール「EmoCheck(エモチェック)」v2.3.1を公開、JPCERT コーディネーションセンター

2022.03.18 →JPEA代行申請センター従業員のパソコンがマルウェア Emotet(エモテット)に感染、不審メールを確認

2022.03.17 →マルウェアEmotet(エモテット)の感染被害なおも広がる、HIS、オリオンツアー、旬刊旅行新聞など旅行業界

2022.03.09 →「Emotet」感染チェックツール「EmoCheck(エモチェック)」v2.1.1を公開、JPCERT コーディネーションセンター

2022.03.03 →Emotet 感染チェックツール EmoCheck v2.0のダウンロードと使い方

2022.02.09 →猛威を振るうEmotet(エモテット)、ライオン、クラシエなど被害企業多数

2020.02.07 →EMOTET(エモテット)とは?感染拡大中のEMOTETの脅威・感染経路・事例・対策

弁護人和田の「あな.た.の.為.のお金で.す」スパムメール(迷惑メール)を解析する

弁護人和田の「あな.た.の.為.のお金で.す」スパムメール(迷惑メール)を解析する コインハイブ事件、2審で逆転有罪に

コインハイブ事件、2審で逆転有罪に