ドコモ口座不正利用事件をまとめる-不正送金はなぜ起きたのか-

公開日: 最終更新日:

見出し

2020年9月3日、あるTwitterユーザーのTweetが話題となった。

金融取引被害に遭いました。メインバンクから、「ドコモコウザ」名義で、4回に渡って30万円ものお金が引きだされ、行方不明に。銀行は「ドコモから情報が漏れたんだろう」ドコモは「銀行から情報が漏れたんだろう」でまともに調べてくれず。警察がなんとか捜査はしてくれるそうですが…?

— なっつるん (@nattsurun) September 3, 2020

すると、同様の被害に遭っているという複数のユーザーからの投稿が相次いだ。

はじめまして、検索でツイートをお見かけしました。私も全く同様の被害に遭っています。dポイント等を含めドコモ関連の契約経験が無いにもかかわらず被害に遭ってしまいました。引出された銀行も同じ地方銀行です。先程中央警察署に相談に行ってきました。早く犯人が捕まって欲しいですね。

— ヨネコ (@yoneeeeko15369) September 4, 2020

自分も同じ被害に遭いました。額は計五万で5回に渡り一万ずつ引き出されました。ちなみに七十七銀行です

— さとー (@chrono5398) September 5, 2020

メディアによる報道がこの後続いていくことになる。

ドコモ口座不正利用の流れ

攻撃者は何らかの方法で入手した名義、口座番号、暗証番号を利用し、その名義人になりすまして不正にドコモ口座を開設。

口座番号と暗証番号を使って銀行のWeb口振受付サービスを利用し、銀行口座内の現金を不正に開設したドコモ口座へと送金する。

ドコモ口座に対応している提携金融機関リストと不正利用被害の有無

| みずほ銀行 | 2019年春ごろに被害あり |

| 三井住友銀行 | |

| ゆうちょ銀行 | 被害あり(報道) |

| イオン銀行 | 被害あり |

| 伊予銀行 | |

| 池田泉州銀行 | |

| 愛媛銀行 | |

| 大分銀行 | |

| 大垣共立銀行 | 被害あり |

| 紀陽銀行 | 被害あり |

| 京都銀行 | |

| 滋賀銀行 | 被害あり |

| 静岡銀行 | |

| 七十七銀行 | 被害あり |

| 十六銀行 | |

| スルガ銀行 | |

| 仙台銀行 | |

| ソニー銀行 | |

| 但馬銀行 | |

| 第三銀行 | 被害あり |

| 千葉銀行 | |

| 千葉興業銀行 | |

| 中国銀行 | 被害あり |

| 東邦銀行 | 被害あり |

| 鳥取銀行 | 被害あり |

| 南都銀行 | |

| 西日本シティ銀行 | |

| 八十二銀行 | |

| 肥後銀行 | |

| 百十四銀行 | |

| 広島銀行 | |

| 福岡銀行 | |

| 北洋銀行 | |

| みちのく銀行 | 被害あり |

| 琉球銀行 |

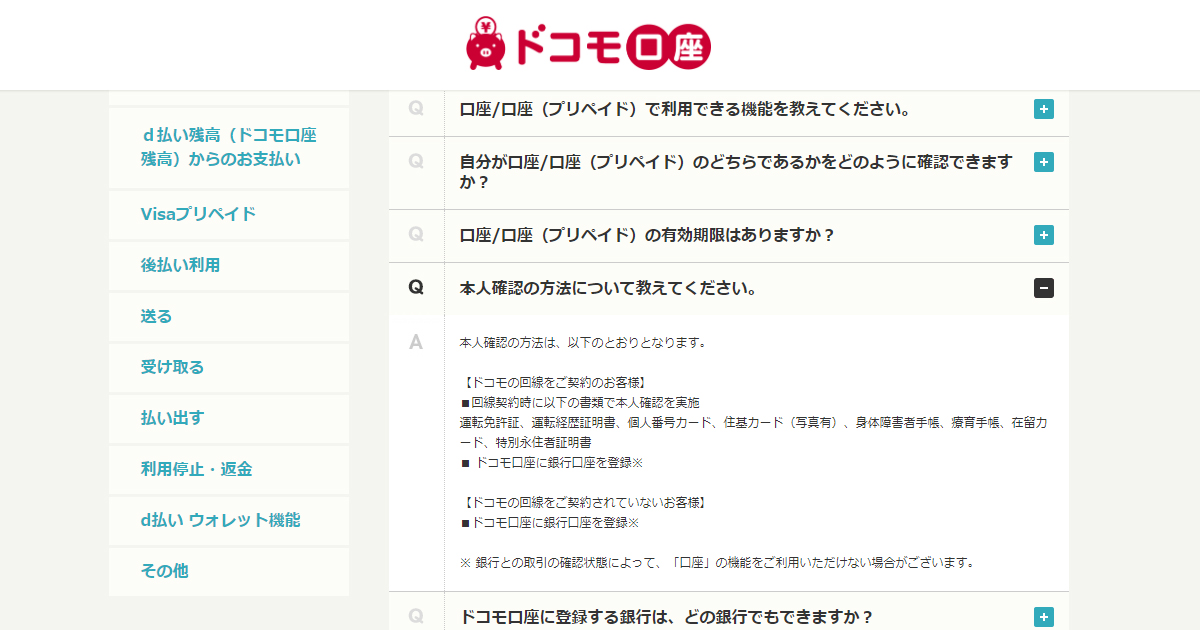

ドコモ契約者以外がドコモ口座開設する際には本人確認がない

重要な点だが、ドコモの回線利用者については回線契約時の契約書類で本人確認が行われている。

しかしながら2019年10月、ドコモはドコモ口座サービスをドコモの回線利用者以外にも開放した。

こうした「ドコモユーザー以外」のユーザーがドコモ口座を開設する際にはメールアドレスによる確認のみで、「本人確認」がないためメールアドレスだけあれば作ることができる。

ドコモ口座のwebサイトトップページを見ると分かる通り、あくまで銀行口座を登録する時点で本人確認という流れである。

本人確認の方法は、以下のとおりとなります。

【ドコモの回線をご契約のお客様】

■回線契約時に以下の書類で本人確認を実施

運転免許証、運転経歴証明書、個人番号カード、住基カード(写真有)、身体障害者手帳、療育手帳、在留カード、特別永住者証明書

■ ドコモ口座に銀行口座を登録※

【ドコモの回線をご契約されていないお客様】

■ドコモ口座に銀行口座を登録※

※ 銀行との取引の確認状態によって、「口座」の機能をご利用いただけない場合がございます。

よくある質問|ドコモ口座 より

ドコモ契約者以外へのサービス開放に伴って生まれた空白

さて、元来ドコモの回線契約者のみに提供されていたこのドコモ口座サービスは、その時点では回線契約時の本人確認が行われていることから金融機関も提携しやすいものだったかも知れない。

また同時期にりそな銀行ユーザーが不正利用被害に遭って以降は回線名義と口座名義の一致がなければ利用できないなど、ドコモユーザーについては今回被害の対象になりにくい条件が整えられていた。

それに対し、サービス開放によって流入したドコモ回線以外のユーザーについては、事実上本人確認なしで銀行との連携をテストできてしまう状態が生まれた。

こうなると、銀行のセキュリティだけが頼りとなる。

それまでのドコモと金融機関でのダブルチェック体制から、銀行のセキュリティだけが頼りとなってしまったわけだ。

2段階認証の有無でわかれた明暗

2020年9月16日付SankeiBizでは、不正利用被害が発生した11の銀行すべてで、ドコモ口座との紐づけの際に2段階認証を導入していなかったと報じられた。

ドコモ口座被害の11行で「2段階認証」実施せず セブンペイの教訓生かさず – SankeiBiz(サンケイビズ):自分を磨く経済情報サイト

上記記事にあるように、すべての銀行が被害に遭ったわけではなく、2段階認証を実施していた銀行では被害確認がなされていない。

ドコモ口座事件での被害を免れた各銀行では、注意喚起の告知の中で「2段階認証を実施しており被害は確認されていない」といった文言も目に付く。

この11行は、自行のオンラインバンキングなどでは2段階認証を実施していたという。

つまり、ドコモ回線利用者だけにサービスが提供されていた、ドコモ側での本人確認がなされていた頃の仕組みを前提に、認証を緩めたシステムが現在も稼働していたということになる。

※2段階認証と2要素認証は異なるものですが、本記事では分かりやすさを優先し2段階認証と表記しています。

ドコモ以外のユーザーが狙われる

こうした流れから、もし誰かの口座を不正に紐づけて資金を移動させるのならドコモ回線以外のユーザーでなければならない。

つまりドコモ以外のユーザーが狙われたわけで、この事件の影響を受けるのかどうなのか、ニュースを見た一般の人々が分かりにくかった理由である。

ドコモ口座の不正利用といえば、まるでドコモのユーザーが被害に遭うように聞こえるが、実態はドコモ以外のユーザーである。

ドコモ口座は攻撃者により勝手に開設されるため、ドコモ口座の存在を全く知らないというユーザーも対象である。

先述した通り、現状は銀行のセキュリティがすべてという状態だったため、「ドコモ口座との連携で2段階認証を行っていなかった銀行に口座を持つドコモ以外のユーザー」がターゲットということになる。

口座名義、口座番号、暗証番号はどこから漏れたのか

さて、そうしたターゲット層の中で口座名義、口座番号、暗証番号を攻撃者に知られてしまった人が実際の被害に遭うことになる。

ではこの攻撃者はどのようにこれらの情報を得たのだろうか?

リバースブルートフォース攻撃はあったのか

この入手方法について噂されたのが、リバースブルートフォースという攻撃手法である。

しかしながら、のちに発表されたログの履歴などからこの手法を用いた可能性は低いとみられている。

フィッシング詐欺による情報窃取

可能性として高いと思われるのは、フィッシング詐欺による情報の窃取である。

今回被害が認められている銀行のいくつかを偽装したフィッシング詐欺はこれまでにもよく確認されており、そこで情報を入力してしまったことがあるなどの場合こうした被害は起こり得る。

また、ログの履歴からほとんどのケースにおいてアカウント情報を試さずにすぐ正しい入力がなされている点などを考えると、この可能性が最も高いのではないかと考えられる。

関連記事

カテゴリ:セキュリティニュース

タグ:NTTドコモ,ドコモ口座,不正アクセス

東京証券取引所、システムトラブルで全銘柄終日取引停止に

東京証券取引所、システムトラブルで全銘柄終日取引停止に 東京証券取引所のシステムトラブル、原因はハードウェアの障害

東京証券取引所のシステムトラブル、原因はハードウェアの障害