Movable Type 4.0 以降の脆弱性、改ざん被害かどうかを確認する方法

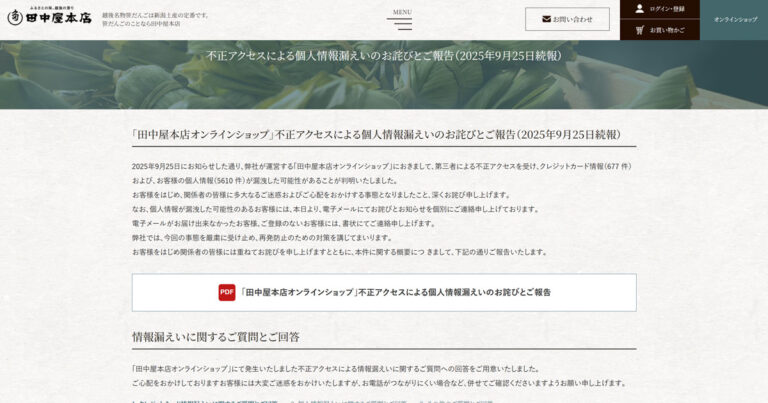

Movable Type 4.0 以降の脆弱性を悪用した改ざん被害についての続報です。

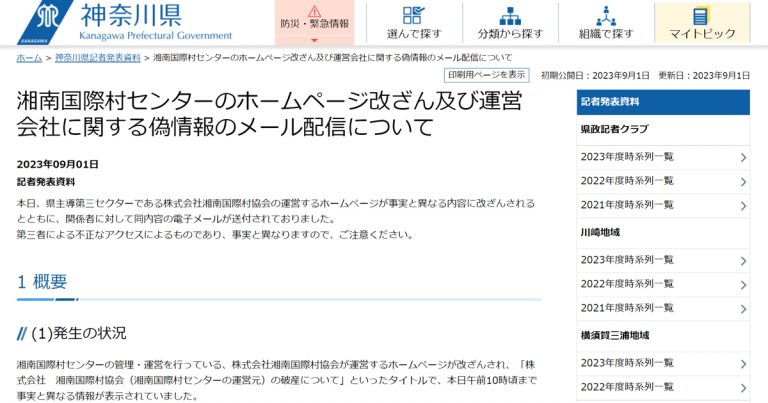

Movable TypeのXMLRPC APIにおける脆弱性(CVE-2021-20837)に関する注意喚起

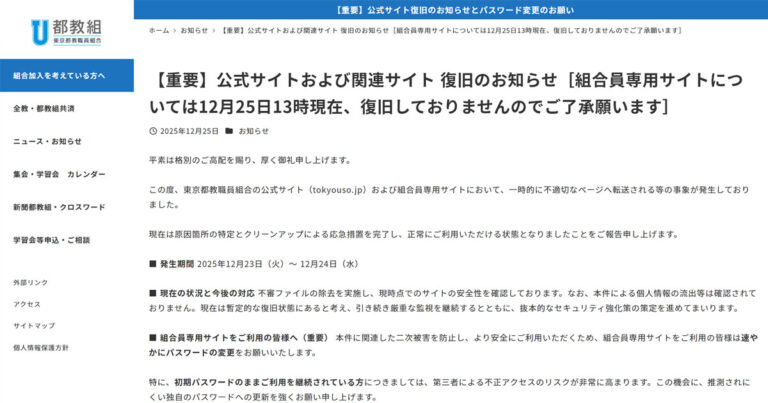

本日も追加で複数のMovable Type改ざん被害報告が寄せられています。

そこで、改ざんの被害に遭っているかどうかを確認する方法として複数の事例で見られる共通の手法を紹介します。

1.mt/mt-xmlrpc.cgiへのPOSTログを確認する

見出し

この攻撃はすべてmt/mt-xmlrpc.cgiへのPOSTからスタートしています。

アクセスログで POST /mt/mt-xmlrpc.cgi HTTP/1.1″ 200 といった行がないか確認してください。

2.DIZ.phpがないか確認する

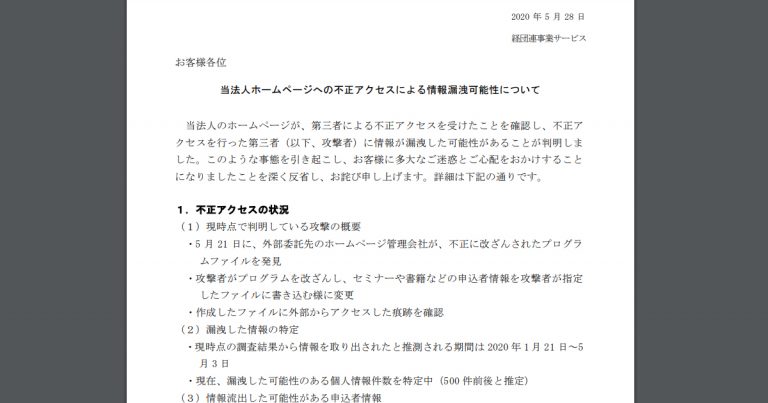

mt-xmlrpc.cgiへのPOSTにより、pastebin[.]comからコードを取得し、PHPファイルを生成しています。

またpastebin[.]comだけでなく、0xmad[.]meのテキストファイルを利用する例も確認しています。

このPHPファイルはDIZ.phpという名前になっています。

3.DKIZ.phpがないか確認する

DIZ.phpは動作させることでpastebin[.]comから新たにコードを取得し、DKIZ.phpというPHPファイルを生成しています。

こちらも同様にpastebin[.]comだけでなく、0xmad[.]meのテキストファイルを利用する例を確認しました。

DKIZ.phpはアップローダーであり、バックドアとして機能します。

しかしながらSSLサイトでない場合など、DKIZ.phpの生成に失敗しているケースも見受けられました。

ただ、失敗した場合でも別の手段でアップロードされていることを確認しています。

4.DKIZ.phpを通じてアップロードされたのその他のファイル群を探す

DKIZ.phpを通して複数のファイルアップロードを確認しています。

またこれらにはバックドアが含まれており、DKIZ.php以外にも複数のバックドアがサーバー内に存在するようになります。

anonymousfox[.]toに置かれたファイルを利用してバックドアを取得しているものも確認しています。

そのほか一例として、

89.php

masterxZBRE.php

ws.php

about.phpなど、多数のバックドアを含む不正なファイルを確認しています。

またindex.phpの改ざんや.htaccessの書き換え、不正なプロセスの動作などを確認しています。

5.php.iniの作成・書き換え

php.iniの作成、書き換えが行われています。

|

1 2 3 4 5 6 |

safe_mode = Off disable_functions = NONE safe_mode_gid = OFF open_basedir = OFF exec = ON shell_exec = ON |

上記のようになっています。

6.FoxEx-v1、FoxRSF-v1が存在するかの確認

.FoxEx-v1

.FoxRSF-v1

が存在しています。

サーバー内に同居するWordPressをも狙っている

この脆弱性を悪用した一連のMovable Typeへの攻撃のなかで、同居するWordPressを狙った攻撃も確認しています。

これは単に巻き添えを食らったというものではなく、その動きから見てWordPressを明確にターゲットとしたものです。

Movable TypeからWordPressに移行したケースの場合、サーバー内に古いMovable Typeが残されているケースも多く、こうしたケースを狙ったものとみられます。

本来改ざんの被害者なのに、結果的に加害者となってしまうことのないようWebRepairはバックドアやマルウェアを削除し被害を早期復旧いたします。

営業時間内であればフリーダイヤルでもご利用頂けます。

関連記事

カテゴリ:Web改ざん

タグ:Movable Type,改ざん

Movable Type 4.0 以降の脆弱性、改ざん被害多数発生中

Movable Type 4.0 以降の脆弱性、改ざん被害多数発生中 【Uber】ご注文内容の確認 [メールコード UE985]というメールがフィッシング詐欺か調査する

【Uber】ご注文内容の確認 [メールコード UE985]というメールがフィッシング詐欺か調査する