テレワーク(在宅勤務)の時に気を付けるべきセキュリティ対策

公開日: 最終更新日:

見出し

新型コロナウイルス(COVID-19)の感染拡大に伴いテレワーク(在宅勤務)を採用した企業も多いことと思います。

しかし、オフィス内と異なる環境の中、全従業員がオフィスと同等のセキュリティを担保して業務を行うことができるのか不安な方もおられるでしょう。

そこでテレワーク(在宅勤務)で最低限気を付けなければならないセキュリティのポイントについて解説します。

OSやアプリケーションは常に最新の状態にアップデートしておく

OSや、VPNのソフトウエアなど種々のアプリケーションを常に最新の状態にアップデートしておきましょう。

特に、adobe Flash Playerやjavaなど、脆弱性情報が頻繁に出てくるものについては特に気を付ける必要があります。

こうした脆弱性をついたランサムウェアによる攻撃などもあるため、最悪の場合業務用のファイル群が不正に暗号化されてしまい利用不能になるリスクもあります。

業務が止まるリスクを避けるためにも、常にアップデートを心がけ、毎朝の業務開始時にチェックする習慣をつけるとよいかもしれません。

VPNの利用について

VPNの利用がある場合、クライアントPCやVPNサーバー、VPNサーバー機能付きルーターなどが利用されます。

こうしたVPN接続のためのソフトウエアのアップデートを忘れないようにしましょう。

例えばGoogleはVPNを使いませんが、それはこうしたソフトウェアアップデートが忘れられがちでありセキュリティリスクが生まれることも影響しています。

便利に利用できるVPNですが、セキュアな状態を維持する必要があります。

参考記事:VPN接続の仕組みと種類、セキュリティ重視の無料VPNや接続方法を解説

無料wi-fiスポットへの接続の際の注意

昨今はカフェなどの飲食店でも無料のwifiスポットがあり、ネット接続が可能です。

テレワークといっても、自宅での在宅ワークだけでなく気分転換に外に出てこうしたパブリックスペースで仕事をしたいという人もいるでしょう。

しかし、これは取り扱いに注意が必要です。

暗号化されない通信の危険

こうした無料wifiスポットは、それを利用する人が同一のIDとパスワードで、同一のネットワークに接続することになります。

このため、SSLによって暗号化されているwebサイト(https)の場合ならよいのですが、通信が暗号化されないwebサイト(http)の場合、通信の内容を傍受することができます。

こうしたツールをパケットキャプチャと呼び、Wiresharkなどが有名です。

パケット通信の内容が暗号化されない以上、通信内容が平文で流れてしまうため情報を取得されてしまいます。

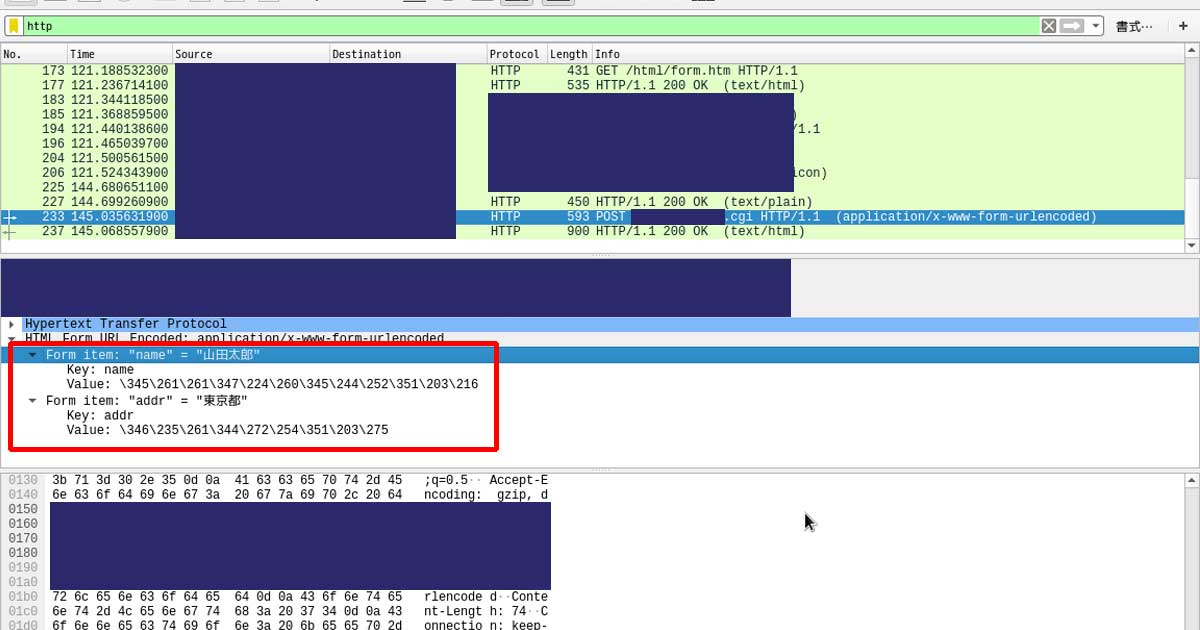

実際にパケットキャプチャで見ると…

実際にパケットキャプチャでフォームに名前と住所を入れてみます。

このフォームページはhttp://で接続されるページでSSLによる暗号化はなされません。

すると、Form itemとして、山田太郎という名前と、東京都という入力内容が見えていることがわかります。

悪意のある者が悪意を持って開放するフリーwifi

また、こうしたwifiスポットを悪意のあるものが提供している場合もあります。

例えば鍵なしのwifiをわざとfree wifiなどの名前でオープンにしておきます。

そうすると鍵なしで接続できるため、パケット量などを気にした人がスマホやタブレットなどで接続するケースもありますし、こうした端末の場合接続できるwifiがあれば自動で接続してしまう設定になっていることもあります。

こうしたケースでも悪意のある者のネットワークにそれと知らず接続することになってしまうため、内容が傍受されてしまいます。

アプリの危険

また、アプリの利用も気を付けなければなりません。

ブラウザの利用であれば、httpか、httpsか、ブラウザで判断できます。

しかしアプリの場合、その通信がSSLによって暗号化されているのかされていないのか分からないと思います。

この結果、意図せず暗号化されていない通信が行われ、傍受されてしまうことがあり得ます。

ルーターやwifiのパスワード設定

家庭の場合も類似のリスクがあります。

まれに家庭でのwifiでパスワードを設定していないまま使っているケースがあります。

この場合、上記と同様のリスクを負うことになります。

また、ルーターのパスワードが初期値のままというケースでも情報漏洩リスクが生まれます。

家庭であれば、多少緩いセキュリティであっても被害範囲は小さく済むかもしれません。

しかし、緩いセキュリティをそのまま業務に持ち込むことがないよう、これを機会にセキュリティ設定を見直してみましょう。

警視庁サーバーセキュリティ対策本部も、テレワーク(在宅勤務)のセキュリティについて注意喚起を行っています。

https://twitter.com/MPD_cybersec/status/1239384795739607042?s=20

Zoom等オンライン会議(web会議)ツールのセキュリティ

テレワークの拡大とともに注目を集め、ユーザー数が急拡大しているのがオンライン会議ツールです。

なかでもZoomは2019年12月には1日1000万人程度のユーザー数でしたが現在では2億人まで増加しており、実際に利用している事業者も多くなりました。

しかしながらZoomは現在いくつかのセキュリティトラブルが顕在化し、修正が進んでいます。

2020年5月7日追記:

Zoomが信頼回復に向けセキュリティアップデートを連発、Zoom5.0ではAES-GCM(256bit)暗号化も採用、PMIの無効化にも対応

このようにオンラインミーティングなどに便利なツールはさまざまにありますが、そうしたツールが脆弱性を秘めていることもありますから、事前によく調査の上採用するようにしましょう。

関連記事:

Zoom、オンライン会議の参加を承認制に。Zoombombing(ズームボミング、Zoom爆撃)攻撃を防ぐ

オンライン会議ツール「Zoom」で会議の暗号キーが中国・北京のDCを経由、セキュリティへの懸念が拡大

Zoom、相次ぐセキュリティトラブルの末エンドツーエンド暗号化がなされていないと株主が提訴

オンライン会議ツール「Zoom」使用禁止の動き広がる、ZoomはCISO評議会と諮問委員会を立ち上げ

50万件を超えるZoomアカウントがダークウェブで売買されていることが判明

Zoomが信頼回復に向けセキュリティアップデートを連発、Zoom5.0ではAES-GCM(256bit)暗号化も採用、PMIの無効化にも対応

公的機関が公開しているテレワーク(在宅勤務)のセキュリティについて

テレワーク(在宅委勤務)勤務者向け

テレワーク実施者の方へ[みんなでしっかりサイバーセキュリティ](NISC)

テレワーク勤務のサイバーセキュリティ対策! 警視庁(警視庁)

テレワーク(在宅委勤務)管理者、および経営者向け

テレワークを実施する際にセキュリティ上留意すべき点について(NISC)

テレワーク(在宅勤務)に関する総合的な情報提供

関連記事

カテゴリ:サイバーセキュリティ対策

タグ:COVID-19,VPN,Zoom,テレワーク,在宅勤務,新型コロナウイルス,無料wifi

企業向けウイルスバスターやApex Oneで複数の深刻な脆弱性、すでに攻撃を確認

企業向けウイルスバスターやApex Oneで複数の深刻な脆弱性、すでに攻撃を確認 「【重要】三井住友カード」というVpassIDおよびパスワード変更を促すメールを分析する

「【重要】三井住友カード」というVpassIDおよびパスワード変更を促すメールを分析する