企業のVPN、侵入経路化に警鐘か?ランサムウェア被害拡大阻止へウェビナー開催

株式会社フーバー・クロステクノロジーズは、マジセミ株式会社の協力のもと、2026年3月4日に「あなたの会社のVPN、侵入経路になっていませんか?」と題したウェビナーを開催します。ランサムウェア被害の増加とVPNの脆弱性を背景に、侵入を前提とした被害拡大防止策について解説します。

企業のVPNが狙われる時代、侵入経路化を防ぐ重要ウェビナー

見出し

株式会社フーバー・クロステクノロジーズは、マジセミ株式会社の協力のもと、2026年3月4日に「あなたの会社のVPN、侵入経路になっていませんか?」をテーマとするウェビナーを開催すると発表しました。ランサムウェアによる被害が相次ぐ中、企業のVPN(Virtual Private Network)やゲートウェイが攻撃者の侵入経路となるケースが増加しており、その対策が喫緊の課題となっています。

ランサムウェア被害が示す「入口突破」の現実

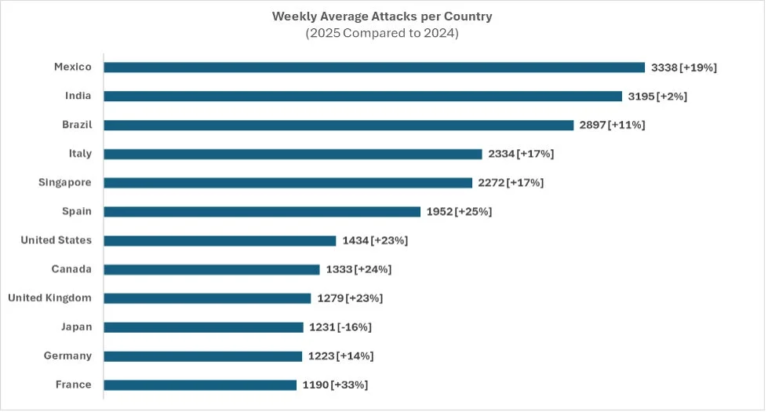

近年、ランサムウェアによる企業への攻撃報道が後を絶ちません。攻撃者は、社内ネットワークへの「入口」を執拗に探索しており、特にVPNやゲートウェイは、リモートワークの定着とクラウド利用の拡大により接点が増加しています。これらの脆弱性や設定不備は、サイバー攻撃の起点となり得る領域として警戒が呼びかけられています。

さらに、SSL-VPNを利用している企業では、2026年に大手ベンダーのサポート終了が控えており、既存システムの「延命」か「置き換え」かの判断を先送りできない局面を迎えています。

従来の防御策では限界、侵入前提の「拡大阻止」へ

従来の境界防御は、外部からの侵入を防げば内部は安全という前提に基づいていました。しかし、リモートワークの普及によってどこからでも社内ネットワークにアクセスできる仕組みが求められ、データがオンプレミスからクラウドへ移行したことで、守るべき対象とその防御の前提が大きく変化しています。攻撃側もAIの進化により、技術力に乏しい攻撃者でも容易に攻撃を実行できる状況となっており、VPN型の防御だけでは限界に達しているといわれています。

本ウェビナーでは、ランサムウェア被害の事例を基に、侵入される入口の設計、そして仮に侵入を許した場合でも被害を拡大させないための対策について、具体的なポイントが解説されます。具体的には、VPNやゲートウェイに依存しがちな接続の考え方を見直し、アクセスの通し方、権限の持たせ方、拠点とリモートの接続設計、監視とログの持ち方といった一連のプロセスを再構築する重要性が強調されます。

SSL-VPN更改を機にSASEクラウドへの段階移行を提案

ウェビナーでは、SSL-VPNの更改を単なる機器入れ替えで終わらせず、より高度なセキュリティ対策へと進化させる提案も行われます。拠点間ネットワーク(SD-WAN)とリモートアクセス/セキュリティ(ZTNA、FW、SWGなど)をクラウド側で統合提供する「Cato SASEクラウド」を例に、段階的な移行の進め方や、海外拠点を含む接続の安定化、運用・ログの集約といった現実的な課題への対応策が紹介される予定です。参加者は、情勢の理解に留まらず、社内で具体的な判断を行うための比較軸を整理し、期限に間に合う移行の道筋を描くことができる内容を目指しているといいます。

ウェビナー概要

ウェビナー名: あなたの会社のVPN、侵入経路になっていませんか?

開催日時: 2026年3月4日(水)10:00 – 11:00

主催・共催: 株式会社フーバー・クロステクノロジーズ

協賛: Cato Networks株式会社

協力: 株式会社オープンソース活用研究所、マジセミ株式会社

詳細・参加申込はこちら: https://majisemi.com/e/c/fuva-xtechnologies-20260304/M1D

マジセミ株式会社は今後も、参加者の役に立つウェビナーを開催していくとしています。

過去セミナーの公開資料、他の募集中セミナーは以下でご覧いただけます。

ソース元

ページタイトル: 『あなたの会社のVPN、侵入経路になっていませんか?』というテーマのウェビナーを開催

URL: (プレスリリース提供元にURLの記載がないため省略)

関連記事

カテゴリ:企業動向

タグ:

国産パスワードマネージャー「Privaco」、情シス不在のスタートアップ・中小企業向け法人サービスを開始

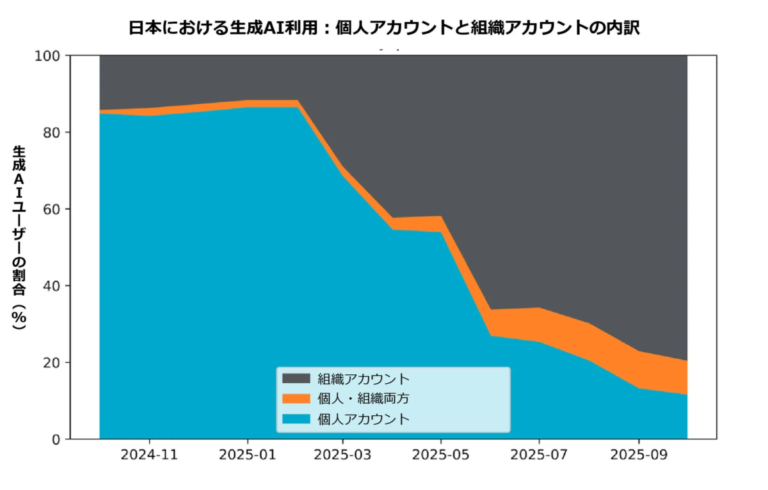

国産パスワードマネージャー「Privaco」、情シス不在のスタートアップ・中小企業向け法人サービスを開始 国内の生成AIデータポリシー違反、月500件超で世界平均の2倍以上に – Netskope Threat Labsが報告

国内の生成AIデータポリシー違反、月500件超で世界平均の2倍以上に – Netskope Threat Labsが報告