チェック・ポイント・リサーチ、2025年のサイバー環境を総括し2026年の脅威トレンドを詳述

チェック・ポイント・リサーチは、「サイバーセキュリティレポート2026」を発表しました。同レポートによると、2025年のサイバー攻撃は前年比18%増と大幅に増加し、AIを活用した攻撃、ランサムウェアの細分化、ハイブリッド環境の拡大、ソーシャルエンジニアリングの多角化が主要な脅威トレンドとして浮上しています。日本は週平均約1,200件の攻撃を受け、製造業が最も狙われた業界となりました。

2025年のサイバー攻撃、世界で約18%増加

見出し

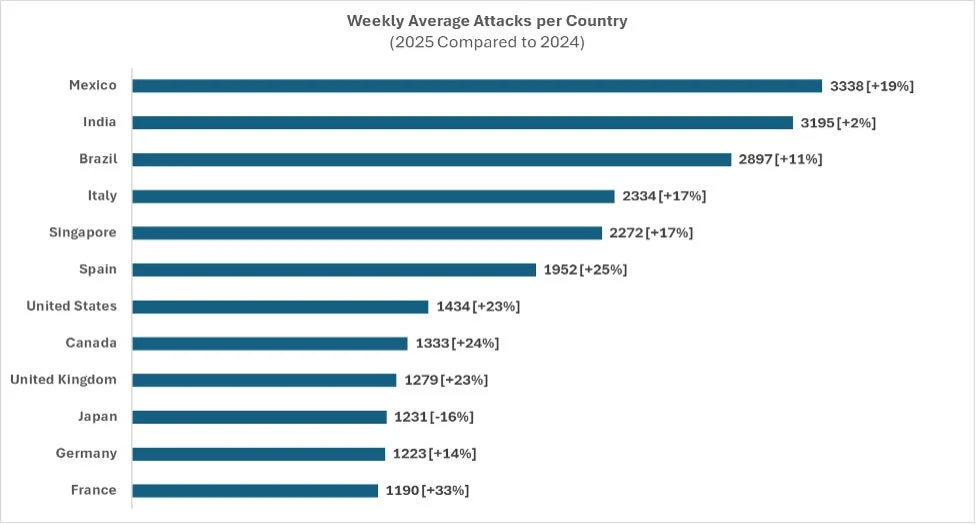

2025年のサイバー攻撃は、世界的に前年比で約18%増加し、2023年と比較すると約70%の大幅な増加を記録しました。世界中の組織は、週平均約1,968件の攻撃試行に直面しています。特に教育・研究分野が最も多く攻撃を受けたほか、医療、政府・軍関係、エネルギー、自動車、ホスピタリティ、農業といった分野でも攻撃が著しく増加しました。

日本においては、2025年に1組織あたり週平均約1,231件の攻撃を受けました。これは2024年と比較して約16%の減少を示し、上位12カ国中10位という結果になっています。業界別では、製造業が1組織あたり週平均約1,038件と最も多くの攻撃を受け、次いで金融サービスが約797件、消費財・サービスが約284件と続いています。

2026年の主要サイバーセキュリティトレンド

AIがエンドツーエンドの攻撃ベクトルに

企業のAI導入が加速する中で、攻撃者はAIを攻撃チェーン全体に組み込み、エンドツーエンドの攻撃ベクトルとして活用しています。企業におけるAI環境から収集されたデータによると、直近3カ月以内に約90%の組織がリスクのあるAIプロンプトを検知しており、エンタープライズAIツールに送信されたプロンプトの約48件に1件が高リスクに分類されています。また、プロンプトの約16%以上で、データ漏えい、権限乱用、または間接的なプロンプト操作に関連する特徴が確認されました。

AIシステムを支えるインフラも攻撃の標的となっており、チェック・ポイント傘下のLakeraによる調査では、約1万台のModel Context Protocolサーバーを分析した結果、約40%にセキュリティ上の脆弱性が確認されたと報告されています。

ランサムウェアの細分化とAI活用が進展

ランサムウェア攻撃は件数が増加し続ける一方で、分散化と自動化が進んでいます。2025年には、AIによる自動化を背景に、ランサムウェア活動はより小規模で迅速、かつ専門化されたユニットへと分散しました。これにより、攻撃件数の増加と滞留時間の短縮が見られ、セキュリティチームの運用負荷が増加しています。

ランサムウェアによる恐喝の被害者数は前年比で約48%増加し、新たなRaaS(Ransomware-as-a-Service)グループも約50%増加しました。これらの攻撃は、新たな脆弱性に依存することはほとんどなく、既存のアクセスを足掛かりに環境内で迅速に展開される傾向にあります。AIは標的の選定や交渉、圧力行使を高度化する手段として活用されており、特にデータのみを用いた恐喝シナリオでその傾向が顕著であると指摘されています。

攻撃対象領域を拡大するハイブリッド環境

オンプレミス機器、クラウド環境、エッジインフラにまたがる企業業務は、運用環境の無秩序な拡大を招き、攻撃対象領域を広げています。エッジデバイスや運用中継機器が初期アクセスの侵入口として利用されるケースが増加し、監視されていないデバイスが正当なネットワークトラフィックに紛れ込むための踏み台として悪用されています。認証情報の窃取と横展開は、防御側が異常な挙動を検知する前に開始されることが多いとされています。

ハイブリッド環境の複雑さは、管理上の課題だけでなく、攻撃者にとって運用上の優位性となっていると警鐘を鳴らしています。ハイブリッド環境の複雑性については、こちらで詳細を確認できます。

サイバー作戦が現代の戦争活動の一部に

2025年には、サイバー活動がより広範な紛争において目的達成を支援する手段として明確に位置づけられるようになりました。単一の作戦の中で、民間システム、クラウドサービス、物理インフラにまたがるサイバー作戦が展開され、AIによる影響工作やナラティブ操作が加速しています。民間の業務環境が、信頼失墜や日常業務の混乱を目的として標的となるケースも確認されています。管理されていないエクスポージャーが偵察活動によって確認されると、作戦上の優位性として迅速に悪用される危険性があると述べています。

ソーシャルエンジニアリング攻撃が電子メール以外にも拡大

悪意あるファイルの主要な配信手段は依然として電子メールですが、攻撃者は電子メールだけでなく、ウェブ、電話、コラボレーションツールを組み合わせてユーザーを操り、技術的なセキュリティ制御を回避しています。組織が受信した添付ファイル付き電子メールの約1.46%が悪意あるメールであり、悪意あるファイルの配信経路の約82%を電子メールが占める一方で、ウェブベースの攻撃が約18%を占めました。特にClickFixを利用した攻撃活動は約500%増加し、電話を利用したなりすまし攻撃も企業を標的とする侵入手法として進化していると報告されています。

セキュリティリーダーへの提言

「サイバーセキュリティレポート2026」は、攻撃者がスピード、自動化、信頼を組み合わせ、攻撃を大規模に展開しているという事実を示しています。同レポートは、セキュリティリーダーが個々の脅威だけでなく、それらがどのように連動しているかを理解するための視座を提供します。CPRは、今後の計画を策定するCISOやセキュリティチームに対し、連携する攻撃とその測定可能な影響に対し、次の一手でどう対応するかを決めるために、同レポートの完全版を活用するよう促しています。

チェック・ポイント・ソフトウェア・テクノロジーズに関する情報は、同社のウェブサイトで確認できます。

ソース:

Check Point Research Blog – The Trends Defining Cyber Security in 2026: Cyber Security Report 2026

https://blog.checkpoint.com/research/the-trends-defining-cyber-security-in-2026-cyber-security-report-2026/

関連記事

カテゴリ:企業動向

タグ:

丸文、AI-PAX 2026に出展へ 生成AIの機密漏洩・高度な標的型攻撃対策ソリューションを披露

丸文、AI-PAX 2026に出展へ 生成AIの機密漏洩・高度な標的型攻撃対策ソリューションを披露