台湾 中国からサイバー攻撃1日263万件 2023年比で2倍超 重要インフラ標的に 国家安全局が警告

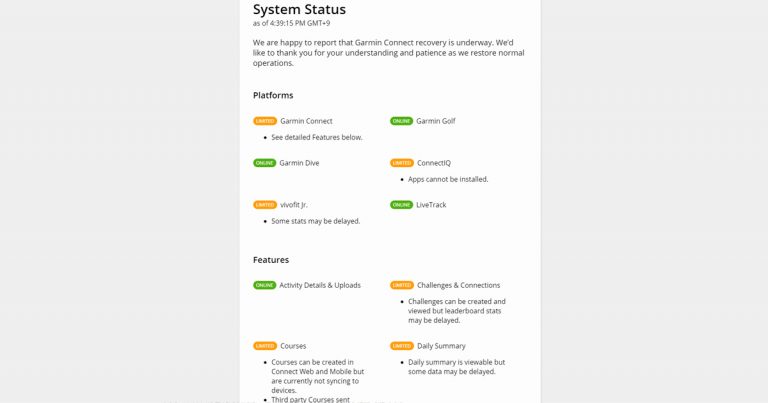

台湾の国家安全局(NSB)は4日、中国からのサイバー攻撃に関する報告書「Analysis on China’s Cyber Threats to Taiwan’s Critical Infrastructure in 2025」を発表した。2025年に台湾の重要インフラを標的とした侵入試行が1日平均約263万件に達したという。2024年比で6%増、2023年比では113%増と2倍以上に急増している。攻撃は政府機関、エネルギー、通信、運輸、医療、水資源、金融、科学工業団地、食品の9分野に及び、特にエネルギーと医療セクターへの攻撃が顕著に増加したとしている。NSBは、中国のサイバー攻撃が政治・軍事的な強制行動と連動しており、重要インフラを包括的に侵害して台湾の政府・社会機能を混乱・麻痺させる意図的な試みだと分析している。

1日263万件の侵入試行

見出し

NSBの報告書によると、2025年に中国のサイバー軍が台湾の重要インフラを標的に実施した侵入試行は、1日平均約263万件に達したという。この数字は2024年の約246万件から6%増加し、2023年の約123万件と比較すると113%増、2倍以上の急増となった。

報告書は、台湾の情報セキュリティコミュニティが2025年に多数のサイバーセキュリティインシデントを確認したとしている。攻撃の規模と頻度の増加は、中国が台湾に対するサイバー戦を強化していることを示している。

9分野の重要インフラが標的

侵入試行は9つの主要分野にわたっているという。具体的には、政府機関、エネルギー・通信・送電、運輸、緊急救助・病院、水資源、金融、科学工業団地、工業団地、食品だ。

NSBによると、このうちエネルギーと緊急救助・病院セクターが、前年比で最も顕著な攻撃増加を経験したという。エネルギーインフラへの攻撃は前年比で10倍に増加したとの報道もある。

政治・軍事行動と連動

報告書は、中国のサイバー攻撃が政治・軍事的な強制行動と連動して実施されていると指摘している。2025年には、中国人民解放軍が実施した共同戦闘即応パトロールとの一定の相関関係が見られたという。

また、台湾の主要な式典、重要な政府声明の発表、台湾高官の海外訪問時に、中国がサイバー攻撃活動を強化する傾向があるとした。特に、2025年5月の頼清徳総統就任1周年時に攻撃がピークに達し、11月の蕭美琴副総統の欧州訪問時にも再び増加したという。

4つの主要攻撃手法

NSBは、中国のサイバー軍による攻撃が4つの主要戦術を用いていると分析している。具体的には、ハードウェアとソフトウェアの脆弱性悪用、分散型サービス妨害(DDoS)攻撃、ソーシャルエンジニアリング、サプライチェーン攻撃だ。

脆弱性悪用は、2025年のインシデントの50%以上を占めたという。攻撃者は、ソフトウェアやハードウェアの弱点を悪用して機密情報にアクセスしたり、デジタルシステムを使って混乱や業務妨害を引き起こしたりしている。

特定の攻撃グループを確認

報告書は、Flax Typhoon(亜麻颱風)、Mustang Panda(野馬熊猫)、APT41、UNC3886といった攻撃グループを特定している。これらのグループは、エネルギー、医療、通信・送電、政府機関、技術の5つの主要セクターに焦点を当てたサイバー作戦を展開しているという。

これらは中国政府と関連があるとされる高度持続的脅威(APT)グループで、国家レベルのサイバー攻撃能力を持つとされている。

エネルギーセクターへの集中攻撃

NSBによると、攻撃手法には台湾のエネルギー企業のネットワーク機器と産業制御システム(ICS)への集中的な調査、マルウェアの埋め込みが含まれているという。

エネルギーインフラは、社会の基本的な機能を支える重要なシステムだ。これらのシステムが攻撃を受けると、大規模な停電や経済活動の停止につながる可能性がある。中国が台湾のエネルギーセクターを重点的に標的にしていることは、台湾の社会機能全体を麻痺させる意図があることを示唆している。

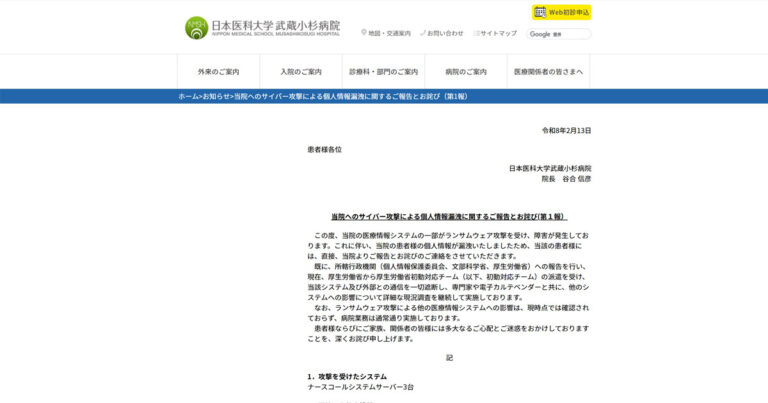

医療機関へのランサムウェア攻撃

報告書によると、攻撃者はランサムウェアを使用して主要病院の運営を妨害し、医療機関から盗んだデータをダークウェブフォーラムで販売しているという。2025年には少なくとも20件のケースが確認された。

医療機関への攻撃は、患者の生命に直接影響する可能性がある。ランサムウェア攻撃により病院のシステムが使用不能になると、診療記録へのアクセスができなくなり、緊急医療サービスの提供が困難になる。

通信インフラへの侵入

NSBによると、中国のサイバー軍は台湾の通信業界のネットワーク機器の脆弱性を悪用し、サービスプロバイダーと下請け業者のネットワークにハッキングして、機密通信リンクとバックアップ通信リンクに侵入したという。

通信インフラは、政府、軍、企業、一般市民のすべてが依存する重要システムだ。これが侵害されると、情報の窃取だけでなく、通信の傍受や遮断も可能になる。

政府機関への標的型攻撃

報告書によると、攻撃者は台湾中央政府の特定機関に対して、高度にカスタマイズされたソーシャルエンジニアリングメールを送信しているという。標的型攻撃は、特定の個人や組織を狙った精密な攻撃手法だ。

偽装されたメールチェーンを使用して、政府機関の個別部署や個人を標的にした洗練されたキャンペーンを展開しているという。これにより、政府の意思決定に関する情報を窃取している可能性がある。

半導体・防衛産業への攻撃

NSBによると、台湾の科学工業団地だけでなく、ハッキング活動は半導体および防衛セクターの川上、川中、川下のサプライヤーにまで拡大しているという。これらのキャンペーンは、先端技術、産業計画、意思決定に関する情報を盗むことを目的としている。

台湾は世界の半導体生産の中心地であり、特に先端半導体の製造では圧倒的なシェアを持つ。これらの技術が盗まれると、中国の技術力向上につながるだけでなく、台湾の経済的優位性が損なわれる可能性がある。

中国の統合的なサイバー能力

報告書は「2025年を通じて、インド太平洋地域、NATO、欧州連合のサイバーセキュリティ機関と情報機関は、中国を世界的なサイバーセキュリティ脅威の主要な発生源として繰り返し特定した」と指摘している。

さらに「中国は、軍事、情報、産業、技術の能力を官民両セクターにわたって完全に統合し、広範なサイバー攻撃の戦術と技術を通じて、外部へのサイバー攻撃の侵入の深さと作戦のステルス性を強化している」と分析している。

国際協力で対応

NSBによると、2025年に同局は世界30カ国以上と情報セキュリティに関する対話と技術会議を開催したという。「国際的な友好国や同盟国と緊密に協力することで、中国のサイバー軍の攻撃パターンに関するタイムリーな情報を取得するよう努めている」としている。

また、情報セキュリティに関する国際協力ネットワークを通じて、悪意のある中継ノードの共同調査を実施し、政府の意思決定と対応準備を支援するとともに、台湾の重要インフラ保護の全体的な回復力と能力をさらに強化していると説明している。

成功した侵入の詳細は不明

NSBは、侵入試行の数は公表しているが、そのうち何件が実際に成功したかについては明らかにしていない。侵入試行と実際の侵害の間には大きな違いがある。

侵入試行の多くは、ファイアウォールや侵入検知システムによって防がれている可能性がある。しかし、263万件という膨大な数の試行があれば、一定数は成功している可能性が高い。成功した侵入の詳細が公表されないのは、安全保障上の理由や、現在も調査が進行中であるためとみられる。

ハイブリッド脅威としての位置づけ

NSBは、中国のサイバー攻撃を「ハイブリッド脅威」と位置づけている。これは、サイバー攻撃が単独の脅威ではなく、軍事演習、情報戦、経済的圧力などと組み合わされた複合的な脅威であることを意味する。

報告書は「このパターンは、中国が台湾の重要インフラを包括的に侵害し、台湾の政府・社会機能を混乱または麻痺させようとする意図的な試みを示している」と分析している。

グローバルサプライチェーンへの影響

台湾への大規模なサイバー攻撃は、世界経済にも影響を及ぼす可能性がある。台湾の半導体産業は、世界の技術サプライチェーンの要だ。台湾積体電路製造(TSMC)をはじめとする台湾企業は、世界の先端半導体の大部分を生産している。

科学工業団地や産業ネットワークへの持続的な圧力は、世界中の下流メーカーを脅かすとの指摘もある。病院やエネルギーシステムへの攻撃も、深刻な人道的懸念を引き起こす。

国民に警戒呼びかけ

NSBは「国民に対し、情報セキュリティを優先し、中国のサイバー脅威に対して警戒を怠らず、台湾の全体的なサイバーセキュリティを守るために共同で取り組むよう」呼びかけている。

サイバーセキュリティは、政府や企業だけでなく、個人も含めた社会全体で取り組むべき課題だとの認識を示している。

関連記事

カテゴリ:セキュリティニュース

タグ:サイバー攻撃,中国,台湾

JPCERT MongoDB重大脆弱性「MongoBleed」に警告 認証不要で機密情報漏えいの恐れ 実証コード公開で攻撃増加懸念

JPCERT MongoDB重大脆弱性「MongoBleed」に警告 認証不要で機密情報漏えいの恐れ 実証コード公開で攻撃増加懸念 飯田信用金庫 信用金庫騙るフィッシング詐欺に警告 新手口「2026年超大型抽選会」を確認

飯田信用金庫 信用金庫騙るフィッシング詐欺に警告 新手口「2026年超大型抽選会」を確認