EmEditor 年末年始に不正アクセス マルウェア含むインストーラー配布 WordPress悪用

テキストエディター「EmEditor」を開発するEmurasoft(エムソフト)は4日、2025年12月31日から2026年1月2日にかけて日本語版ウェブサイトが不正アクセスを受け、マルウェアを含むインストーラーが配布されていたと発表した。WordPressのテーマファイルが改ざんされ、正規のダウンロードリンクが偽のファイルへのリンクに横取りされていたという。同社はWordPressの使用を中止し、静的サイトへの移行を完了した。

【重要】EmEditor ホームページに関する不正リンク(マルウェア)について(続報)|EmEditor (テキストエディタ)より引用

年末年始の約31時間にわたり影響

見出し

Emurasoftによると、影響が発生した可能性のある期間は、2025年12月31日18時26分から2026年1月2日1時51分(日本時間)までの約31時間だ。終了時刻は正確だが、開始時刻はこれより遅い可能性があるという。

この期間中に、日本語版EmEditorウェブサイト(https://jp.emeditor.com/)上のインストーラー「emed64_25.4.4.msi」へのリンクからダウンロードした場合、正規ファイルではなく別ファイルがダウンロードされた可能性があるという。なお、日本語版のみが影響を受けており、他言語のサイトには影響はない。

リンクが横取りされる巧妙な手口

同社によると、日本語版EmEditorウェブサイトでは、インストーラー最新版のダウンロード先として「https://download.emeditor.info/emed64_25.4.4.msi」がリンクになっていた。

該当期間中、このリンクをクリックすると「https://jp.emeditor.com/wp-content/uploads/2025/10/emed64_25.4.4.msi」に遷移するよう、第三者により改変されていたという。その結果、マルウェアを含む問題のファイルがダウンロードされてしまった。

問題のファイルは同社が作成したものではなく、現在は削除済みだ。また、同社の署名ではなく「GRH PSYCHIC SERVICES LTD」という別組織のデジタル署名が付与されていることを確認したという。

WordPressのfunctions.phpが改ざん

同社は、WordPressのテーマ用ファイル「functions.php」が無断で改変されていたことを確認した。このファイルにスクリプトが追加されており、正規のダウンロードリンクをクリックした際に「横取り」し、問題のあるインストーラーが置かれていた場所に遷移させるものだったという。

さらに悪質な点として、このスクリプトは未ログインの一般訪問者にのみ動作するようになっており、管理者側で確認しても気付きにくい状態になっていたとした。

偽の署名はMicrosoftが発行

問題のファイルに付与されていた電子署名は、いずれもMicrosoftから発行された署名だったという。署名の有効期間が数日間(2025年12月31日から2026年1月3日)と非常に短いことから、いわゆる開発者向けに近い形で発行された署名である可能性が高いと同社は考えている。

同社はMicrosoftに対して問題のファイルを添付して本インシデントを報告し、当該デジタル署名の無効化を要求したという。

正規ファイルと問題ファイルの識別方法

正規ファイル(Emurasoft正規インストーラー)は、サイズが81,469,440バイト、電子署名の発行先が「Emurasoft, Inc.」、SHA-256が「09e884896467b8fa574b2adf22d792e039774b8fb1300ec26a59c951937eaa3c」だ。

問題のあるファイルは、サイズが81,473,024バイト、電子署名の発行先が「GRH PSYCHIC SERVICES LTD」、SHA-256が「da59acc764bbd6b576bef6b1b9038f592ad4df0eed894b0fbd3931f733622a1a」だという。

同社は、該当期間中に日本語版ウェブサイトからインストーラーを入手した可能性がある場合、ダウンロードしたファイルのデジタル署名およびSHA-256を確認するよう呼びかけている。

影響を受けないケース

同社によると、EmEditorの更新チェッカーから更新した場合、または自動更新が行われた場合は影響を受けない。更新チェッカーは自動的に、デジタル署名の署名者がEmurasoft, Inc.と一致することを確認するためだという。

また、ポータブル版、ストアアプリ版、wingetを利用してインストール・更新した場合、問題のファイルをダウンロードしても実行していない場合、日本語版以外からダウンロードした場合も影響を受けない。

マルウェアの挙動

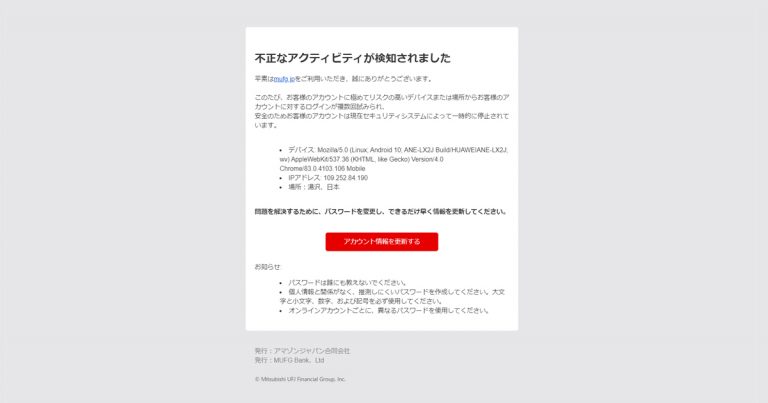

VirusTotal の検出結果により、問題のファイルは「emeditorltd.com」へのアクセスが確認されているという。このドメインは同社が管理しているものではない。インストーラーを実行したコンピューターがマルウェアに感染し、パスワードなどの個人情報が窃取される可能性があるという。

同社は、感染が疑われる場合の確認方法として、「C:\ProgramData\tmp_mojo.log」の存在、「Google Drive Caching」という名前のタスクのスケジュール、不審なブラウザ拡張機能の存在、特定のドメインへの接続形跡などを挙げている。

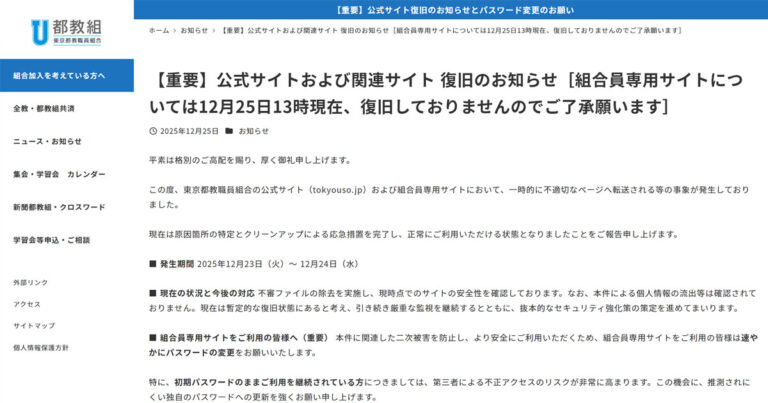

前回に続く2度目の攻撃

今回の事案は、2025年12月23日に告知された前回のインシデントとは別件だという。前回のインシデントでは「emed64_25.4.3.msi」が標的となっていた。

同社によると、今回使用されたドメイン「emeditorltd.com」は、前回のインシデントで用いられた「emeditorde.com」「emeditorgb.com」「emeditorjp.com」「emeditorsb.com」とは異なるドメインだった。

公式サイト「emeditor.com」に似た名前のドメインが攻撃者により多数所有されていたこと、マルウェアが非常に精巧に作られている点、そして繰り返し攻撃を加えている事実に加え、クリスマス前の週末や正月に攻撃されたことから、攻撃者の高い執念が感じられるという。

WordPressから静的サイトへ移行

同社は、問題のファイルを削除し、直ちに一時的にすべてのサイトを閉鎖した。その後、WordPress の使用を中止し、従来の内容をすべてHTMLにエクスポートして、ウェブサイトを静的サイトに変更したという。

現在表示されている英語版と日本語版のEmEditorサイトは、すべてWordPressを使用しない静的サイトとなっているため、安全だという。マルウェアの発見から2日以内に静的サイトへ移行することができたとしている。

年末年始を狙った攻撃の危険性

今回の攻撃は12月31日、つまり年末年始のタイミングで発生している。年末年始は多くの企業でセキュリティ担当者が不在となり、監視体制が手薄になる時期だ。攻撃者はこのような時期を狙って攻撃を仕掛けることが多い。

同社は、このままでは再び同様の攻撃が行われても不思議ではないため、WordPress という動的サイトから、HTML/CSS/JS ベースの静的サイトへ移行することを決定し、実行したという。

WordPress の脆弱性狙いか

同社は、WordPressの脆弱性が狙われた可能性、またはSFTPアカウントが攻撃対象になった可能性が考えられるとしている。

WordPressは世界中で広く使われているCMS(コンテンツ管理システム)だが、その普及ゆえに攻撃の標的になりやすい。プラグインやテーマの脆弱性を悪用した攻撃が後を絶たない。

静的サイトへの移行でリスク低減

同社によると、WordPressによる動的サイトから、HTML/CSS/JSベースの静的サイトに移行できたことで、今後同様のインシデントが発生する可能性は極めて低くなる見込みだという。

静的サイトは、サーバー側で動的にコンテンツを生成する必要がないため、データベースやプログラムの脆弱性を悪用した攻撃のリスクが大幅に低減される。ただし、これに伴いフォーラムは閲覧専用(読み取り専用)になり、新規メンバーの登録は終了したという。

ソフトウェア会社が直面する課題

同社は「悪意あるインストーラーの作成・配布そのものを根本的に阻止する手段がないのが実情」としている。そのため、第1配布元として、自社ウェブサイトからマルウェアが入手されないよう防御し続けることが最大の対策だと考えているという。

ソフトウェア会社にとって、正規インストーラーに酷似した悪意のあるインストーラーの作成・流通そのものを完全に防ぐことは困難だ。しかし、公式サイトが改ざんされ、そこから不正なファイルが配布されてしまうことは、ユーザーの信頼を大きく損なう。

同社は「本インシデントによる経験が、少しでも他のソフトウェア会社の皆様のお役に立てばという思いから、単なるご報告に留まらず、可能な限りの詳細と考察を記載いたしました」としている。

幸いなことに、エムソフトカスタマーセンターは攻撃を受けておらず、同社のデータベースも安全だったという。顧客データベースがアクセスされた証拠は確認されていないとした。

同社は「このたびは、皆様に多大なるご迷惑とご心配をお掛けしましたことを、重ねてお詫び申し上げます。特に、感染の被害に遭われた方々にはご迷惑をお掛けしましたことを深くお詫び申し上げます」としている。

関連記事

カテゴリ:Web改ざん,セキュリティニュース

タグ:EmEditor,WordPress,改ざん