Your card has been suspended !というMUFG(三菱UFJ銀行)を騙るフィッシング詐欺メールを調査する

公開日:

Your card has been suspended !というMUFG(三菱UFJ銀行)を騙るフィッシング詐欺メールを調査します。

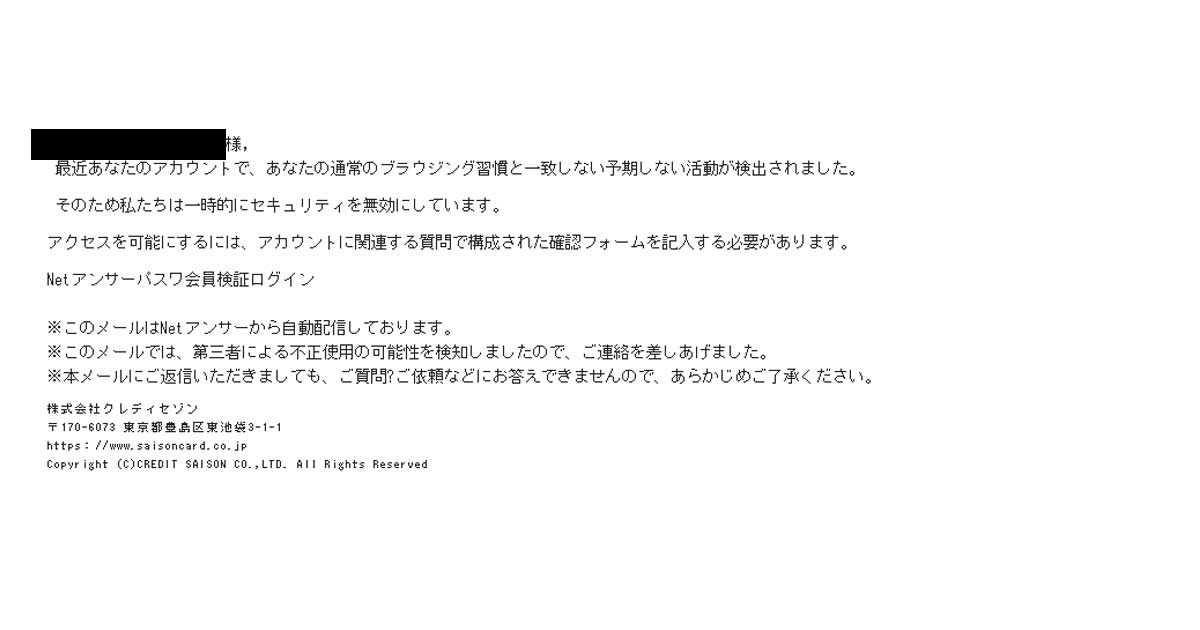

メール本文は以下の通り。

不正なアクティビティが検知されました

平素はmufg.jpをご利用いただき、誠にありがとうございます。

このたび、お客様のアカウントに極めてリスクの高いデバイスまたは場所からお客様のアカウントに対するログインが複数回試みられ、

安全のためお客様のアカウントは現在セキュリティシステムによって一時的に停止されています。

デバイス: Mozilla/5.0 (Linux; Android 10; ANE-LX2J Build/HUAWEIANE-LX2J; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/83.0.4103.106 Mobile

IPアドレス: 109.252.84.190

場所:湯沢、日本

問題を解決するために、パスワードを変更し、できるだけ早く情報を更新してください。

アカウント情報を更新する

お知らせ:

パスワードは誰にも教えないでください。

個人情報と関係がなく、推測しにくいパスワードを作成してください。大文字と小文字、数字、および記号を必ず使用してください。

オンラインアカウントごとに、異なるパスワードを使用してください。

発行:アマゾンジャパン合同会社

発行:MUFG Bank、Ltd

©️ Mitsubishi UFJ Financial Group, Inc.

まずはメール本文ですが、メール下部を見ると発行:アマゾンジャパン合同会社という行と発行:MUFG Bank、Ltdの二行があるのが分かります。

これはそもそも不正者がミスしているケースです。

メール送信元を調べてみます。

|

1 2 |

From: MUFG <secure@mufg.jp> Return-Path: <secure@mufg.jp> |

送信者名はMUFG、送信元メールアドレス、Return-Pathともにsecure@mufg.jpとなっており、一致しています。

送信元サーバーも調べてみます。

|

1 |

Received: from 1AB30DC7-645F-4 (unknown [176.112.146.255]) |

176.112.146.255というIPアドレスが出てきました。

調べてみると、このIPアドレスはエストニアのようです。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

inetnum: 176.112.144.0 - 176.112.159.255 netname: EE-ASTREC-20120322 country: EE org: ORG-ADO2-RIPE admin-c: ADRO1-RIPE tech-c: ADRO1-RIPE mnt-routes: ASTREC-DATA-MNT mnt-by: RIPE-NCC-HM-MNT mnt-by: ASTREC-DATA-MNT status: ALLOCATED PA created: 2018-02-05T10:39:30Z last-modified: 2018-03-22T09:40:03Z source: RIPE |

次にメール本文中リンクの遷移先を調べてみます。

これまでbase64でエンコードされているケースばかりでしたが、今回はquoted-printableという形式でエンコードされていますので、この形式でデコードします。

すると、

|

1 |

<a target="_blank" style="color: #FFF; text-decoration: none;" href="http://bidizaynet[.]com/ufj/jp/">アカウント情報を更新する</a> |

http://bidizaynet[.]com/ufj/jp/というURLが誘導先になっていることが分かりました。

さて、このドメインbidizaynet[.]comは見たところどうやらトルコのマグカップデザインの共有サイト?のようで、つまり正規のWebサイトです。

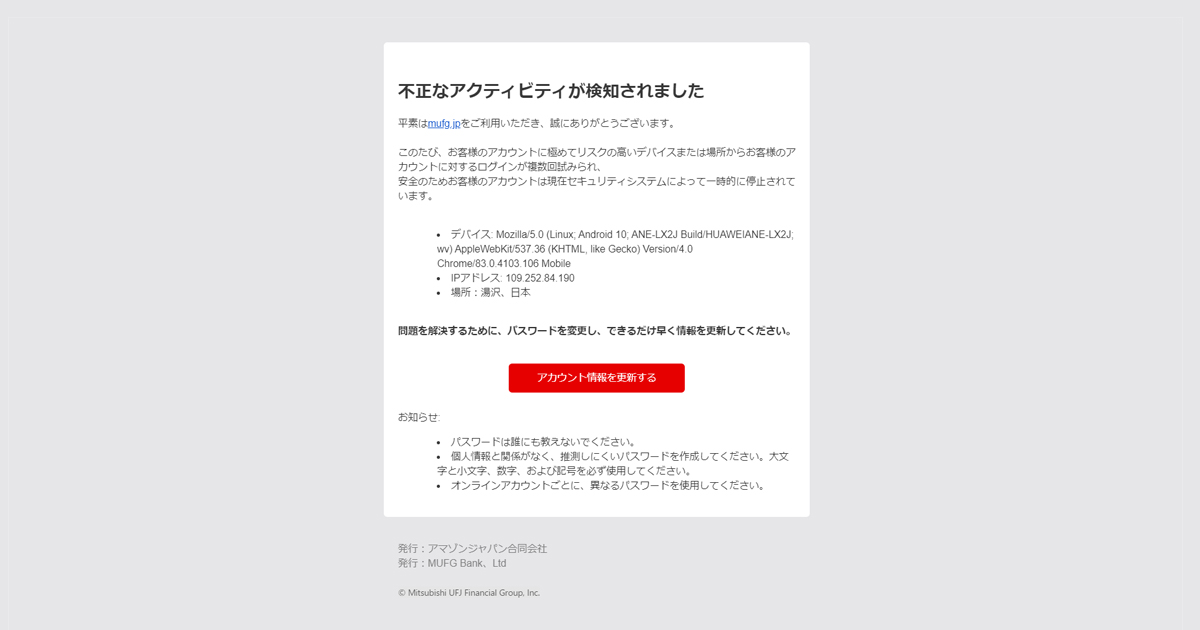

安全を担保したうえでアクセスしてみます。

すると、

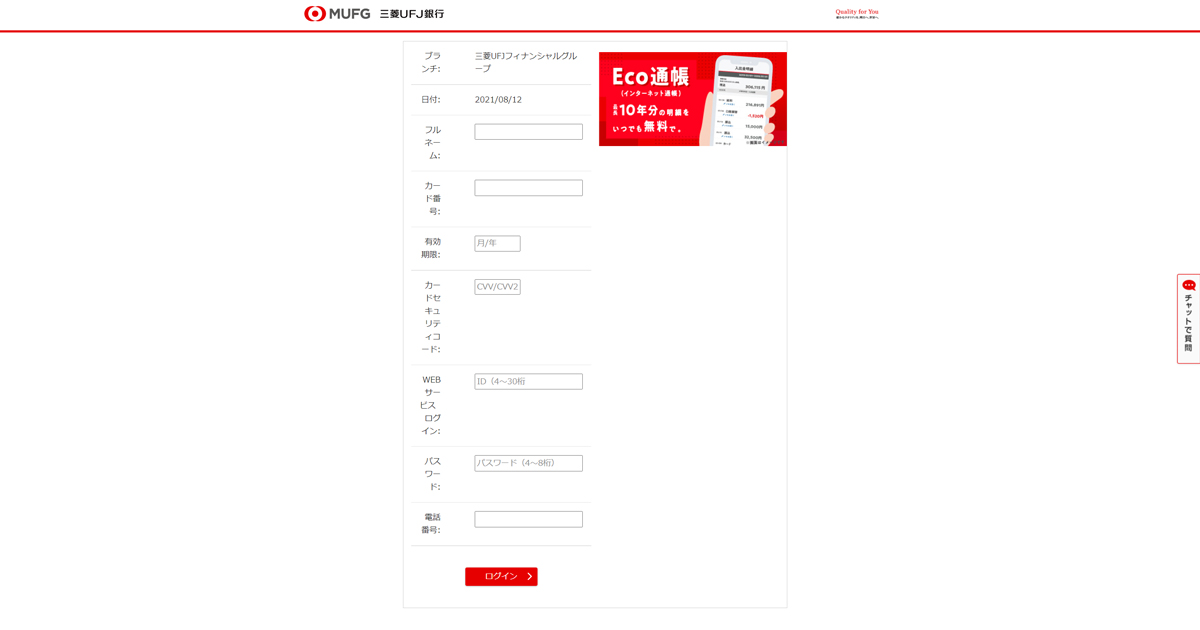

このように正規サイトの下層ディレクトリが乗っ取られており、出来は多少不出来ですがカード情報やアカウント情報の入力を促す三菱UFJ銀行の偽のページが運用されていました。

またソースコードを見ると

|

1 2 3 4 5 6 7 8 9 10 11 |

<!-- ---------------------------||-||------------------------------- #=================================# # By Evil C0d3r & 3rr0r Hun73r # # Telegram&ICQ: # # @evilcoder1337 # # -Contact Me Here- # #=================================# ---------------------------||-||------------------------------- --> |

という改ざん者のハンドルネーム入りでコメントも残されていました。

この改ざん者は、これまでにも他のwebサイトを改ざんして日本向けのフィッシング詐欺を働いています。

Your card has been suspended !というMUFG(三菱UFJ銀行)を騙るフィッシング詐欺

Your card has been suspended !というMUFG(三菱UFJ銀行)からのメールはフィッシング詐欺メールです。

このメールはエストニアのサーバーから配信されており、トルコのサーバーで運用されている正規のWebサイトを乗っ取る形で三菱UFJ銀行の偽ページを運用しています。

くれぐれもこのサイトにアクセスしないように、またアクセスしてしまった場合にもカード情報やアカウント情報を入力してしまわないようご注意ください。

関連記事

カテゴリ:フィッシング

タグ:MUFG,スパムメール,フィッシング詐欺,三菱UFJ銀行,改ざん

【重要】UCカード からの緊急の連絡というフィッシング詐欺メールを分析する

【重要】UCカード からの緊急の連絡というフィッシング詐欺メールを分析する 自衛隊 大規模接種センターの概要 予約サイト案内(予約・受付案内)というフィッシング詐欺メールの分析

自衛隊 大規模接種センターの概要 予約サイト案内(予約・受付案内)というフィッシング詐欺メールの分析