金融業界へのサイバー攻撃、2025年に倍増か DDoS、データ侵害、ランサムウェアが猛威

チェック・ポイント・リサーチは、2025年の金融業界におけるサイバー脅威動向レポートを発表しました。報告によると、サイバー攻撃件数は前年比で倍増し、DDoS攻撃、データ侵害・漏えい、ランサムウェアが主要な脅威として浮上しています。

DDoS攻撃が前年比105%増、地政学的要因が拍車

見出し

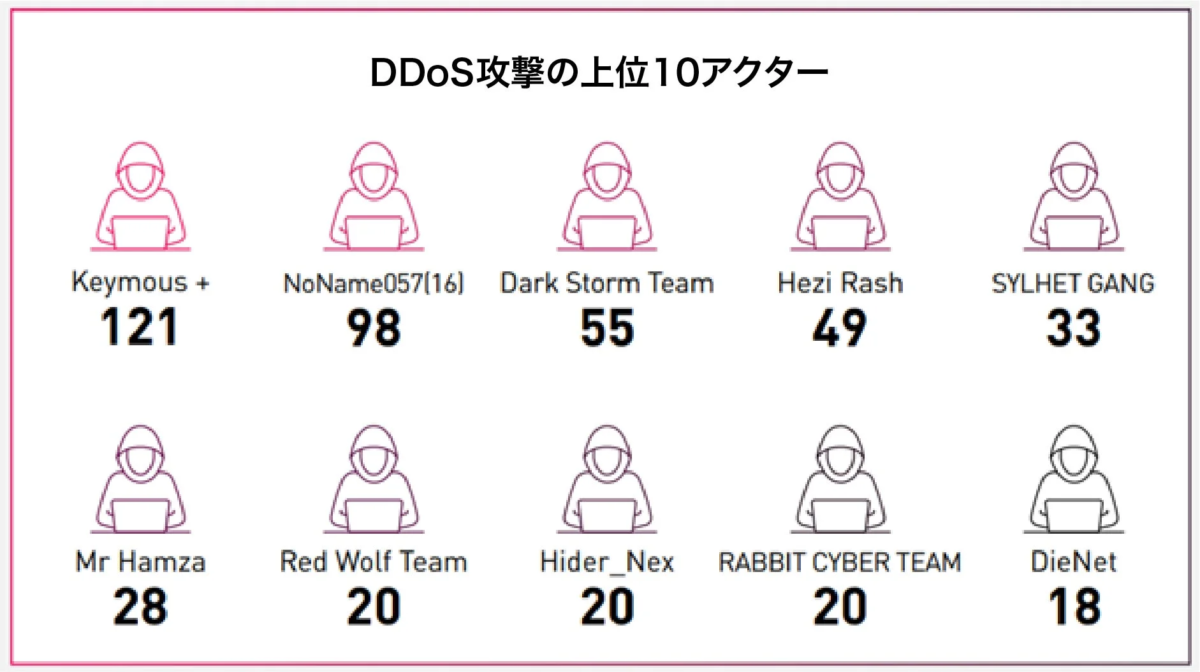

DDoS攻撃は2025年の金融業界にとって最大の脅威となり、その件数は2024年の329件から2025年には674件と、前年比で約105%の急増を示しました。これらの攻撃の多くは金銭的動機ではなく、地政学的要因に連動した組織的なハクティビスト運動によるものとされています。銀行ポータルや決済インターフェース、金融サービスプロバイダーを標的とし、金銭の窃取よりも市民からのアクセスを遮断することを目的としていました。

攻撃は、イスラエル(約112件)、米国(約40件)、アラブ首長国連邦(約38件)、ウクライナ(約35件)、ドイツ(約34件)など、地政学的緊張やメディアの注目度が高い地域に集中したという報告です。この分布は、国家のレジリエンスと国際的影響力の象徴である金融機関を狙う戦略を反映し、政治的なメッセージの発信を重視していることを示しています。

DDoS攻撃の大部分は、極めて活発な少数のハクティビスト集団に起因しており、攻撃は単発的混乱から業務への持続的圧力へと移行していると同社は分析しています。高頻度かつ持続的なイデオロギー主導型の攻撃には、常時稼働型の検知やマルチCDNルーティング、多層防御戦略の必要性が浮き彫りになっています。

データ侵害・漏えいが73%急増、ID管理の脆弱性が浮き彫りに

データ侵害・漏えいは、2024年の256件から2025年には443件へと急増しました。これは、IDガバナンス、クラウド環境、サードパーティー連携における構造的な脆弱性が持続的に存在していることを示しています。DDoS攻撃とは異なり、ステルス性を特徴とした侵入キャンペーンでは、長期にわたる不正アクセスや隠れたデータの抜き出し、情報開示の遅延を伴うケースが多く確認されています。

データ侵害・漏えいの件数は引き続き米国で最も多く(約117件)発生しましたが、新たなホットスポットとしてインド(約31件)とインドネシア(約24件)が浮上しています。これらの市場では、急速に拡大する金融エコシステムと業務のクラウド化に伴うエクスポージャーの拡大が背景にあると見られます。

特筆すべきは、侵害インシデントの約33%が未知の攻撃者によって発生していたという点です。これは、攻撃側による運用セキュリティの高度化や短命インフラの利用、分散型IDや使い捨てアカウントへの移行など、ディープウェブやダークウェブ全体で自らの痕跡を巧妙に隠ぺいする能力の高まりを示唆しているといいます。金融ネットワーク全体で、公開状態のストレージバケット、過度に緩いアクセス制御、監視外のAPIエンドポイントといった設定ミスが依然として散見されることも懸念されています。業界全体での莫大なセキュリティ投資にも関わらず、こうした懸念が引き続き存在している事実は、アイデンティティ中心のセキュリティモデル、自動化されたクラウドスキャン、厳格なアクセスガバナンスの必要性を浮き彫りにしています。

ランサムウェア被害が451件に到達、多重恐喝が常態化

ランサムウェアは依然として金融業界における最大の脅威の一つであり、2024年の269件から、2025年には451件に増加しました。この増加は、RaaS(Ransomware-as-a-Service)運用の成熟に加え、恐喝戦術の高度化を反映しています。

攻撃者はデータの暗号化だけでなく、情報窃取、情報公開による脅迫、経営陣や顧客への直接的圧力などを組み合わせた多重恐喝を常態化させています。金融機関は業務停止が許容されにくく、相互に接続したシステムへの依存度が高いことから、攻撃者にとって魅力的な標的となっています。被害は、米国(約43.5%)、韓国(約31件)、英国(約22件)、カナダ(約16件)など、デジタルバンキングの利用規模が大きく、高い恐喝効果を見込める経済圏に集中しているという状況です。

ランサムウェア脅威活動はごく少数の攻撃者グループに集中しており、Qilin(約83件)が最多で、Akira(約37件)、Clop(約19件)がこれに続きます。これらのグループは共有ツール、高度にモジュール化されたマルウェア、そして高度に組織化されたアフィリエイトネットワークを活用し、攻撃を迅速かつ効率的に拡大しているとCPRは報告しています。多重恐喝の手口の多用によって被害は深刻さを増しており、重要システムの暗号化にとどまらず、規制当局への報告義務や顧客への通知、評判の毀損、さらには上級管理職を標的とした嫌がらせまでが圧力手段として用いられています。こうした複合的圧力は財務面および評判面に連鎖的な影響を及ぼし、バックアップや復旧といった従来の戦略は依然重要ではあるものの、対策として十分ではなくなっていると同社は警鐘を鳴らしています。

高まる脅威に対処するためのインテリジェンスの提供

金融業界は、キャンペーン主導のDDoS攻撃、巧妙なデータ侵害、そして深刻な影響をもたらすランサムウェアエコシステムを特徴とする、新たなサイバーリスクの時代を迎えています。2025年には主要な攻撃カテゴリーすべてで顕著な増加がみられ、犯罪的動機とイデオロギー的動機の両方を背景に活動する脅威アクターが、高度化・自動化し、グローバルな連携を強めていることが浮き彫りとなっています。

これらの脅威に対処していくために、金融機関は、インテリジェンス主導、IDファースト、常時稼働型のセキュリティモデルへと迅速に移行していくことが不可欠であると、チェック・ポイントは述べています。詳細なレポートは、以下のリンクからダウンロード可能です。

金融業界サイバー脅威動向レポート2025年版(2025 Finance Threat Landscape Report)

ソース

-

ページタイトル: チェック・ポイント・リサーチ、「金融業界サイバー脅威動向レポート」2025年版を発表

関連記事

カテゴリ:企業動向

タグ:

クエステトラ、ノーコード開発基盤v17.2を公開 外部AI連携とセキュリティを強化

クエステトラ、ノーコード開発基盤v17.2を公開 外部AI連携とセキュリティを強化 ランサムウェア被害続出、従来の対策では不十分か? マジセミがActive Directory監視の重要性訴えるウェビナー開催へ

ランサムウェア被害続出、従来の対策では不十分か? マジセミがActive Directory監視の重要性訴えるウェビナー開催へ