中国関連サイバー諜報グループ「Ink Dragon」、欧州政府機関へ活動拡大か

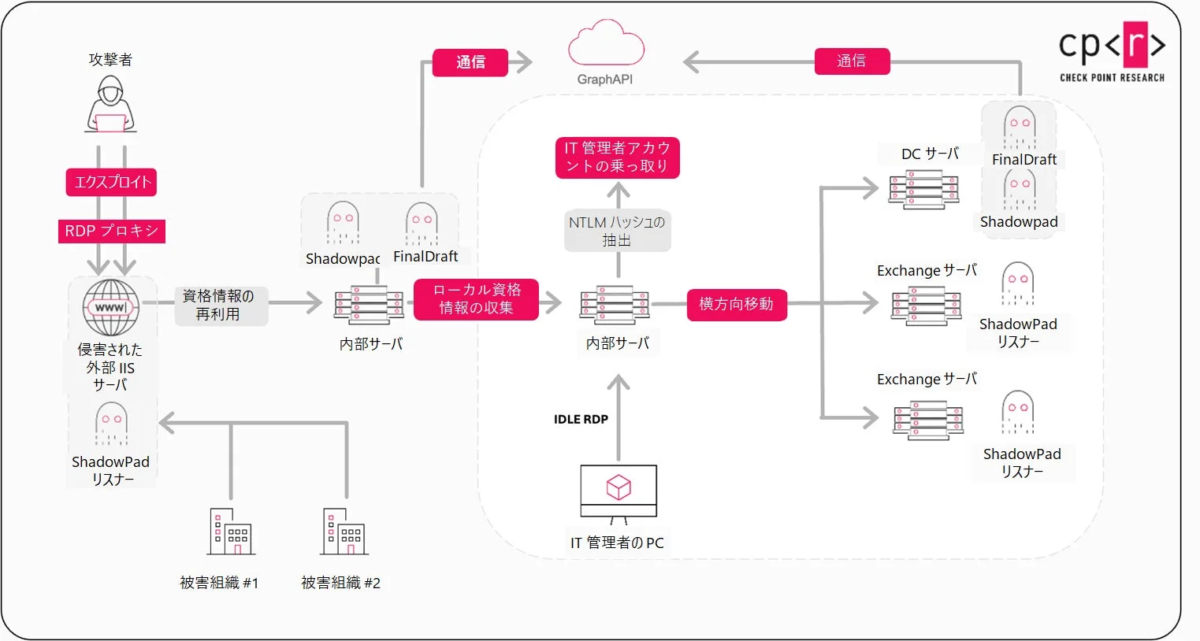

チェック・ポイント・リサーチは、中国に関連するサイバー諜報グループ「Ink Dragon」が、アジア・南米から欧州の政府機関ネットワークへと活動範囲を拡大していることを報告しました。同グループは、侵害したサーバーを中継ノードとして利用し、巧妙な攻撃インフラを構築しているといいます。

巧妙化する攻撃手法

Ink Dragonは長年にわたり活動している諜報グループであり、複数のセキュリティベンダーが中国関連の脅威アクターであると指摘しています。その活動は東南アジアや南米から始まり、現在では欧州の政府ネットワークへの侵入件数が増加している状況です。

CPRは一連のキャンペーンを通じて、このグループの活動拡大を追跡し、目立たない侵入口から段階的に権限を拡大し、侵害した被害環境を自身の活動基盤へと転用する一貫した攻撃パターンを特定しました。

攻撃の進行過程

攻撃は、外部に公開されたウェブ環境における小さな設定不備などの脆弱性を起点に始まるといいます。調査対象となった侵入事例の多くは、MicrosoftのIIS WebサーバーやSharePointといった環境における単純な設定上の問題を起点としており、攻撃者は最小限の検知リスクでサーバーにコードを埋め込むことが可能でした。

攻撃者は最初に侵入したサーバーを足掛かりに、環境内を密かに移動するために必要なアクセス権の取得に焦点を当てます。彼らはすでに使用されているパスワードやサービスアカウントを悪用することで、通常の管理活動に紛れ込む形で活動を拡大します。具体的には、侵害したサーバーからローカル認証情報を収集し、アクティブな管理者セッションを識別、共有または複製されたサービスアカウントを再利用して近隣のシステムにアクセスし、リモートデスクトップを利用してネットワーク内を横展開するといいます。この段階は通常、低ノイズで進行することが特徴とされています。

権限の掌握とインフラ転用

ドメインレベルの権限を持つアカウントに到達すると、攻撃者は環境を詳細に分析・把握し、各種ポリシー設定を制御します。そして、永続的なバックドアのインストールや、認証情報や機密データを保存しているシステム上へのインプラントの配置、元のエントリーポイントに依存しない新たなリモートアクセス経路の準備を実行し、高価値なシステム全体に長期アクセスを維持するためのツールを展開します。

Ink Dragonの大きな特徴は、侵害した組織を他の攻撃を支えるインフラとして利用する手法にあります。同グループはIISベースのカスタムモジュールを展開し、公開サーバーを目立たない中継点に変えます。これらのサーバーは、異なる被害者環境間でコマンドやデータを中継し、攻撃トラフィックの真の発信源を隠ぺいする通信メッシュを形成しているとのことです。

これにより、ある国で侵害されたサーバーが、別の国で実行される攻撃のトラフィックを転送する可能性が生じます。新たな侵害が発生するたびに、Ink Dragonの広範なコマンド&コントロール(C2)ネットワークが強化されていく構造です。防御側から観測されるのは、一見して通常の企業活動のような組織横断的なトラフィックであるため、脅威の検出がより困難になるといいます。

進化する新たなツール群と他グループとの重複

アップデートされた「FinalDraft」バックドアは、複数の諜報グループに長年使用されてきたリモートアクセスツールです。長期的アクセスの確保を目的に設計されており、現在では一般的なMicrosoftクラウド活動に直接溶け込むよう最適化されているといいます。疑いを招く可能性のあるサーバーを使用せず、コマンド通信を一般的なメールボックスの下書きフォルダ内に隠ぺいすることで、日常的なMicrosoftサービスの利用と区別がつきにくくなっています。

最新版では、マルウェアが通常の業務時間に合わせ特定の時間帯にチェックインするタイミング制御機能や、大容量ファイルをバックグラウンドで密かに移動できる効率的なデータ転送機能、侵害された各マシンの明確な把握を可能にする詳細なシステムプロファイリング機能など、複数のアップグレードが導入されています。これらの改良は、脅威アクターがステルス性、安定性、そしてクラウド環境を前提としたオペレーションに重点を置いていることを示しています。

CPRの調査では、Ink Dragonと並行して、「RudePanda」と呼ばれる別の脅威アクターが同一の政府機関ネットワークの一部に密かに侵入していたことも明らかになりました。両グループには関連性がないにもかかわらず、同じ外部に公開されたサーバーの脆弱性を突き、結果として同じ環境で同時期に活動していたといいます。この重複は、たったひとつの未修正の脆弱性が複数の高度な脅威アクターの侵入経路となり得る事実を示唆しています。

CPRの見解

CPRのグループマネージャーであるイーライ・スマッジャ氏は、今回の調査結果について、「Ink Dragonは、被害者のネットワークをグローバルなC2ネットワークの一部へと密かに組み替えています。侵害された各サーバーは、より大規模なメッシュ型ネットワークの構成要素となり、攻撃者のトラフィックを日常的なウェブアクティビティに見える通信の中に隠すため、防御側は脅威の検知と排除が著しく困難になります。防御側は、侵入を単発の事象として扱うのではなく、自組織の環境が大規模な敵対ネットワークにおける潜在的な中継拠点となり得ることを想定する必要があります」と述べています。そして、「この脅威を真に根絶するには、単なるエンドポイントのクリーンアップではなく、中継チェーン全体の特定と解体が必要不可欠です」と指摘しています。

ソース:

Check Point Research: Ink Dragon Expands with New Tools and a Growing Victim Network

https://blog.checkpoint.com/research/ink-dragon-expands-with-new-tools-and-a-growing-victim-network/

関連記事

カテゴリ:企業動向

タグ:

KELAグループ、名古屋で能動的サイバー防御セミナー開催へ – 日本企業を狙う脅威に先手で挑む

KELAグループ、名古屋で能動的サイバー防御セミナー開催へ – 日本企業を狙う脅威に先手で挑む 【検証】Amazonを装ったメール「【重要】会費請求エラーとお支払い方法更新のお願い!番号:2006283133」はフィッシングメールか?

【検証】Amazonを装ったメール「【重要】会費請求エラーとお支払い方法更新のお願い!番号:2006283133」はフィッシングメールか?