【バージョンアップ】メンテナンス作業のお知らせ【2020年5月8日】というフィッシング詐欺メールを検証する

【バージョンアップ】メンテナンス作業のお知らせ【2020年5月8日】という、フィッシング詐欺メールを検証します。

このメールは当社の名前で届いていますが、当社が送信したものではありませんからフィッシング詐欺メールであることはすでに確定しています。

サーバーメンテンナンスを実施するので、サービスをアップデートして欲しいという内容です。

文面は以下の通りです。

お客様各位

平素は 【Crossandcrown】 インターネットサービスをご利用いただき誠にありがとうございます。

サーバーのメンテナンスを実施しています。

以下のリンクに従ってサービスをアップグレードしてください

https://kingmotors.000webhostapp[.]com/wp-content/themes/mappro/twst.php?uid=example@crossandcrown.jp

Copyright (C) Crossandcrown Co.,Ltd. All Rights Reserved.

送信元を調べてみます。

|

1 2 |

From: "crossandcrown.jp" <MyJHp@ma.mrr.jp> Return-Path: <MyJHp@ma.mrr.jp> |

送信元はcrossandcrown.jpとなっており一見当社に見えますが、送信元メールアドレス、およびReturn-PathはMyJHp@ma.mrr.jpとなっており、当社のものとは異なります。

ma.mrr.jpはmrr.jpのサブドメインですので、mrr.jpのwhois情報を見てみます。

すると、

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

[Domain Name] MRR.JP [登録者名] 株式会社ニイカワポータル [Registrant] Niikawa Portal Co.Ltd. [Name Server] dns1.tam.ne.jp [Name Server] dns2.tam.ne.jp [Signing Key] [登録年月日] 2003/03/06 [有効期限] 2021/03/31 [状態] Active [最終更新] 2020/04/01 01:05:09 (JST) |

富山県のプロバイダサービス会社のようです。

送信元サーバーを見てみます。

|

1 |

Received: from sv115.wadax.ne.jp (sv115.wadax.ne.jp [211.1.229.2]) |

IPアドレスは211.1.229.2となっており、ホスト名にwadax.ne.jpの文字が見えます。

このIPアドレスを調べてみると、

|

1 2 3 4 5 6 7 8 9 10 11 |

Network Information: [ネットワーク情報] a. [IPネットワークアドレス] 211.1.229.0/26 (マスク範囲) b. [ネットワーク名] WADAX-NET113 f. [組織名] GMOクラウド株式会社 g. [Organization] GMO CLOUD K.K. m. [管理者連絡窓口] JP00121518 n. [技術連絡担当者] JP00121518 p. [ネームサーバ] [割当年月日] 2011/11/15 [返却年月日] [最終更新] 2015/08/10 13:59:03(JST) |

GMOクラウドの、wadax用のIPアドレスのようでした。

次に、リンクの誘導先を調べてみます。

|

1 |

<a href="https://kingmotors.000webhostapp.com/wp-content/themes/mappro/twst.php?uid=example@crossandcrown.jp"> |

となっており、

https://kingmotors.000webhostapp[.]com/wp-content/themes/mappro/twst.php?uid=example@crossandcrown.jp

へとリンクされているようです。

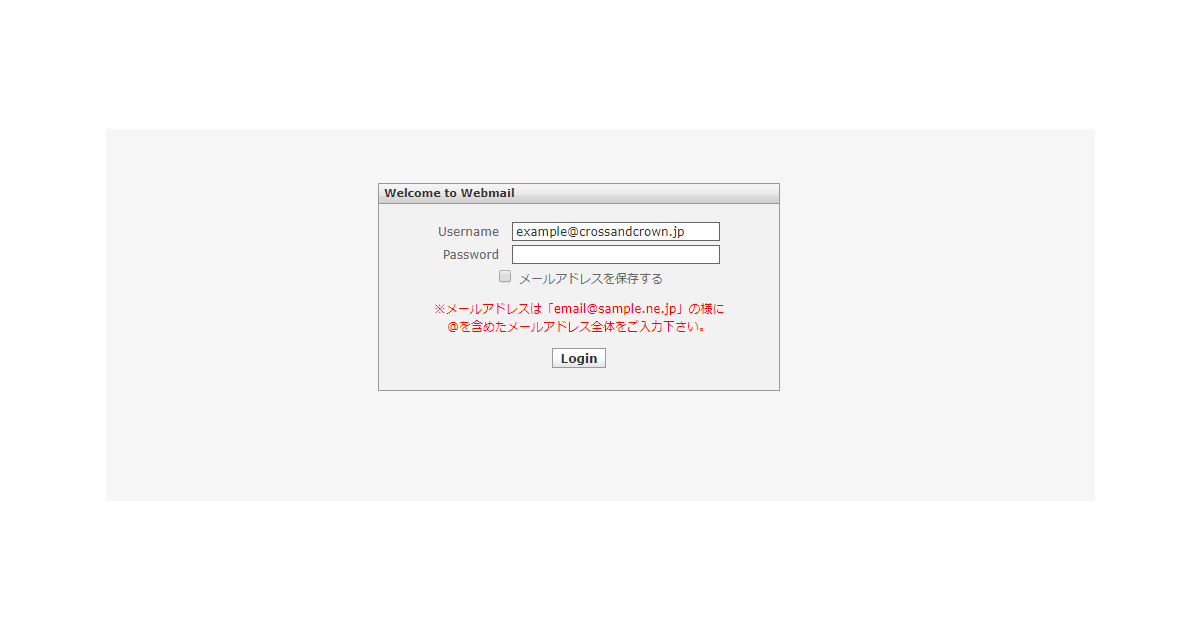

このページへアクセスしてみると、https://d15.lookme.com[.]tw/wp-content/uploads/2020/04/web/japan/login/webmail-op.jp/ へと転送され、リンク末尾のメールアドレスが渡されたwebメーラーの画面になります。

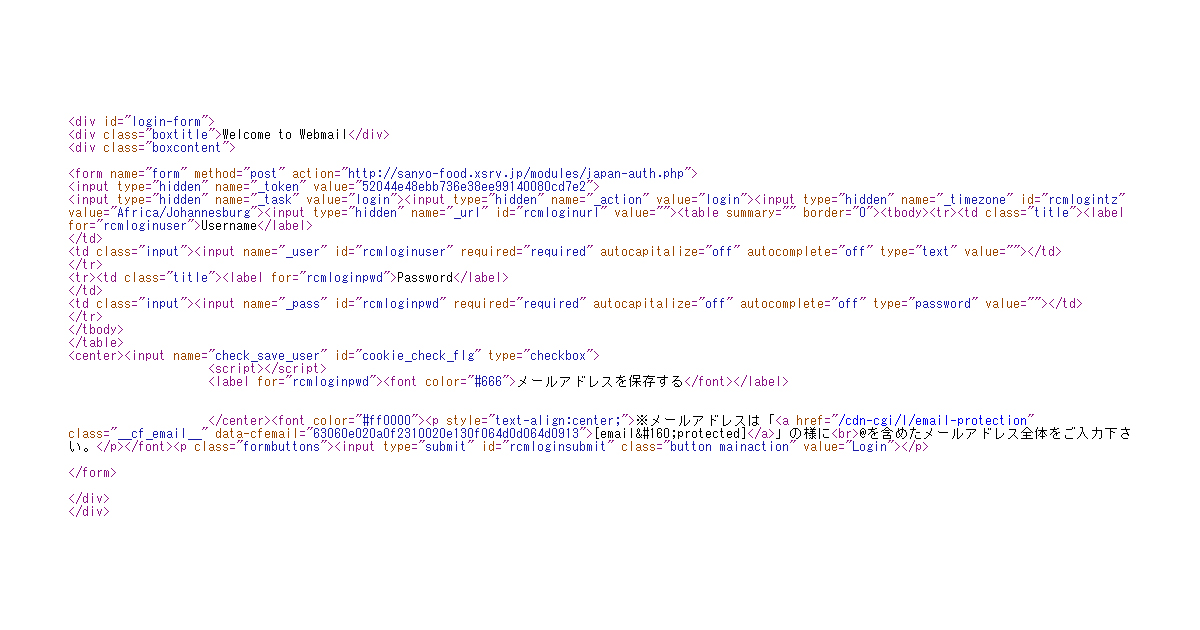

ソースコードを見てみます。

エックスサーバーの初期ドメインのファイルパスが見えます。

実際には外部のサイトのファイルへPOSTするようです。

ここで適当なアカウント入れても、POSTの際に指定されているファイルのURLを叩いてもいずれも同じ結果になりますが、https://webmail.earth-core[.]jp/ へとリダイレクトされます。

Roundcube【ラウンドキューブ】というwebメールの画面です

現れているwebメールの画面は、Roundcube【ラウンドキューブ】というwebメールの画面です。

webメーラーはブラウザからアクセスできるため、メーラーを持ち歩く感覚でどこでもアクセスできます。

そして、roundcubeのログインには、メールアカウントとパスワードが必要です。

メールアドレスの乗っ取りが目的

よって、メールアカウントとパスワードを窃取することが目的ではないかと考えられます。

というのは、たとえばexample.comというドメインがあった場合、メーラーの基本設定はpo3サーバーがポート110、SMTPサーバーがポート587、メールサーバー名も大方似たり寄ったりですからあとはメールアカウントとパスワードが分かれば、第三者がメールアドレスを事実上乗っ取ることが可能になります。

単にセカンドレベル、サードレベルドメインを抽出している可能性

さて、本件では、

平素は 【Crossandcrown】 インターネットサービスをご利用いただき誠にありがとうございます。

Copyright (C) Crossandcrown Co.,Ltd. All Rights Reserved.

のように、当社名であるcrossandcrownの文字列が用いられています。

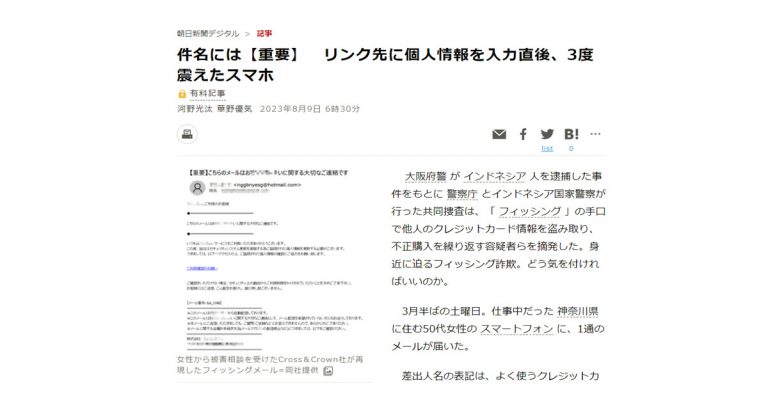

しかし同様のタイトルでフィッシングメールが多発しているようで、その傾向を見ると送信した先のメールアドレスのセカンドレベルないしサードレベルドメインを抽出しているだけではないかと考えられます。

よって、このメールは「自社名であちこちにフィッシング詐欺メールが送信されている」といったものではなく、個々のメールアドレスのドメイン名に依存していると考えられます。

しかしながらプロバイダメールのように自社ドメインに紐づいたメールアドレスを多数の人が利用している場合、「自社名であちこちにフィッシング詐欺メールが送信されている」状態になり、かつメールアドレスとパスワードが窃取される危険があると考えられます。

関連記事

カテゴリ:フィッシング

タグ:Roundcube,スパムメール,フィッシング詐欺,ラウンドキューブ

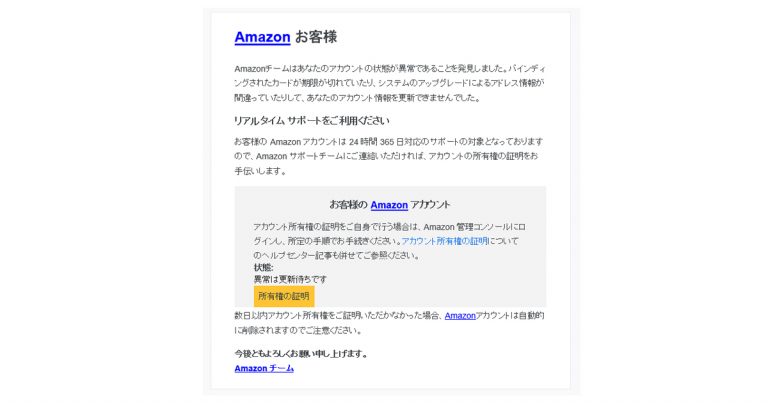

![[AMERICAN EXPRESS] ご請求金額確定のご案内というメールがフィッシング詐欺かどうかを検証する・メール画面](https://ccsi.jp/wp-content/uploads/2022/12/20221216_amex-768x403.jpg)

![[楽天]あなたのアカウントを確認 【アカウントのご使用は制限されています】...というメールの画面](https://ccsi.jp/wp-content/uploads/2022/11/20221112_rakuten_00-768x403.jpg)

愛知県が誤って公開したコロナ感染者リストに「恋人」や「愛人?」など関係性を示す記載があったことが判明

愛知県が誤って公開したコロナ感染者リストに「恋人」や「愛人?」など関係性を示す記載があったことが判明 「カードご利用内容の確認のお願い」というJCBカードのメールがフィッシング詐欺か検証する

「カードご利用内容の確認のお願い」というJCBカードのメールがフィッシング詐欺か検証する