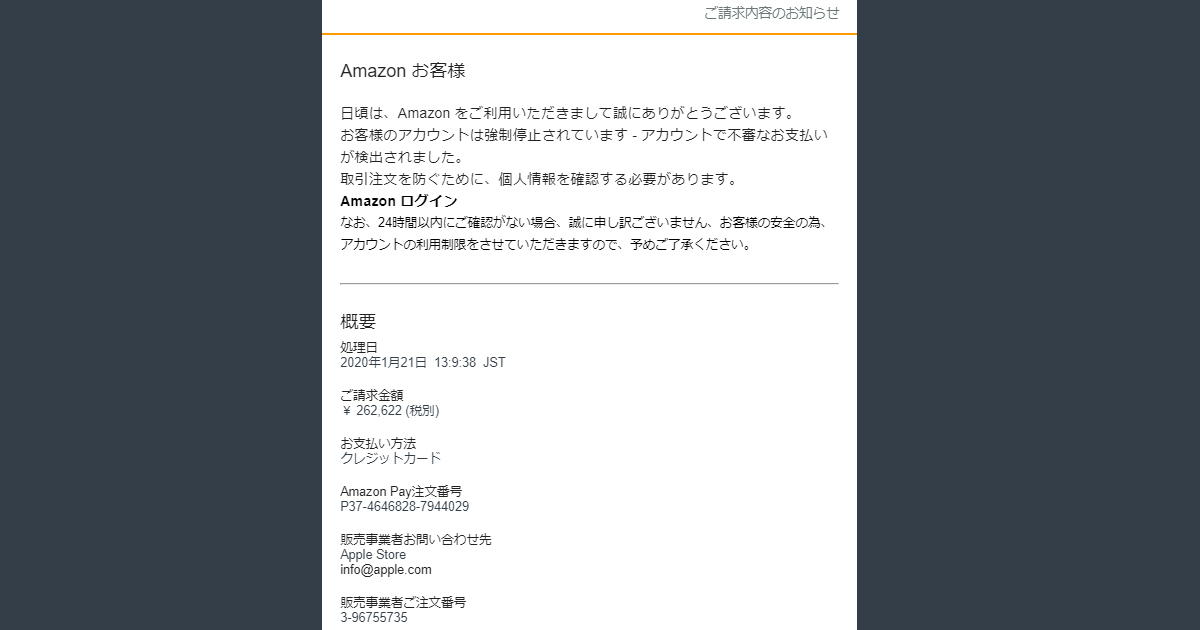

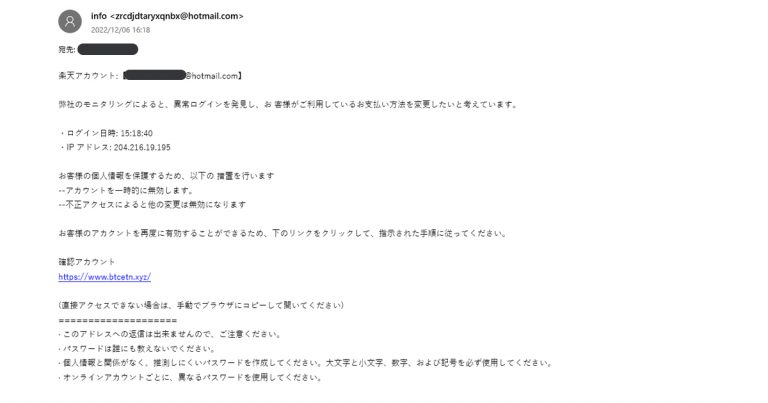

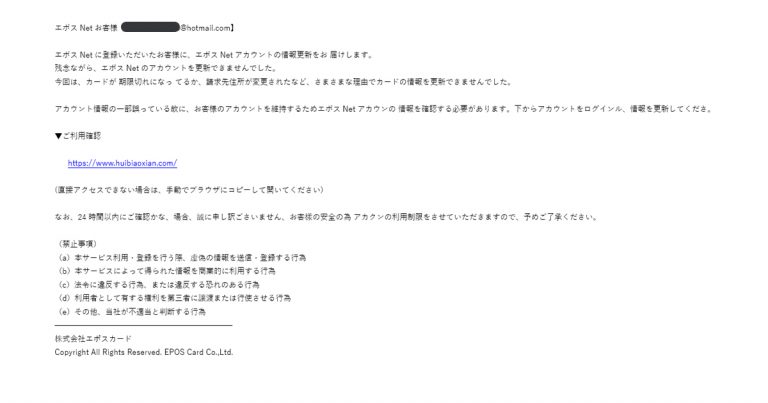

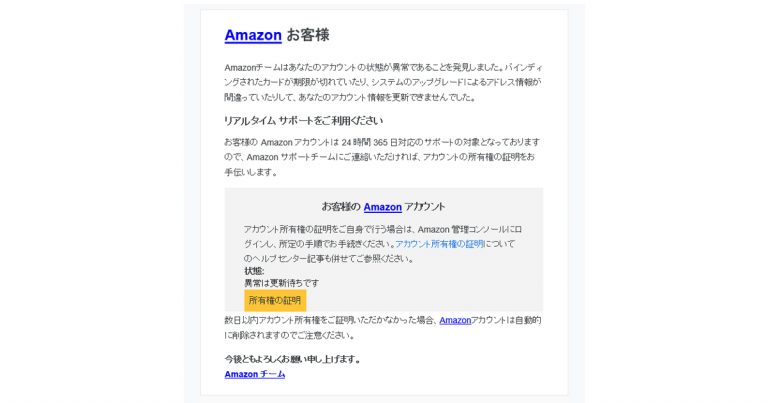

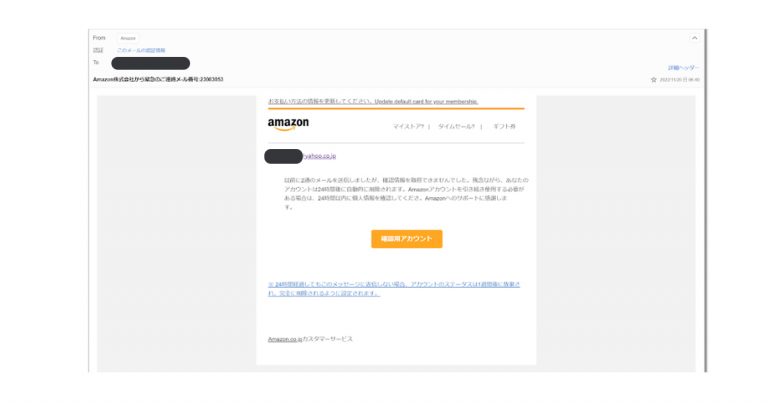

「【重要】 Amazon Pay ご請求内容のお知らせ」というメールが来たから解析してみる【詐欺】

「【重要】 Amazon Pay ご請求内容のお知らせ」というメールです。

このメールのヘッダーを解析します。

送信元メールアドレスはAmazon.co.jp <no-reply@amazon.co.jp>となっています。

|

1 2 |

Sender: no-reply@amazon.co.jp From: "Amazon.co.jp" no-reply@amazon.co.jp |

ただし、送信元は

|

1 |

Received: from mail08.04hurnflowemrn.xyz (unknown [134.73.85.153]) |

となっています。

これを調査してみます。

Whoisで検索してみると、

|

1 2 3 4 |

Registrar WHOIS Server: whois.namesilo.com Registrar URL: https://www.namesilo.com Updated Date: 2020-01-21T07:18:48.0Z Creation Date: 2020-01-16T07:07:35.0Z |

レジストラはhttps://www.namesilo.comとなっており、NameSilo, LLCという法人が見つかりました。

アリゾナ州フェニックスの会社です。

ドメインは登録されたばかりです。

ただ、レジストラだけではなくこのドメインの管理者が知りたいですね。

|

1 |

Admin Email: pw-1eeac377edb51950c4d1cef83d6f1604@privacyguardian.org |

Whoisによると、こうなっています。

privacyguardian.orgというのは、ドメインの真の持ち主を秘匿してその代わりとなります。

特定のレジストラを通じてサービスを提供しています。

よって持ち主は誰だかわからない、ということになります。

では、このドメインのサーバーを調べてみます。

IPアドレスは134.73.85.153となっています。

逆引きホスト名を調べてみると、readywool.comとなっています。

これをまたwhoisで調べてみます。

|

1 2 3 4 5 6 |

Registrar WHOIS Server: grs-whois.hichina.com Registrar URL: http://www.net.cn Updated Date: 2020-01-16T14:30:07Z Creation Date: 2018-12-09T13:39:17Z Registry Expiry Date: 2019-12-09T13:39:17Z Registrar: Alibaba Cloud Computing (Beijing) Co., Ltd. |

このドメインのレジストラは中国のアリババグループのようですね。

ではサーバーはどうでしょう。

IPから調べてみると、

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

NetRange: 134.73.0.0 - 134.73.255.255 CIDR: 134.73.0.0/16 NetName: LAYER-HOST NetHandle: NET-134-73-0-0-1 Parent: NET134 (NET-134-0-0-0-0) NetType: Direct Allocation OriginAS: AS46573 Organization: Global Frag Networks (MT-196) RegDate: 2017-09-08 Updated: 2017-09-08 Comment: http://www.layerhost.com Comment: noc@layerhost.com Ref: https://rdap.arin.net/registry/ip/134.73.0.0 |

となっています。

layerhost.comはロサンゼルスのホスティング会社で、VPSやクラウドサービスを提供しています。

また、このIPはspamhausでブラックリスト入りしているようです。

つまり、readywool.comというドメインを中国のアリババグループで取得し、それをロサンゼルスのlayerhost.comで借りたサーバーにホスト名として設定し、アリゾナ州フェニックスで取得された04hurnflowemrn.xyzというドメインをそのサーバーのバーチャルドメインとして登録し、privacyguardian.orgを使って身元を隠してメールを送信している、ということになります。

当然、amazonからのメールではありません。

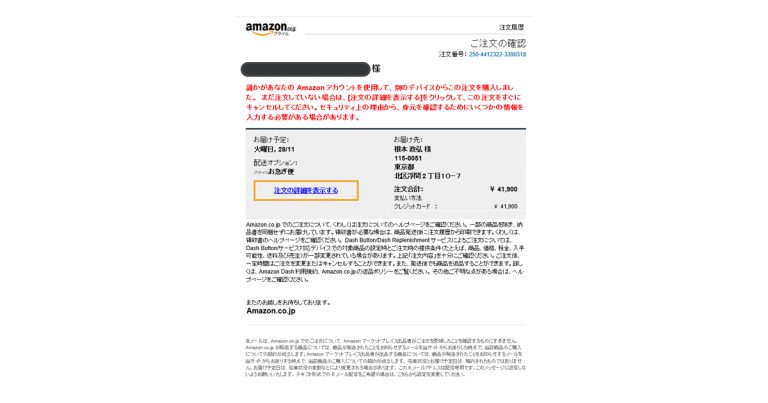

次に誘導しようとした先を見てみます。

メール本文の元データはbase64で難読化されています。

よって、ソースをbase64でデコードしてログイン先のURLを見てみます。

|

1 |

<a class=button href="https://www2.amazon.co.jp.a9b1d8ae96852f7d26d92d5178e603c85f1afbc6.buzz/session_cookie/?nmagfq7zhevw6r6d=x63hvxmv&rcm3rfet=" target=_blank><strong><font color=black>Аmazon ログイン</font></strong></a> |

https://www2.amazon.co.jp.a9b1d8ae96852f7d26d92d5178e603c85f1afbc6.buzz

に誘導しようとしているようです。

一見amazon.co.jpに見えますが、実態はa9b1d8ae96852f7d26d92d5178e603c85f1afbc6.buzzのサブドメインです。

このドメインも、

|

1 |

namesilo.com |

で取得され、

|

1 |

PrivacyGuardian.org |

によって匿名化されていました。

a9b1d8ae96852f7d26d92d5178e603c85f1afbc6.buzzが悪質なフィッシング詐欺のメールなのはもう明らかですから、

https://www.phishtank.com/へ登録して終了です。

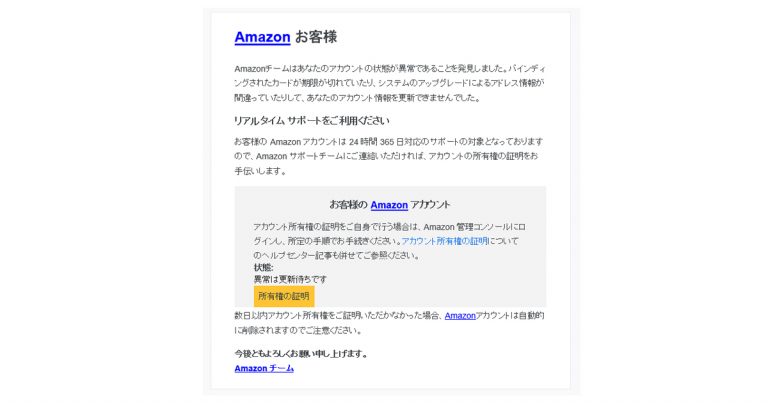

メール上のロゴ画像などは本物のamazonから引っ張っていますし、送信元のメールアドレスもamazonのものですから一見正規のメールのように見えますが、メールヘッダーや内部のコードをきちんと確認すると詐欺だということが分かります。

Amazonを騙るフィッシング詐欺メールの確実な見分け方

Amazonを騙るフィッシング詐欺メールの確実な見分け方について、以下の記事で紹介しています。

見分けにくいケースでも安全に、そして確実な判断が可能です。

※追記:2020/02/13

「【重要】Аmazon Pay 入金完了のお知らせ(クレジットカード決済)」というタイトルで同種のメールが拡散しています。こちらもご注意ください。

関連記事

カテゴリ:フィッシング

タグ:Amazon Pay,no-reply@amazon.co.jp,スパムメール,フィッシング詐欺

![[AMERICAN EXPRESS] ご請求金額確定のご案内というメールがフィッシング詐欺かどうかを検証する・メール画面](https://ccsi.jp/wp-content/uploads/2022/12/20221216_amex-768x403.jpg)

![[楽天]あなたのアカウントを確認 【アカウントのご使用は制限されています】...というメールの画面](https://ccsi.jp/wp-content/uploads/2022/11/20221112_rakuten_00-768x403.jpg)

ペットフード通販サイトで4000件以上のクレジットカード情報が流出の可能性

ペットフード通販サイトで4000件以上のクレジットカード情報が流出の可能性 Internet Explorer9,10,11にすでに悪用が確認されているゼロデイの脆弱性、修正パッチは未提供【回避策解説】

Internet Explorer9,10,11にすでに悪用が確認されているゼロデイの脆弱性、修正パッチは未提供【回避策解説】