2026年1月のサイバー脅威、Qilinランサムウェアと生成AIリスク拡大で世界的に増加か

チェック・ポイント・リサーチが発表した2026年1月のサイバー攻撃統計によると、世界的な攻撃件数は前年比で17%増加しました。Qilinを筆頭とするランサムウェア活動の活発化と、生成AIの普及に伴うデータ漏えいリスクの拡大が背景にあると指摘されています。

世界のサイバー攻撃が増加傾向、日本は減少も警戒を

見出し

チェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門であるチェック・ポイント・リサーチ(CPR)は2026年2月17日、2026年1月のグローバルサイバー攻撃統計を発表しました。発表によると、世界の組織が直面したサイバー攻撃は週平均約2,090件となり、2025年12月比で3%増、2025年1月比では17%増と着実な増加を示しています。

一方、日本は1組織当たり週平均約1,214件の攻撃を受け、前年同月比で11%減少しました。しかし、Qilinをはじめとするランサムウェア活動の活発化や、生成AIの普及によるデータ漏えいリスクの拡大といった高リスクなサイバー情勢が継続しており、引き続き防御策の強化が重要とされています。

教育・研究分野が最も標的に、通信分野が上位に浮上

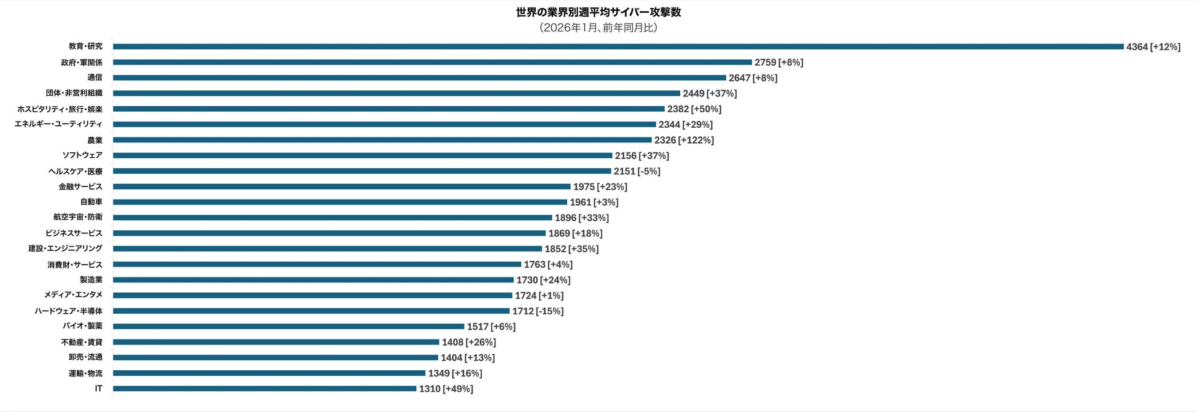

業界別では、2026年1月も「教育・研究」分野が最も多く標的とされ、1組織当たり週平均約4,364件の攻撃を受けました。これは前年比で12%の増加にあたります。次いで「政府・軍関係」分野が週平均約2,759件(前年比8%増)で続きます。

注目すべきは、「通信」分野が週平均約2,647件(前年比8%増)の攻撃を受け、「団体・非営利組織」に代わって第3位に浮上した点です。これは、攻撃者が接続性への依存や5Gの拡大、サプライチェーンエコシステムのリスクを悪用する傾向を強めていることを示唆しています。

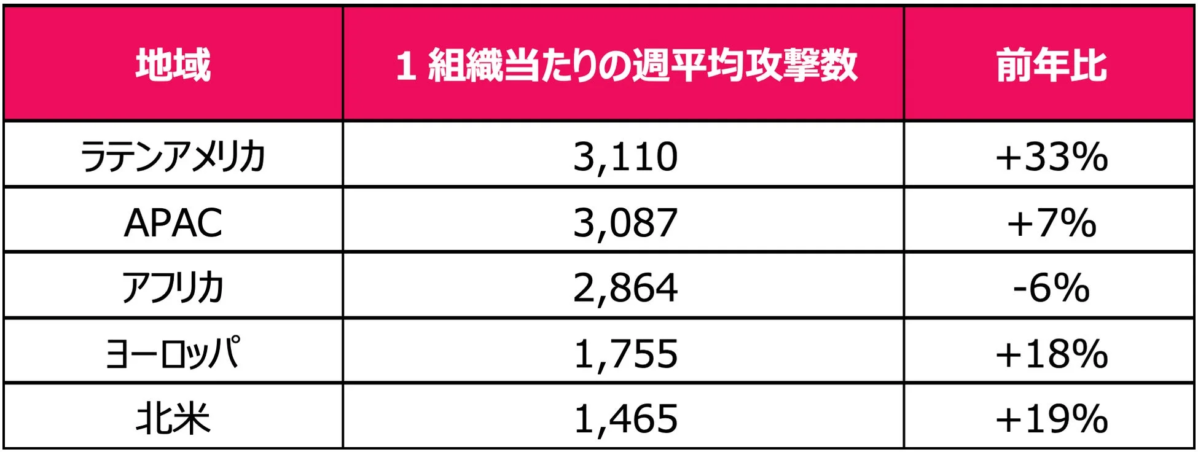

地域別に見ると、ラテンアメリカにおける1組織当たりの週平均攻撃件数が約3,110件と最も高く、前年比33%増と全地域で最大の増加率を記録しました。APACが約3,087件(前年比7%増)でこれに続き、アフリカは週平均約2,864件(前年比6%減)となりました。ヨーロッパと北米では、2025年1月との比較でそれぞれ18%および19%の大幅な増加が報告されています。

生成AIの普及が新たなデータ漏えいリスクを拡大

企業環境における生成AIの利用が加速する中、偶発的なデータ漏えいのリスクが急速に高まっています。2026年1月には、企業ネットワークから送信された生成AIプロンプト約30件中1件で、高い機密データ漏えいリスクが確認されました。このリスクは、生成AIツールを定期的に利用する組織の約93%に影響を与えているといいます。

CPRによると、約16%のプロンプトに機密情報に該当する可能性のある情報が含まれており、1組織当たり平均約10種類の生成AIツールが使用されている実態が明らかになりました。これは、利用状況の断片化と一貫性の欠如を示唆しています。平均的な企業ユーザーは1カ月に約76件の生成AIプロンプトを生成しており、AI駆動型ワークフローが業務に深く統合されていることがうかがえます。

CPRは、生成AI利用の実態が依然として不透明であることから、強固なガバナンス、AIツール利用状況の可視性向上、そしてデータの取り扱いに関する厳格な管理の強化が不可欠であるとしています。これらの対策がなければ、組織は認証情報の漏えいやソースコードの意図しない開示、内部文書の誤共有といったリスクへのエクスポージャーを高める可能性があると指摘しています。

ランサムウェアの勢いが増加、Qilinが主導権を強化

2026年1月、報告されたランサムウェアの被害件数は約678件となり、前年同月比で10%増加しました。強固なRaaS(Ransomware-as-a-Service)エコシステムと、データ窃取を重視する恐喝モデルに支えられたランサムウェア攻撃は、世界中で最も持続的かつ破壊的な脅威の一つであり続けています。

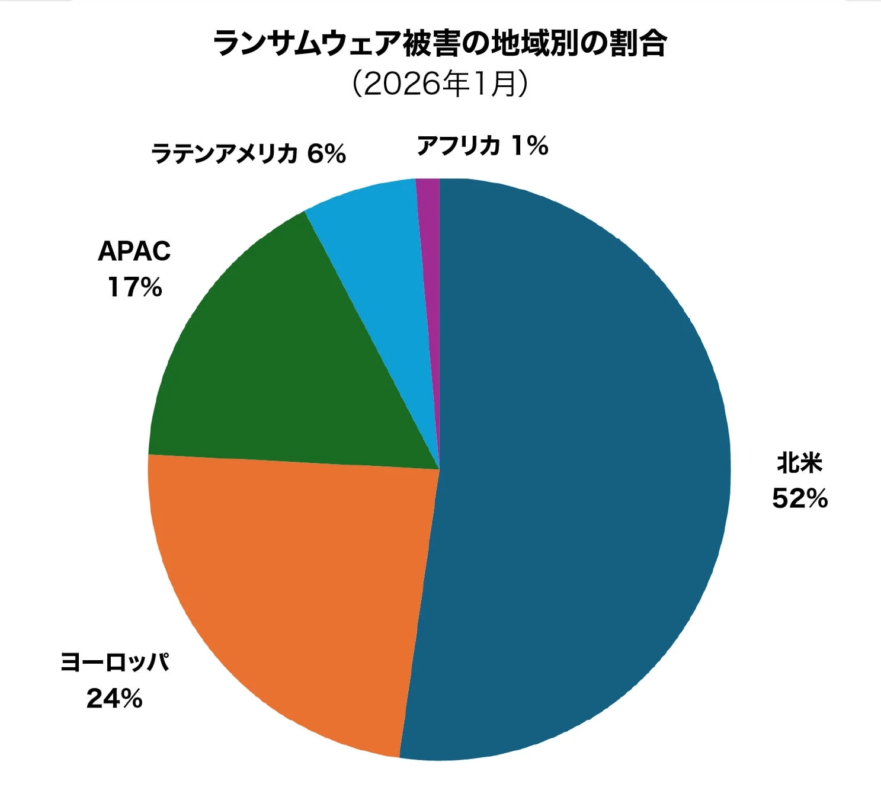

地域別では、北米がランサムウェア被害全体の約52%を占め、次いでヨーロッパが約24%となりました。これは、広範なデジタルインフラを有する高価値市場に対して、攻撃者が引き続き注力していることを示しています。

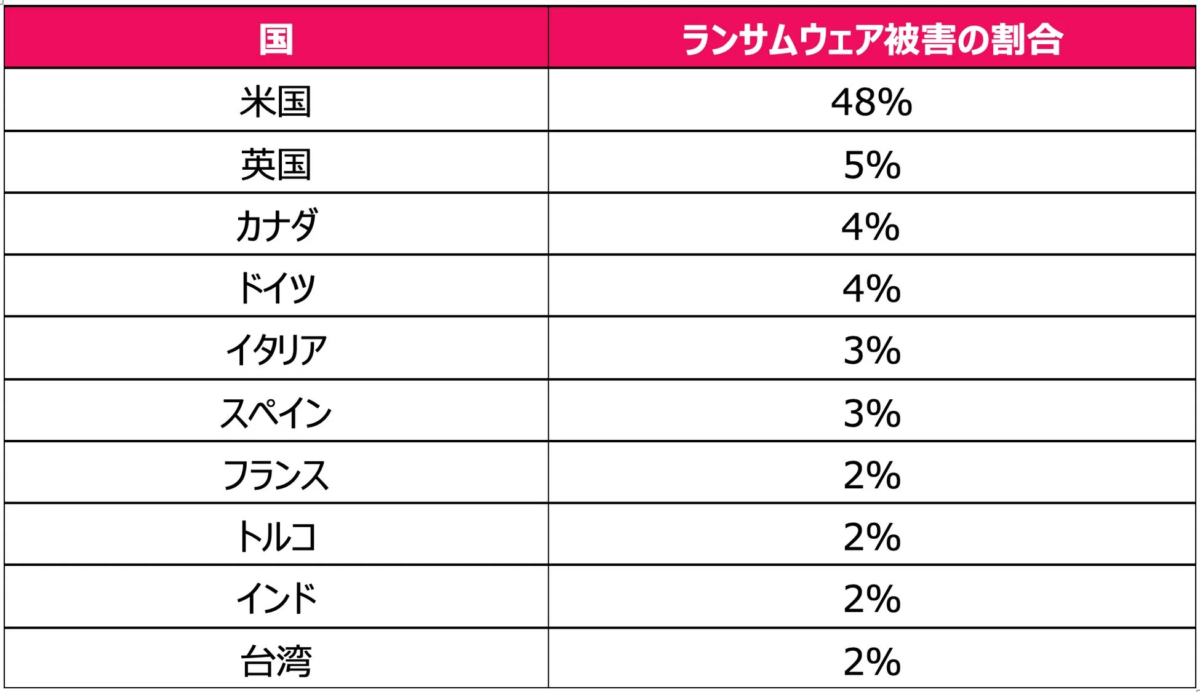

国別では、引き続き米国が約48%と最も標的とされました。その他、英国(5%)、カナダ(4%)、ドイツ(4%)、イタリア(3%)、スペイン(3%)などが被害を受けた国の上位に含まれています。

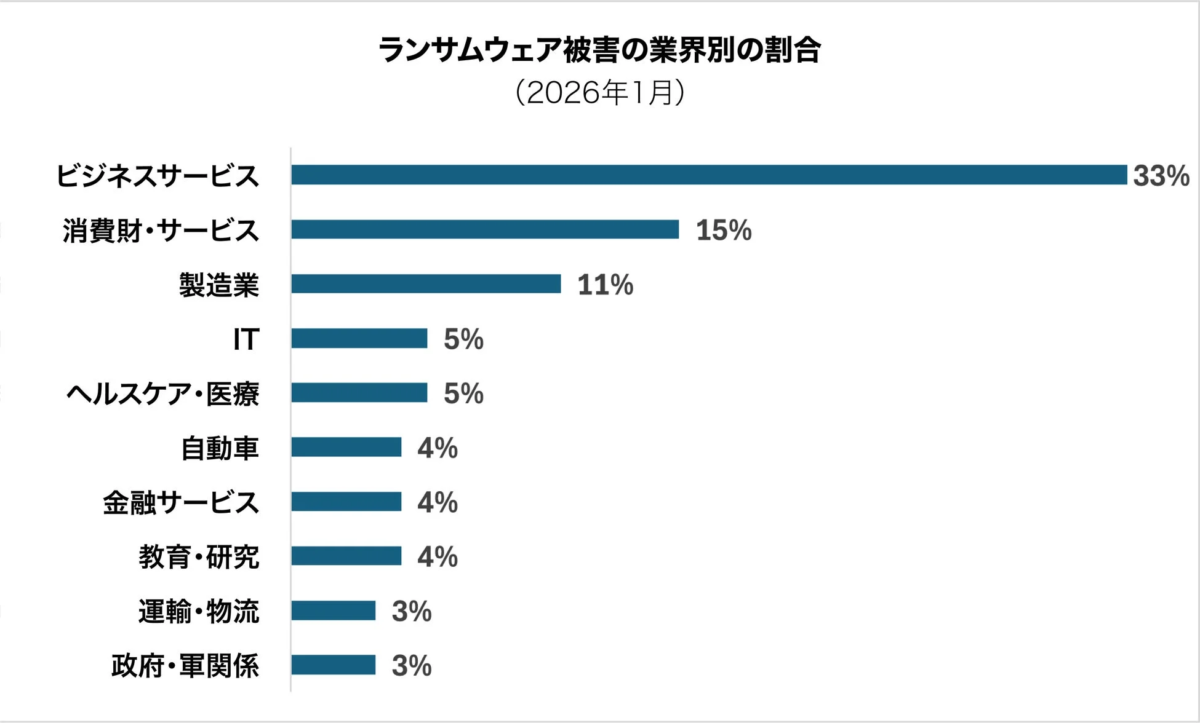

業界別では、業務の継続性への依存度が高い業界が主要な標的となっています。ビジネスサービスがランサムウェア被害全体の約33%を占め、消費財・サービス(15%)、製造業(11%)が続きました。これは、ダウンタイムが直接的に財務・評判上の損害につながる分野を攻撃者が重視していることを示唆しています。

ランサムウェア活動の着実な増加は、攻撃者がより選択的かつ効率的になり、恐喝戦術において一層攻撃的になっていることを示唆しています。これにより、組織がレジリエンス、可視性、迅速な対応能力を強化する必要があることが改めて浮き彫りになっています。

2026年1月も、Qilinが公表された攻撃の約15%を占めて世界的なランサムウェア活動を主導しました。2位のLockBit(12%)は引き続き広範な二重恐喝キャンペーンを展開し、3位のAkira(9%)はWindows、Linux、ESXiシステムを標的として勢いを維持しているといいます。

Qilinは最も確立されたRaaSグループの一つで、2022年以降データリークサイトを通じて被害者情報の公開を継続的に行っています。当初は「Agenda」という名称で活動していましたが、2022年9月までに「Qilin」にリブランドし、Rustベースの暗号化ツールを導入してRaaSインフラを拡大しました。RansomHubの活動停止後、Qilinはアフィリエイトの勧誘を強化し、2025年3月以降、リークサイトにおける被害者リストの掲載を大幅に増やしたとされています。2025年9月に日本の大手飲料企業への攻撃が大きく報じられ、2025年10月以降、世界的に最も活発なランサムウェアグループの位置を占め続けている状況です。

予防を最優先とする多層的なセキュリティ戦略が必須

チェック・ポイントは、2026年を迎えて脅威環境がこれまで以上に加速し、高度化、不安定化していると見ています。攻撃者は戦術をさらに洗練させ、業界横断的な構造的弱点を悪用しながら、ランサムウェア、データ恐喝、そして生成AIによって拡大したエクスポージャーを組み合わせる傾向を強めているといいます。

CPRの調査結果は、今日のサイバー脅威に対しては、防止を最優先とする多層的なセキュリティ戦略が必要であることを示しています。検知だけでは十分ではないとし、攻撃者はより迅速に行動し、より効果的に自動化して、防御が機能する前に脆弱性を悪用すると指摘しています。リアルタイムの脅威対策、統合された脅威インテリジェンス、そしてクラウド、ネットワーク、エンドポイント、ユーザーを横断するエンドツーエンドの保護が、脅威に先手を打つために必要不可欠であると強調しています。

ソース

グローバルサイバー攻撃、ランサムウェア活動の活発化と生成AIリスク拡大を背景に2026年1月に増加

https://blog.checkpoint.com/research/global-cyber-attacks-rise-in-january-2026-amid-increasing-ransomware-activity-and-expanding-genai-risks/

関連記事

カテゴリ:企業動向

タグ:

パスワード認証は今や「事業成長の足かせ」か? Capy、パスキー導入の現実解を解説するオンラインセミナーを再放送

パスワード認証は今や「事業成長の足かせ」か? Capy、パスキー導入の現実解を解説するオンラインセミナーを再放送 サイバーフォートレス、Linuxサーバー向けアンチランサムウェア「WhiteDefender Linux Server」を正式リリース

サイバーフォートレス、Linuxサーバー向けアンチランサムウェア「WhiteDefender Linux Server」を正式リリース