WatchGuard Fireboxに重大な脆弱性 攻撃を確認済み 早急な対策を

情報処理推進機構(IPA)は23日、WatchGuard Technologiesが提供するセキュリティアプライアンス「WatchGuard Firebox」に領域外書き込みの脆弱性(CVE-2025-14733)が確認されたとして、重要なセキュリティ情報を公開した。この脆弱性を悪用された場合、認証されていないリモートの攻撃者によって任意のコードを実行される可能性があるという。製品開発者は本脆弱性を悪用する攻撃を確認していると公表しており、IPAは早急にアップデートを実施するよう呼びかけている。

WatchGuard Fireboxの脆弱性対策について(CVE-2025-14733)|IPA 独立行政法人 情報処理推進機構より引用

認証不要で任意コード実行の可能性

見出し

IPAによると、WatchGuard Fireboxにおいて確認された脆弱性(CVE-2025-14733)は領域外書き込みの脆弱性だ。この脆弱性を悪用された場合、認証されていないリモートの攻撃者によって任意のコードを実行される可能性があるという。

「認証されていないリモートの攻撃者」とは、攻撃者がユーザー名やパスワードなどの認証情報を必要とせず、インターネット経由で攻撃を仕掛けることができることを意味する。これは極めて深刻な脆弱性だ。

実際の攻撃を確認済み

特に重大なのは、製品開発者のWatchGuard Technologiesが本脆弱性を悪用する攻撃を確認していると公表している点だ。脆弱性が発見されただけでなく、すでに実際の攻撃が観測されているということは、被害が発生している、または発生する可能性が極めて高い状況を示している。

IPAは「今後被害が拡大するおそれがあるため、製品開発者が公表している手順に従い、アップデートを実施してください」と警告している。

影響を受けるバージョン

影響を受けるシステムは、Fireware OS 2025.1から2025.1.3まで、Fireware OS 12.0から12.11.5まで、Fireware OS 11.10.2から11.12.4_Update1までだ。

これらのバージョンを使用している組織は早急に対策を実施する必要がある。特にインターネットに直接接続されているFireboxは攻撃のリスクが高い。

修正版をリリース 早急な適用を

WatchGuard Technologiesは本脆弱性を修正した次のバージョンをリリースしている。Fireware OS 2025.1.4、Fireware OS 12.11.6、Fireware OS 12.5.15、Fireware OS 12.3.1_Update4(B728352)だ。

これらの修正版へのアップデートを直ちに実施することが推奨される。アップデートの手順については、WatchGuard Technologiesが提供する情報を確認する必要がある。

Fireware OS 11系はEoL アップグレード推奨

Fireware OS 11系についてはEoL(End of Life、サポート終了)とのことだ。今後アップデートが提供されないため、アップグレードを実施することを推奨するとしている。

EoL製品は新たな脆弱性が発見されても修正パッチが提供されないため、セキュリティリスクが高い。Fireware OS 11系を使用している組織は、サポート対象のバージョンへの移行を検討すべきだ。

WatchGuard Fireboxとは

WatchGuard Fireboxは、WatchGuard Technologiesが提供するセキュリティアプライアンスだ。ファイアウォール、VPN、侵入防止システム(IPS)、アンチウイルスなど、複数のセキュリティ機能を統合したネットワークセキュリティ製品として、企業や組織のネットワーク境界を保護する役割を担っている。

このような境界防御装置への攻撃は、組織のネットワーク全体への侵入を可能にするため、極めて深刻な脅威となる。

領域外書き込みの脆弱性とは

領域外書き込みの脆弱性とは、プログラムが確保したメモリ領域の外側にデータを書き込んでしまう脆弱性だ。バッファオーバーフローの一種で、攻撃者はこの脆弱性を利用して、本来実行されるべきでない任意のコードを実行させることができる。

特にネットワーク機器やセキュリティ製品においてこのような脆弱性が存在すると、攻撃者はデバイスを完全に制御下に置くことが可能になる。

セキュリティアプライアンスへの攻撃増加

近年、ファイアウォールやVPN機器などのセキュリティアプライアンスを標的とした攻撃が増加している。これらの機器はネットワークの境界に位置し、インターネットに直接接続されているため、攻撃者にとって魅力的な標的となっている。

2025年にも、Cisco Secure Firewall ASA、Fortinet FortiOS、Palo Alto Networks PAN-OSなど、主要なセキュリティ製品で重大な脆弱性が相次いで報告されている。組織はこれらの製品を最新の状態に保ち、セキュリティパッチを迅速に適用することが重要だ。

対策の優先度

今回のWatchGuard Fireboxの脆弱性は、実際の攻撃が確認されていること、認証不要でリモートから攻撃可能であること、任意のコード実行が可能であることから、最優先で対策すべき脆弱性だ。

影響を受けるバージョンを使用している組織は、業務への影響を最小限に抑えつつ、可能な限り早急にアップデートを実施すべきだ。アップデートが即座に実施できない場合は、一時的な回避策(ワークアラウンド)の適用も検討する必要がある。

問い合わせはIPAセキュリティセンター(vuln-inq@ipa.go.jp)まで。ただし、個別のシステムおよび環境に関する質問については回答ができない場合があり、詳しくは製品ベンダなどに問い合わせる必要があるとしている。

関連記事

カテゴリ:セキュリティニュース,脆弱性

タグ:CVE-2025-14733,Firebox,WatchGuard

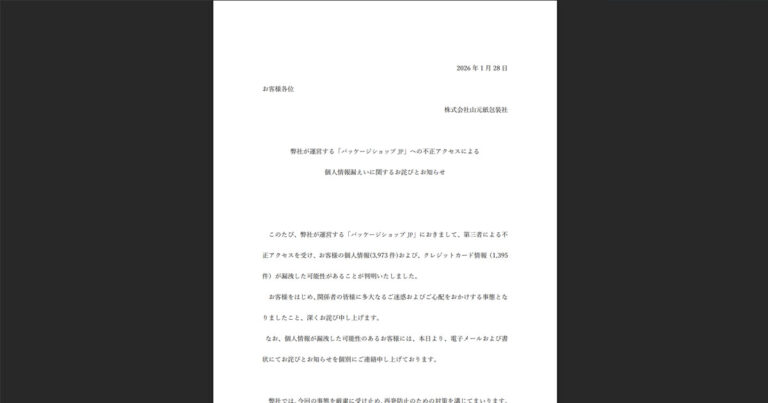

川本製作所 ウェブサイト問い合わせフォームに不正アクセス 約2500件流出

川本製作所 ウェブサイト問い合わせフォームに不正アクセス 約2500件流出 現場DXプラットフォーム『カミナシ』、二要素認証とIPアドレス制限でセキュリティを大幅強化

現場DXプラットフォーム『カミナシ』、二要素認証とIPアドレス制限でセキュリティを大幅強化