お名前.com WordPressプラグインに重大な脆弱性 CSRF攻撃でWebシェルアップロードの恐れ 早急な対応呼びかけ

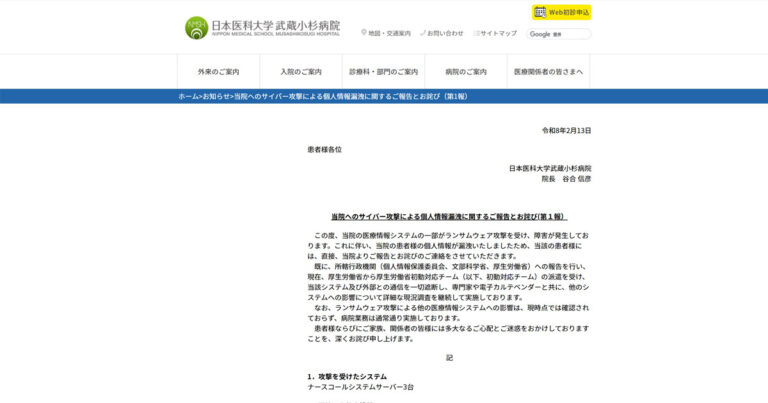

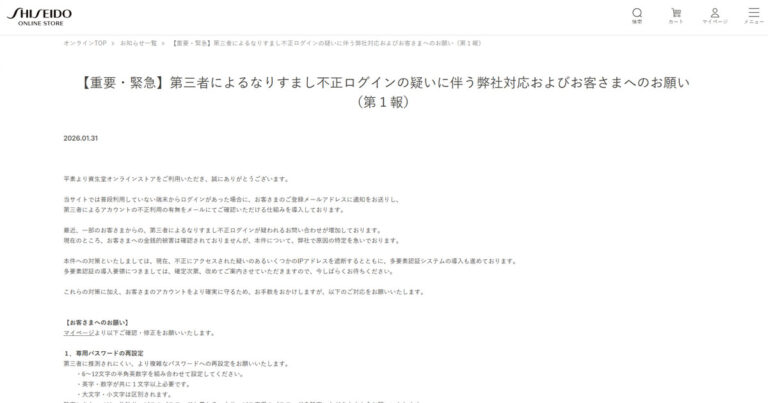

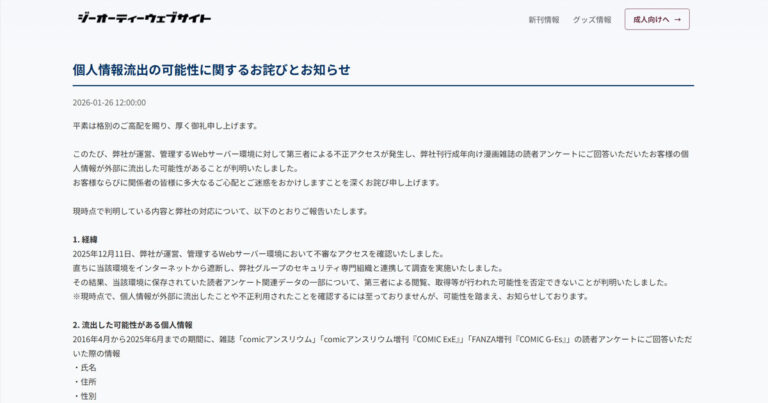

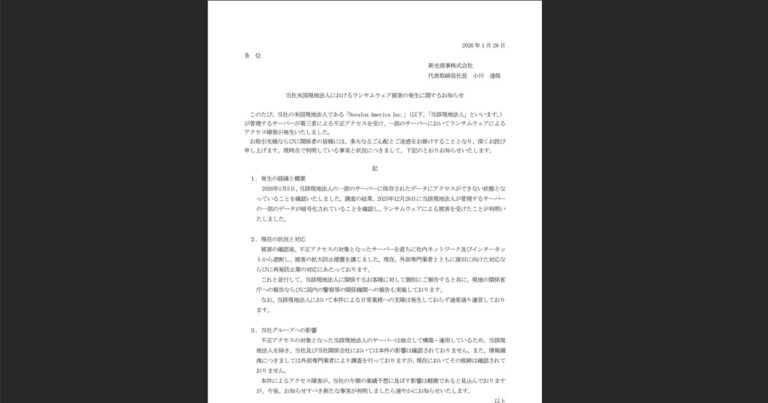

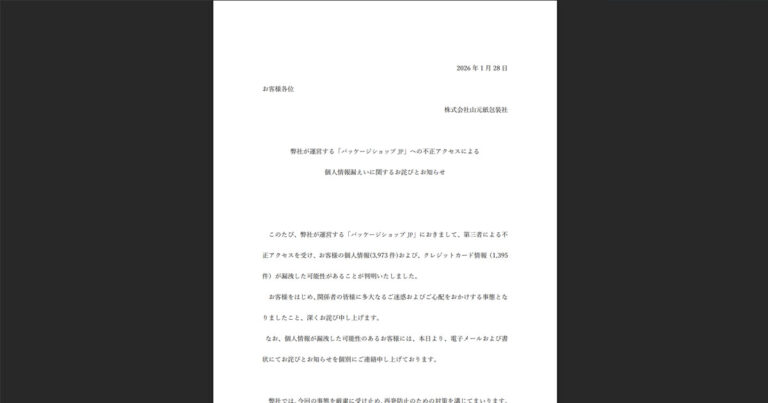

GMOインターネット(東京都渋谷区)が運営するお名前.comレンタルサーバーは6日、同サービスで提供している「かんたんお引越し」機能で使用されるWordPressプラグイン「かんたんお引越し for お名前.com」に重大な脆弱性が発見されたと発表した。脆弱性はCVE-2025-52835として報告されており、CSRF(クロスサイトリクエストフォージェリ)攻撃により攻撃者がWebシェルをアップロードできる可能性があるという。米国国立標準技術研究所(NIST)のデータベースによると、バージョン1.1.9以前のすべてのバージョンが影響を受ける。同社は「重大な脆弱性」と表現しており、サーバー全体の乗っ取りにつながる恐れがある。現在「かんたんお引越し」機能はサービス不具合のため提供を停止しているが、停止以前に同機能を利用していた場合、対象プラグインが自動でインストールされている。同社は対象プラグインがインストールされている環境を確認次第、順次アンインストールを実行するが、急ぎの場合は利用者自身での対応を呼びかけている。

【重要】【お知らせ】かんたんお引越し機能における脆弱性(CVE-2025-52835) に関するご案内|[2026/01/06]|ドメイン取るならお名前.comより引用

CVE-2025-52835として報告

見出し

お名前.comによると、「かんたんお引越し for お名前.com」というWordPressプラグインに重大な脆弱性(CVE-2025-52835)が発見されたことが報告されているという。CVEは、Common Vulnerabilities and Exposuresの略で、情報セキュリティの脆弱性に対する共通の識別番号だ。

対象プラグインがインストールならびに有効化されている状態の場合、該当の脆弱性を悪用することで攻撃者に任意のファイルをアップロードされる可能性があるという。

CSRF脆弱性によるWebシェルアップロード

米国国立標準技術研究所(NIST)が運営するNVD(National Vulnerability Database)によると、この脆弱性はCSRF(Cross-Site Request Forgery:クロスサイトリクエストフォージェリ)の脆弱性だという。CSRFは、ユーザーが意図しない操作を実行させる攻撃手法だ。

NVDの情報によると、この脆弱性により攻撃者はWebサーバーにWebシェルをアップロードできる可能性があるという。影響を受けるプラグインは「ConoHa by GMO WING WordPress Migrator」で、バージョン1.1.9以前のすべてのバージョンが影響を受けるとされている。

NVDでの公開日は2025年12月30日、最終更新日は2025年12月31日となっている。情報源はPatchstackだという。

任意ファイルアップロードのリスク

任意のファイルをアップロードされる脆弱性は、非常に深刻なセキュリティリスクだ。攻撃者がWebシェル(Webサーバーを遠隔操作するためのスクリプト)などの悪意あるファイルをアップロードできれば、サーバーを完全に乗っ取られる可能性がある。

乗っ取られたサーバーは、個人情報の窃取、Webサイトの改ざん、他のシステムへの攻撃の踏み台など、さまざまな悪用が可能になる。WordPressサイトを運営する企業や個人にとって、深刻な脅威となる。

CSRFとは

CSRF(クロスサイトリクエストフォージェリ)は、Webアプリケーションの脆弱性の一種だ。ユーザーがログインした状態で、攻撃者が用意した悪意あるリンクをクリックさせることで、ユーザーが意図しない操作を実行させる攻撃手法だ。

今回の脆弱性では、CSRF攻撃により、ログインしているWordPress管理者に対して、攻撃者が用意したファイルをアップロードさせることができる。管理者が悪意あるリンクをクリックするだけで、Webシェルなどの危険なファイルがサーバーにアップロードされる恐れがある。

深刻度が高い理由

今回の脆弱性が特に深刻なのは、以下の理由による。第一に、CSRF攻撃は比較的実行が容易だ。攻撃者は、悪意あるリンクを含むメールやメッセージを送るだけで攻撃を仕掛けることができる。WordPress管理者がそのリンクをクリックすれば、知らないうちに攻撃が成立する。

第二に、Webシェルがアップロードされると、攻撃者はサーバーを完全に制御できる。これにより、データベースへのアクセス、他の顧客のサイトへの侵入、サーバー上の全データの窃取などが可能になる。レンタルサーバーの場合、一つのサーバーに複数の顧客のサイトが存在するため、被害が広範囲に及ぶ可能性がある。

第三に、攻撃の痕跡が残りにくい。CSRF攻撃は正規のユーザーのセッションを利用するため、ログ上は正常なアクセスに見える。攻撃に気づかないまま、長期間にわたってサーバーが悪用される恐れがある。

GMOグループの複数サービスで影響か

NVDでは、影響を受けるプラグインを「ConoHa by GMO WING WordPress Migrator」としている。ConoHaは、GMOインターネットが提供する別のレンタルサーバーサービスだ。

お名前.comレンタルサーバーでは「かんたんお引越し for お名前.com」、ConoHaでは「WING WordPress Migrator」という名称で、同様の機能を提供するプラグインが使われていた可能性がある。GMOインターネットグループの複数のレンタルサーバーサービスで、同じ脆弱性を持つプラグインが横展開されていたとみられる。

かんたんお引越し機能は提供停止中

お名前.comによると、現在「かんたんお引越し」機能はサービス不具合のため提供を停止しているという。ただし、停止以前に同機能を利用していた場合、対象プラグインが自動でインストールされている。

「かんたんお引越し」機能は、他のレンタルサーバーからお名前.comレンタルサーバーにWordPressサイトを移行するための機能とみられる。お名前.comによると、この機能を利用すると、専用のWordPressプラグインが自動的にインストールされる仕組みだったという。

対象プラグインを順次アンインストール

お名前.comは、同社のレンタルサーバー契約環境で対象プラグインがインストールされている状況が確認できた場合、同社にて順次アンインストールを実行するという。

ただし、顧客のセキュリティポリシーなどで急ぎの場合は、顧客による対象プラグインのアンインストールの実行を検討するよう呼びかけている。この表現からも、脆弱性の深刻さと対応の緊急性がうかがえる。

早急な対応が必要

脆弱性情報が公開された現在、攻撃者がこの情報を悪用する可能性が高まっている。CVE番号が割り当てられ、NVDで公開されたことで、脆弱性の詳細は世界中に知られることになった。

一般的に、脆弱性情報の公開後、数日から数週間以内に攻撃が活発化する傾向がある。特に、今回のようにWebシェルをアップロードできる深刻な脆弱性は、攻撃者にとって魅力的な標的となる。

お名前.comが順次アンインストールを実行するとしているが、すべての環境での対応完了には時間がかかる可能性がある。セキュリティを重視するユーザーは、自らプラグインの有無を確認し、存在する場合は速やかにアンインストールすることが強く推奨される。

影響を受けないケース

お名前.comによると、「かんたんお引越し」機能を利用したことがない場合や、対象プラグインをアンインストール済みの場合は、本件の影響はないという。

同機能を利用したことがないユーザーは、プラグインがインストールされていないため、脆弱性の影響を受けない。また、既にプラグインをアンインストールしているユーザーも影響を受けない。

WordPressプラグインの脆弱性リスク

WordPressは世界中で広く使われているCMS(コンテンツ管理システム)だが、プラグインの脆弱性が悪用される事例が後を絶たない。プラグインは第三者が開発したものが多く、セキュリティレベルにばらつきがある。

特に、レンタルサーバー事業者が独自開発したプラグインは、一般に公開されているプラグインと比べて利用者が限定されるため、脆弱性の発見が遅れる可能性がある。今回の事例も、お名前.com専用のプラグインでの脆弱性だった。

自動インストールの問題

今回の事例で問題なのは、「かんたんお引越し」機能を利用すると、プラグインが自動的にインストールされる仕組みだったことだ。ユーザーが意識しないうちにプラグインがインストールされていたため、脆弱性のリスクに気づきにくい。

機能の提供停止後も、過去に利用したユーザーのWordPress環境にプラグインが残り続けていたことも、リスクを長期化させた要因だ。

プラグイン管理の重要性

WordPressユーザーは、インストールされているプラグインを定期的に確認し、不要なプラグインは削除することが重要だ。特に、使用していないプラグインが有効化されたままの状態は、セキュリティリスクを高める。

また、プラグインのアップデートも重要だ。脆弱性が発見された場合、開発者は速やかにアップデートを提供するため、定期的にアップデートを確認・適用する必要がある。

重大性の評価

お名前.comは、今回の脆弱性を「重大な脆弱性」と表現している。CSRF攻撃によりWebシェルをアップロードできる脆弱性は、サーバー全体の乗っ取りにつながる可能性があるため、セキュリティ上非常に深刻だ。

NVDでは現在、この脆弱性は「Awaiting Analysis」(分析待ち)のステータスとなっている。通常、脆弱性にはCVSS(Common Vulnerability Scoring System:共通脆弱性評価システム)スコアが付与され、0.0から10.0の範囲で重大性が評価される。10.0に近いほど深刻度が高い。

CVSSスコアは、攻撃の容易性、影響範囲、必要な権限などを総合的に評価して算出される。一般的に、7.0以上が「High」(高)、9.0以上が「Critical」(重大)とされる。今回の脆弱性は、CSRF攻撃でWebシェルがアップロードできるという特性から、分析が完了すれば高いスコアが付与される可能性がある。

NVDでの詳細情報

米国国立標準技術研究所(NIST)が運営するNVD(National Vulnerability Database)は、脆弱性情報を集約したデータベースだ。CVE-2025-52835の詳細情報が公開されている。

NVDによると、この脆弱性はCSRF(Cross-Site Request Forgery)で、Webサーバーにウェブシェルをアップロードできる可能性があるという。影響を受けるのは「ConoHa by GMO WING WordPress Migrator」のバージョン1.1.9以前のすべてのバージョンだ。

脆弱性情報の提供元はPatchstackで、NVDでの公開日は2025年12月30日、最終更新日は2025年12月31日となっている。現在、この脆弱性記録は「Awaiting Analysis」(分析待ち)のステータスで、NVDによる詳細な分析が進められている段階だ。CVSSスコアなどの定量的な評価はまだ公開されていない。

CVE-2025-52835の詳細については、NVDのウェブサイト(https://nvd.nist.gov/vuln/detail/CVE-2025-52835)で確認できる。

Patchstackとは

Patchstackは、WordPressのセキュリティに特化した企業で、WordPressプラグインやテーマの脆弱性を発見・報告している。今回の脆弱性もPatchstackによって発見され、CVEとして登録されたとみられる。

Patchstackは、WordPressサイトを保護するためのセキュリティプラグインも提供しており、既知の脆弱性を持つプラグインからの攻撃を防ぐ機能を持つ。WordPressのセキュリティコミュニティにおいて重要な役割を果たしている。

レンタルサーバー事業者の対応

お名前.comは、対象プラグインがインストールされている環境を確認次第、順次アンインストールを実行するとしている。これは、顧客のセキュリティを守るための積極的な対応だ。

ただし、すべての環境でアンインストールが完了するまでには時間がかかる可能性がある。急ぎの場合は、ユーザー自身がアンインストールを実行することが推奨される。

確認方法

ユーザーは、WordPress管理画面の「プラグイン」メニューから、「かんたんお引越し for お名前.com」がインストールされているかを確認できる。インストールされている場合は、「削除」ボタンをクリックしてアンインストールすることができる。

ただし、プラグインが有効化されている場合は、先に「無効化」してから「削除」する必要がある。

今後の対応

お名前.comは「ご利用のお客様にはご心配とご迷惑をおかけいたしますことを深くお詫び申しあげます」としている。

同社は、対象プラグインのアンインストールを順次実行するとともに、「かんたんお引越し」機能の提供再開に向けた対応を進めているとみられる。提供再開時には、脆弱性が修正されたバージョンのプラグインが提供されると考えられる。

ユーザーは、お名前.comからの続報を待つとともに、自身のWordPress環境で対象プラグインがインストールされていないかを確認することが推奨される。

関連記事

カテゴリ:WordPress,WordPressセキュリティ,セキュリティニュース,脆弱性

タグ:CVE-2025-52835,お名前.com,脆弱性

「【重要なお知らせ】資産評価額達成確認済み|5,200ポイントを今すぐお受け取りください」はフィッシングメールか検証する

「【重要なお知らせ】資産評価額達成確認済み|5,200ポイントを今すぐお受け取りください」はフィッシングメールか検証する Utimacoと丸文、量子時代見据え戦略提携 日本のデジタル変革をセキュアに推進

Utimacoと丸文、量子時代見据え戦略提携 日本のデジタル変革をセキュアに推進