狙われる中小企業―ランサムウェア被害が前年比37%増、待ったなしのセキュリティ対策

深刻化する中小企業へのサイバー攻撃

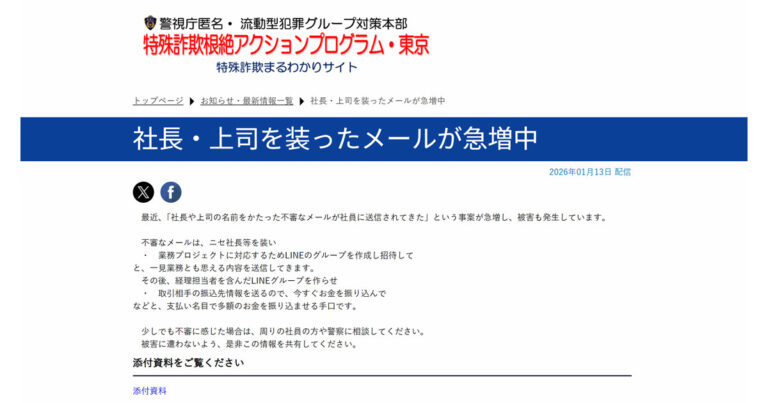

見出し

警察庁が2025年3月に公表した報告書は、日本の中小企業に衝撃的な現実を突きつけた。2024年のランサムウェア被害件数は222件と高水準で推移し、そのうち中小企業の被害は前年比37%増という大幅な増加を記録したのである[^1]。大企業の被害件数が減少傾向にある一方で、中小企業が集中的に狙われている実態が浮き彫りになった。

ランサムウェアとは、企業のコンピューターやサーバーに侵入してデータを暗号化し、その復号と引き換えに身代金を要求する悪質なマルウェアである。近年では、データを暗号化するだけでなく、窃取した機密情報を「支払わなければ公開する」と脅迫する「二重恐喝型」が主流となっており、2024年上半期の被害組織を対象とした調査では、8割以上が二重恐喝型の被害に遭っていることが判明している[^2]。

IPAが発表した「情報セキュリティ10大脅威2025」では、組織編の第1位に「ランサムウェアによる被害」が選ばれ、2021年から5年連続で首位を維持している[^3]。これは、ランサムウェアが企業活動に及ぼす影響の大きさを物語っている。

なぜ中小企業が狙われるのか

統計データが示す通り、攻撃者は明らかに中小企業を狙い撃ちにしている。その背景には、冷徹な経済合理性がある。

第一の理由は、防御の薄さである。大企業は多額の予算を投じて最新のセキュリティシステムを導入し、専門のセキュリティチームを抱えている。一方、中小企業は限られた資金と人員の中で事業を運営しており、セキュリティへの投資は後回しになりがちだ。古いソフトウェアをそのまま使い続け、セキュリティパッチの適用も遅れる。攻撃者から見れば、中小企業は「鍵のかかっていない家」のように映る。

第二の理由は、攻撃の敷居が劇的に下がったことだ。かつてランサムウェア攻撃は高度な技術を持つハッカー集団の専売特許だった。しかし今は違う。RaaS(Ransomware as a Service)と呼ばれるビジネスモデルが登場し、ランサムウェアの開発者が攻撃ツールを「レンタル」する形で提供している。利用者は得られた身代金の一部を開発者に支払う仕組みだ。これにより、プログラミングの知識がない犯罪者でも、簡単にランサムウェア攻撃を実行できるようになった。攻撃実行者の裾野が広がった結果、手当たり次第に中小企業が標的にされている。

第三の理由は、サプライチェーンを狙った戦略である。攻撃者の真の標的が大企業であっても、そのセキュリティは堅牢すぎて直接攻撃が困難な場合がある。そこで、大企業にサービスや部品を提供する中小企業を踏み台にする。中小企業のシステムに侵入し、そこから取引先である大企業のネットワークへと侵入経路を広げていく。経産省の調査が示した「中小企業への攻撃の7割が取引先にも影響」という数字[^4]は、この戦略の恐ろしさを物語っている。中小企業は自社だけでなく、取引先全体のセキュリティの弱点となり得るのである。

相次ぐ被害事例―業界の垣根を越える脅威

統計数字だけでは実感しにくいランサムウェアの脅威も、具体的な被害事例を見れば、その深刻さが浮き彫りになる。2024年に報告された事例を見ると、製造、小売、医療、教育、エンターテインメントと、あらゆる業界が無差別に攻撃されていることがわかる。以下に代表的な事例を紹介する。

印刷業界:株式会社イセトー

印刷業界を襲った事例として、2024年5月の株式会社イセトーへの攻撃は特筆に値する。ハッカー集団「8Base」による攻撃で、同社の基幹システムが機能停止に追い込まれた。問題はそこに留まらなかった。イセトーは多くの自治体や企業から個人情報を含むデータ処理業務を受託しており、それらの顧客データまでもが危険にさらされたのである。

被害の規模は想像を超えるものだった。愛知県豊田市では約42万件、徳島県では約14万件、和歌山市でも約15万件と、全国各地の自治体で個人情報が漏洩した。さらに民間企業でも、三井住友信託銀行、日本生命保険相互会社、公文教育研究会、ソニー損保、三菱UFJ信託銀行、といった大手企業が、イセトーへの業務委託を通じて情報漏洩の被害を受けたことを公表している[^5]。最終的に漏洩した個人情報は行政・民間合わせて300万件以上となった。

この事件で浮き彫りになったのは、委託先のセキュリティ脆弱性が委託元に甚大な影響を及ぼすという現実である。豊田市はイセトーに対し約3,500万円の賠償請求を行い、支払われた。

エンターテインメント業界:株式会社KADOKAWA

2024年6月、エンタメ業界に衝撃が走った。出版・映像事業で知られるKADOKAWAグループが、ロシアを拠点とするハッカー集団「BlackSuit」の標的となったのだ。攻撃の入口は従業員を狙ったフィッシングメールだった。巧妙に偽装されたメールによってアカウント情報が窃取され、攻撃者は正規の社員になりすまして社内ネットワークへの侵入を果たした。

被害の連鎖は止まらなかった。グループ傘下のドワンゴが運営する人気動画配信サービス「ニコニコ動画」は完全に停止。数百万人のユーザーが利用できない事態となった。出版部門では書籍の出荷が通常の3分の1以下に激減し、書店や読者に多大な影響が及んだ。

情報漏洩の規模も深刻で、約25万人分の個人データが流出した[^6]。その中には、ドワンゴの従業員全員の情報、複数の取引先企業の担当者情報、さらにN高等学校やN中等部といった教育機関の生徒・卒業生の個人情報まで含まれていた。加えて企業の機密情報である契約書類や内部文書も攻撃者の手に渡った。

完全復旧までには数カ月を要し、その間のビジネス機会の損失は計り知れない。一つの攻撃が、グループ全体の複数事業に波及する「ドミノ倒し」のような被害拡大の典型例として、企業のリスク管理に警鐘を鳴らす事件となった。

医療業界:岡山県精神科医療センター

医療現場を襲ったランサムウェア攻撃の深刻さを示す事例が、2024年6月に岡山県精神科医療センターで発生した。攻撃者は医療機関の統合情報システムに侵入し、患者の治療に不可欠な電子カルテシステムを使用不能にした。

最も懸念されるのは、約4万人もの患者のプライバシー情報が危険にさらされたことである[^7]。氏名、住所、生年月日といった基本情報だけでなく、精神疾患という極めてデリケートな病名情報まで含まれていた可能性がある。医療情報は個人の尊厳に直結する情報であり、その流出は患者に計り知れない精神的苦痛を与える。

さらに深刻なのは、診療業務への直接的な影響である。電子カルテが参照できなければ、患者の過去の治療歴や処方薬の情報を把握できず、適切な医療を提供することが困難になる。命に関わる緊急事態にも対応できなくなる恐れがある。

調査の結果、システム機器の更新が長期間放置されていたことが侵入を許した一因と判明した。医療機関は人命を預かる施設でありながら、ITセキュリティへの投資が後回しにされていた実態が露呈した形だ。

小売業界:株式会社イズミ

中国・四国地方でスーパーマーケットチェーンを展開する株式会社イズミは、2024年2月にVPN経由での不正侵入を許してしまった。企業がリモートワーク環境を整備する中で導入したVPNが、皮肉にも攻撃者の侵入経路となったのである。

攻撃によって基幹システムの一部データが暗号化され、商品の仕入れや物流管理に支障が発生した。スーパーマーケットにとって、商品の安定供給は生命線である。システム障害による店頭での品薄や欠品は、顧客の信頼を損ない、競合他社への顧客流出につながる。

幸いなことに、顧客の個人情報が漏洩したという確証は得られていないが、システムにアクセスされた以上、情報が閲覧された可能性は否定できない。この「グレーゾーン」の状況こそが企業を苦しめる。確実な被害が確認されていなくても、顧客への説明責任は生じ、信用回復には長い時間を要する。

その他の業界

教育機関も例外ではない。2024年11月、仙台市の東北学院大学では、教職員が使用する業務用パソコンがランサムウェアに感染し、7,000件を超える個人情報が流出した[^8]。学生や教職員、さらには学外で連携している関係者の情報まで含まれており、教育現場における情報管理体制の甘さが問題視された。大学は研究や教育で多様な外部組織と連携するため、一度侵入を許すと被害が広範囲に及ぶリスクがある。

また、中小企業支援の最前線も攻撃を受けた。2024年3月、日本商工会議所が運営する小規模事業者持続化補助金の事務を担当していた株式会社日本経営データ・センターがランサムウェア攻撃を受け、補助金申請に関わる重要データが暗号化・消滅する事態に陥った[^9]。中小企業の経営を支えるための補助金制度の運営が、サイバー攻撃によって混乱させられるという皮肉な結果となった。

こうした事例を見ると明らかなように、製造業、サービス業、医療、教育、公的機関など、もはや業種を問わずあらゆる組織がランサムウェアの標的となっている。「自社の業界は関係ない」という認識は完全に誤りである。

長期化・高額化する被害の深刻さ

警察庁の調査によると、ランサムウェアによる被害の影響は年々深刻化している。2024年の被害企業・団体へのアンケート調査では、以下のような実態が明らかになった[^10]。

復旧期間の長期化

時間的な損失も看過できない。調査・復旧作業に1カ月以上を費やした企業は、2023年の44%から2024年には49%へと増えた。約半数の被害企業が、最低でも丸1カ月は通常業務を行えない状態に陥っているのである。

1カ月間の業務停止が企業に与える影響は甚大だ。売上がゼロになるだけでなく、既存顧客への納品遅延により契約を失い、新規顧客の獲得機会も逃す。従業員への給与は支払い続けなければならず、キャッシュフローは急速に悪化する。取引先からは「信頼できない企業」とのレッテルを貼られ、長年の信用関係が一瞬で崩壊するケースもある。

実際には半年以上かかってようやく完全復旧した企業も存在する。その間、経営陣は復旧作業に忙殺され、本来の経営戦略や事業成長に時間を割けなくなる。競合他社がビジネスを伸ばしている間、自社は攻撃への対応に追われ続けるという悪夢のような状況である。

復旧費用の高額化

金銭的な打撃も年々深刻化している。1,000万円以上の復旧コストが発生した企業の割合は、2023年には37%だったが、2024年には50%へと跳ね上がった。つまり、被害企業の半数が1,000万円を超える出費を強いられている計算になる。

この数字には、システムの全面的な再構築、セキュリティ専門家による調査費用、代替システムの緊急導入、顧客や取引先への説明・対応にかかる人件費などが含まれる。さらに、目に見えない損失もある。営業機会の喪失、風評による顧客離れ、取引先からの訴訟や賠償請求といった二次的・三次的な被害である。

ある調査によれば、ランサムウェア攻撃を受けた中小企業の最大60%が、その後に廃業に追い込まれているという[^11]。資金力に乏しい中小企業にとって、数千万円規模の突然の出費は致命的である。たった一度の攻撃が、何十年と築き上げてきた事業を終わらせてしまう可能性がある。

バックアップの機能不全

「バックアップがあれば大丈夫」という安心感は、もはや幻想かもしれない。2024年上半期の調査結果は衝撃的だった。バックアップを取得していたにもかかわらず、データを復元できなかった企業が実に75%に達したのである[^2]。

なぜバックアップから復元できないのか。最大の理由は「バックアップデータそのものが暗号化されていた」ことで、これが約7割を占めた。攻撃者は周到である。企業がバックアップから復旧することを見越して、まずバックアップシステムを探し出し、それも暗号化してしまう。こうすることで、企業を完全に追い詰め、身代金の支払いを強要するのである。

残りの3割は、バックアップの運用管理が不適切だったケースである。古いバックアップしか残っておらず最新データが失われた、バックアップの保管場所が本番システムと同じネットワーク上にあり同時に暗号化された、そもそもバックアップからの復元手順をテストしたことがなく実際には使えなかった、といった問題が報告されている。

単にバックアップを取るだけでは不十分であり、「攻撃者から隔離された」「定期的にテストされた」「最新のデータを含む」バックアップ体制の構築が不可欠である。

主な感染経路―VPNとリモートデスクトップが8割超

ランサムウェアの感染経路を理解することは、効果的な対策を講じる上で極めて重要である。警察庁の調査によると、2024年時点でランサムウェアの感染経路の83%が「VPN機器経由」と「リモートデスクトップ経由」である[^2]。

VPN機器の脆弱性

コロナ禍を契機にリモートワークが急速に普及し、多くの企業がVPN(仮想私設網)を導入した。しかし、この便利なツールが攻撃者の主要な侵入経路となっている。

問題の本質は、VPN機器の管理不足にある。多くの中小企業では、一度設置したVPN機器のファームウェアを更新することなく放置している。メーカーは定期的にセキュリティ上の欠陥(脆弱性)を修正したアップデートを提供するが、それを適用していない企業が後を絶たない。攻撃者は既知の脆弱性リストを手に、古いバージョンのVPN機器を使い続けている企業を探し出し、そこから侵入する。

特に危険なのは、メーカーがサポートを終了した古い製品を使い続けているケースである。サポート終了後は、新たな脆弱性が発見されても修正パッチが提供されない。つまり、玄関に鍵をかけず、しかもその事実を全世界に公表しているようなものだ。

リモートデスクトップの認証情報窃取

リモートデスクトップへの攻撃は、より巧妙である。攻撃者は正規の認証情報(IDとパスワード)を盗み出し、あたかも正当な従業員であるかのように振る舞ってシステムに侵入する。

認証情報の窃取には様々な手法が使われる。本物そっくりに偽装したログインページへ誘導するフィッシングメール、社内の人間を装って電話でパスワードを聞き出すソーシャルエンジニアリング、従業員が頻繁に訪れるウェブサイトに仕掛けられたマルウェアなどである。

一度侵入に成功すると、攻撃者は何週間、時には何カ月もかけて企業ネットワーク内を偵察する。どこに重要なデータがあるか、バックアップはどこに保存されているか、管理者権限を持つアカウントは何か、といった情報を収集し、最も効果的な攻撃のタイミングを待つ。そして準備が整った時、一気にランサムウェアを展開して企業を麻痺させる。この間、企業側は攻撃者が既に内部にいることに全く気づかない。

その他の感染経路

VPNとリモートデスクトップ以外にも、攻撃者が使う入口は多様である。悪意のある添付ファイルを開かせるメール、正規サイトを乗っ取って訪問者に自動的にマルウェアをダウンロードさせる「水飲み場攻撃」、USBメモリなどの外部記憶媒体を通じた感染などが報告されている。

特に注意すべきは、企業内部の人間が関与するケースである。攻撃者が従業員を金銭で買収し、内部から情報を提供させたり、マルウェアを仕込ませたりする事例も確認されている。どんなに強固な外部防御を築いても、内部に協力者がいれば簡単に突破されてしまう。

中小企業が今すぐ取るべき対策

ランサムウェアの脅威から身を守るためには、多層的な防御策が必要である。以下に、中小企業が優先的に取り組むべき対策を示す。

1. システムとソフトウェアの更新

最も基本的かつ重要な対策は、OSやソフトウェア、特にVPN機器やリモートデスクトップ環境のファームウェアを常に最新の状態に保つことである。多くの攻撃は、既知の脆弱性を悪用して行われるため、セキュリティパッチの適用を迅速に行う必要がある。

2. 多要素認証の導入

リモートアクセスには必ず多要素認証(MFA)を導入し、ID・パスワードだけでなく、スマートフォンアプリや物理トークンによる二段階認証を設定する。これにより、たとえ認証情報が漏洩しても、不正アクセスを防ぐことができる。

3. 安全なバックアップ体制の構築

バックアップは、ネットワークから物理的に切り離された状態で保管することが重要である。オンラインバックアップだけでは、バックアップデータも暗号化されるリスクがある。また、バックアップからの復元テストを定期的に実施し、いざという時に確実にデータを復旧できることを確認しておく必要がある。

4. 従業員教育の徹底

従業員の不注意が侵入口となるケースが多いため、セキュリティ意識の向上が不可欠である。不審なメールの添付ファイルを開かない、怪しいリンクをクリックしない、強固なパスワードを使用するといった基本的なルールを徹底する。また、フィッシング攻撃を見抜く訓練を定期的に実施することも有効である。

5. BCP(事業継続計画)の策定

サイバー攻撃を想定したBCPを策定しておくことで、被害を最小限に抑えることができる。警察庁の調査では、1週間未満で復旧した組織の23.1%がサイバー攻撃対応BCPを策定していた一方、1カ月以上かつ1,000万円以上の被害を受けた組織では、BCP策定済みが11.8%にとどまっていた[^10]。BCPには、攻撃を受けた際の初動対応、連絡体制、復旧手順などを明記し、定期的な訓練を行うことが重要である。

6. セキュリティ対策ソフトの導入

最新のウイルス対策ソフトやEDR(Endpoint Detection and Response)ソリューションを導入し、リアルタイムでの脅威検知と対応を可能にする。中小企業向けの手頃な価格のセキュリティサービスも増えており、自社の規模と予算に合わせた選択が可能である。

7. 専門家との連携

自社だけでセキュリティ対策を完結させるのは困難である。セキュリティベンダーや専門のコンサルタントと連携し、定期的なセキュリティ診断や脆弱性評価を受けることで、見落としていたリスクを発見できる。また、万が一被害に遭った際には、速やかに警察やIPAなどの公的機関に相談することも重要である。

8. 取引先を含めたセキュリティ対策

サプライチェーン攻撃のリスクを考慮し、自社だけでなく取引先のセキュリティ対策状況も確認する必要がある。特に、自社のシステムにアクセス権を持つ取引先については、セキュリティ基準を設け、定期的な監査を行うことが望ましい。

おわりに―備えなければ生き残れない時代

2025年上半期、日本国内のランサムウェア被害報告は116件と過去最多を記録し、そのうち中小企業が77件と半数以上を占めている[^12]。この数字は、報告された被害のみであり、実際にはさらに多くの企業が被害に遭っていると考えられる。

「うちのような小さな会社は狙われない」という考えは、もはや通用しない。攻撃者は、セキュリティ対策が手薄で、かつサプライチェーンを通じて大企業につながる中小企業を効率的な標的と見なしている。ランサムウェア攻撃は、もはや「起こるかもしれない」リスクではなく、「いつ起こってもおかしくない」現実の脅威である。

被害に遭ってからでは遅い。身代金を支払っても、データが確実に復元される保証はなく、むしろ攻撃者を助長することになる。そして、一度信用を失えば、顧客や取引先からの信頼を取り戻すことは極めて困難である。

中小企業の経営者は、サイバーセキュリティを「コスト」ではなく「投資」として捉え、今すぐ行動を起こす必要がある。限られた予算の中でも、優先順位をつけて対策を進めることは可能である。システムの更新、バックアップの徹底、従業員教育といった基本的な対策から始め、段階的にセキュリティレベルを高めていくことが重要だ。

政府や業界団体も、中小企業向けのガイドラインや支援策を提供している。IPAの「情報セキュリティ対策ガイドライン」や、経済産業省の「サイバーセキュリティ経営ガイドライン」などは、具体的な対策の参考になる。また、都道府県警察のサイバー犯罪相談窓口も活用できる。

ランサムウェアの脅威は今後も続く。AI技術を悪用した攻撃の高度化、新たな攻撃手法の登場など、脅威は進化し続けている。しかし、適切な準備と対策により、被害を未然に防ぐことは可能である。

今こそ、すべての中小企業が「自社は大丈夫」という油断を捨て、サイバーセキュリティに真剣に向き合う時である。企業の存続がかかった問題として、経営層から現場まで全社一丸となった取り組みが求められている。

参考文献・情報源

[^1]: 警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」(2025年3月13日公表)

https://www.npa.go.jp/publications/statistics/cybersecurity/index.html

[^2]: 警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」(2024年9月19日公表)

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf

[^3]: IPA(独立行政法人情報処理推進機構)「情報セキュリティ10大脅威2025」(2025年1月30日公表)

https://www.ipa.go.jp/security/10threats/10threats2025.html

[^4]: 経済産業省「中小企業の実態判明 サイバー攻撃の7割は取引先へも影響」(2025年2月19日公表)

https://www.meti.go.jp/press/2024/02/20250219001/20250219001.html

[^5]: サイバーセキュリティ総研「【2025年最新】ランサムウェア被害企業・事例一覧」

https://cybersecurity-info.com/column/29420/

[^6]: 株式会社KADOKAWA「ランサムウェア攻撃による情報漏洩に関するお知らせ」

https://group.kadokawa.co.jp/

※企業公式サイト(IR情報・プレスリリース)

[^7]: 患者情報等の流出について

https://www.okayama-pmc.jp/home/consultation/er9dkox7/zx2nd5xq/

地方独立行政法人 岡山県精神科医療センター

第三者によるランサムウェア感染被害に伴う個人情報に関するお知らせ

https://www.izumi.co.jp/corp/ir/pdf/2024/0509news.pdf

株式会社イズミ

[^8]: 東北学院大学「本院教職員業務用PCへの不正アクセスを起因とする個人情報の漏えいについて(ご報告とお詫び)」

https://www.tohoku-gakuin.ac.jp/

※東北学院大学公式サイト

[^9]: 日本商工会議所「小規模事業者持続化補助金事務局サーバーへの不正アクセスについて」(2024年3月22日公表)

https://www.jcci.or.jp/news/news/2024/0619170000.html

※日本商工会議所公式サイト

[^10]: 警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」被害組織アンケート調査結果

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6/R06_cyber_jousei.pdf

[^11]: Veeam「中小企業のランサムウェア対策:知っておくべきこと」

https://www.veeam.com/blog/jp/small-business-ransomware.html

[^12]: 警察庁「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」

https://www.npa.go.jp/publications/statistics/cybersecurity/index.html

※2025年上半期データ

関連記事

カテゴリ:セキュリティニュース,ランサムウェア

タグ:

CohesityとGoogle Cloudが戦略的パートナーシップを拡大し、サイバーレジリエンスとエンタープライズAI導入を促進

CohesityとGoogle Cloudが戦略的パートナーシップを拡大し、サイバーレジリエンスとエンタープライズAI導入を促進 WordPressは大丈夫?ブルートフォース攻撃・辞書攻撃・xmlrpc.phpを最短で潰す現実的対策

WordPressは大丈夫?ブルートフォース攻撃・辞書攻撃・xmlrpc.phpを最短で潰す現実的対策