AI時代のランサムウェア、EDRとバックアップだけでは防げないか マジセミがウェビナー開催

マジセミ株式会社は、AIの悪用により高度化するランサムウェア攻撃に対し、従来のEDRやバックアップだけでは防ぎきれない現状と、NIST CSF 2.0を軸とした事業継続型セキュリティの必要性を解説するウェビナーを開催します。

AI時代のランサムウェア、従来の対策に限界か

マジセミ株式会社は2026年1月14日、アクロニス・ジャパン株式会社との共催により、「なぜ、EDRとバックアップだけでは『AI時代のランサムウェア』を防げないのか?」と題したウェビナーの開催を発表しました。このウェビナーは、AIの悪用によって高度化するランサムウェア攻撃に対し、従来のセキュリティ対策だけでは不十分であるとの認識に基づき、事業継続を可能にする新たなセキュリティ設計の考え方を提示するものです。

開催は2026年1月30日(金)の15時から16時を予定しており、オンライン形式で行われます。

高度化するランサムウェア攻撃、防御前提の限界

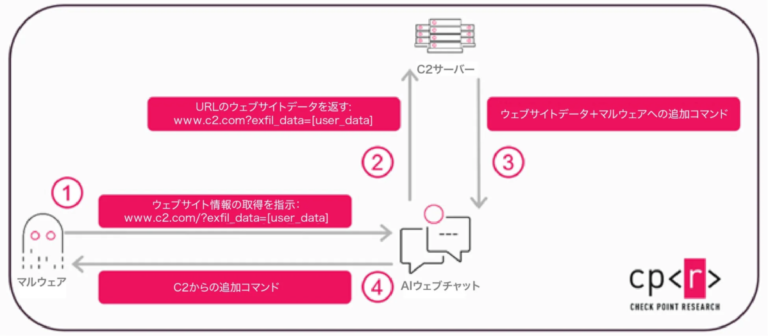

近年、ランサムウェア攻撃はAIの悪用により高度化と効率化が進んでいると指摘されています。攻撃者は数か月にわたり企業システムに侵入し、価値の高い情報を特定した上で、検知を回避しながらデータの窃取や暗号化を実行します。また、バックアップの破壊やEDR(Endpoint Detection and Response)の無効化といった手口も確認されており、これまで有効とされてきた対策の前提が崩れつつある状況といいます。

多くの企業では、EDRやバックアップを中心としたセキュリティ対策を講じていますが、「侵入を防ぐこと」を前提とした設計では、被害発生後の対応や復旧までを十分に想定できていないという課題があります。AIを悪用した攻撃や人が介在する標的型攻撃においては、侵入防止のみに依存することは現実的ではないとされています。パッチ適用前の脆弱な期間を突かれるケースも増加しており、結果として被害発生後に何を優先して復旧すべきかの判断が遅れ、事業停止が長期化するリスクが高まっているといいます。

NIST CSF 2.0を軸とした事業継続型セキュリティ

本ウェビナーでは、AIを悪用した高度なランサムウェア攻撃を前提とし、「侵入を防ぐこと」に依存しないセキュリティ設計の考え方を解説します。具体的には、NIST CSF 2.0(National Institute of Standards and Technology Cybersecurity Framework 2.0)を軸に、検知、防御、復旧の各プロセスを分断せずに統合し、被害が発生した場合でも事業を止めないための実践的なアプローチが紹介されます。

さらに、パッチ適用前の脆弱期間に対する備えや、迅速なロールバックおよび復旧を可能にする仕組みについても、Acronis Cyber Protectの具体的な事例を交えながら説明される予定です。

主催・協力団体

本ウェビナーはアクロニス・ジャパン株式会社が主催し、株式会社オープンソース活用研究所およびマジセミ株式会社が協力しています。

マジセミ株式会社は、今後も参加者の役に立つウェビナーを継続的に開催していく方針です。過去のセミナー資料や現在募集中のセミナー情報は、以下のリンクから確認できます。

ソース元:

タイトル: 『なぜ、EDRとバックアップだけでは「AI時代のランサムウェア」を防げないのか?』というテーマのウェビナーを開催

URL: (規定により掲載できません)

関連記事

カテゴリ:企業動向

タグ:

シーエーシー 寄附金申請サービスで管理者権限を不正使用 流出の痕跡なしも「おそれ」として報告

シーエーシー 寄附金申請サービスで管理者権限を不正使用 流出の痕跡なしも「おそれ」として報告 「PlayStation Storeで新しい認証ステップが必要になります」はフィッシング詐欺か検証する

「PlayStation Storeで新しい認証ステップが必要になります」はフィッシング詐欺か検証する