「Nintendo Switch Online自動継続課金の決済失敗と対応について」はフィッシング詐欺か検証する

「Nintendo Switch Online自動継続課金の決済失敗と対応について」はフィッシング詐欺か検証する

見出し

- 1 「Nintendo Switch Online自動継続課金の決済失敗と対応について」はフィッシング詐欺か検証する

- 1.1 このメールの怪しいポイント

- 1.2 このフィッシングの手口

- 1.3 もし情報を入力してしまうと…

- 1.4 技術的な検証結果

- 1.5 メール認証結果(SPF/DKIM/DMARC)

- 1.6 送信元ドメインの検査

- 1.7 インフラ情報(ホスティング・国)

- 1.8 送信元サーバを確認します(Receivedヘッダ → 送信経路IP)

- 1.9 メール内リンクの遷移先を確認します(URL抽出+リダイレクト追跡)

- 1.10 フィッシングサイト稼働状況

- 1.11 PhishTank照合結果

- 1.12 RDAP証拠(whois相当:引用)

- 1.13 TLS証明書の整合性(引用)

- 1.14 フィッシングメールの見分け方

- 1.15 対処方法

Nintendo Switch Online自動継続課金の決済失敗と対応について、というフィッシングメール(詐欺メール)が届きました。

このメールは、受信者を偽のウェブサイトに誘導し、個人情報やクレジットカード情報を盗み取ることを目的としています。

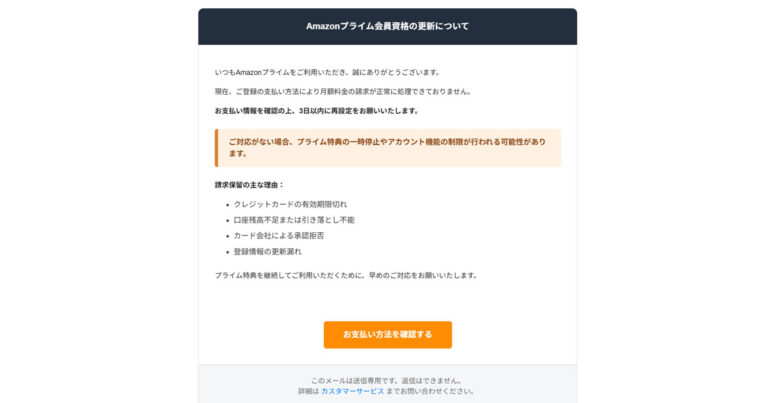

このメールは「支払い・料金請求」のパターンに該当します。「料金が未払いです」「決済に失敗しました」などと偽り、クレジットカード情報の再入力を求めます。

※この記事は、実際に届いたメール(.eml)をもとに、技術的観点から内容を検証し、証拠(ヘッダ/RDAP/TLS/リダイレクト結果)を整理したものです。

※危険回避のため、URL/ドメイン/メールアドレス/IPは hxxp(s)・[.]・[@] で難読化しています。

このメールの怪しいポイント

- フィッシングサイトが運用中:リンク先のサイトが現在も稼働しています。絶対にアクセスしないでください

- メール認証に失敗:SPF が pass ではありません。正規の送信元ではない可能性が高いです

- 海外サーバーで運用:フィッシングサイトは香港のサーバー(195[.]86[.]143[.]29)で運用されています。日本のサービスを装ったサイトが海外サーバーにあるのは不自然です

判定:重大な警告があります。フィッシング詐欺の可能性が非常に高いです。

このフィッシングの手口

このメールは「支払い・料金請求」型の非常に巧妙な手口です。

- 偽装メールの送信:「”Nintendo”」を名乗り、もっともらしい件名でメールを送信します。

- 緊急性を演出:「決済ができなかった」など、焦らせる文言を使います。

- 偽サイトへ誘導:メール内のリンクをクリックさせ、本物そっくりの偽ログインページへ誘導します。

- 情報の窃取:ID・パスワード・クレジットカード情報などを入力させ、盗み取ります。

- 悪用:盗んだ情報で不正ログイン、不正購入、個人情報の転売などを行います。

今回のメールの特徴

- メール内のリンク先は「aupoint[.]giiftci1l[.]shop」など、正規のドメインではありません。

- メール認証(SPF)に失敗しており、正規の送信元ではないことが技術的に証明されています。

- 海外サーバー:リンク先のサイトは香港のサーバーで運用されています。日本のサービスを装ったサイトとしては不自然な立地です。

もし情報を入力してしまうと…

このフィッシングサイトで情報を入力してしまった場合、以下のような被害が想定されます。

- アカウントが乗っ取られる

- 個人情報が流出する

- 金銭的な被害を受ける

- すぐにパスワードを変更してください(使い回している他サービスも含めて)

- クレジットカード情報を入力した場合は、カード会社に連絡して利用停止してください

- 不正利用がないか、明細を確認してください

技術的な検証結果

以下では、実際に届いたメールのヘッダ情報・認証結果・リンク先の調査結果など、技術的な証拠を詳しく解説します。

受信したメールの概要

- 件名:Nintendo Switch Online自動継続課金の決済失敗と対応について

- 受信日時(ヘッダ):Thu, 08 Jan 2026 15:12:30 +0900

- 表示上の差出人:“Nintendo” <no-reply-hmjZ[@]yamagish[.]hatenablog[.]jp>

- Return-Path:<no-reply-hmjZ[@]yamagish[.]hatenablog[.]jp>

メール本文(原文:難読化)

クリックで本文を表示

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 |

Nintendo Switch Online | 自動継続購入に関するお知らせ 【重要】Nintendo Switch Online 自動継続購入に関するお知らせ ※本メールは、Nintendo Switch Onlineの自動継続購入が完了できなかった方に送付しております。 =【申し込み内容】= ニンテンドーアカウント 自動継続購入をしている商品:Nintendo Switch Online 個人プラン 12か月(365日間) 利用券 自動継続購入の価格:2,400円 次回の決済予定日時:2026/01/08 11:32 (JST) ========== 下記のいずれかの理由により、からのご利用分の決済が完了できませんでした。 【お支払い方法を設定済みの場合】 クレジットカードまたはPayPalが決済に利用できない。 [例] 登録されているクレジットカードの有効期限が切れている。 その他の理由でクレジットカードが使用できない。 【お支払い方法を未設定の場合】 ニンテンドーeショップの残高が不足している。 引き続きNintendo Switch Onlineのサービスをご利用いただくには、 ニンテンドーeショップまたは下記のリンクより、再度利用券をご購入ください。 ▼ 利用券を再度購入する このメールアドレスには返信できません。 ご不明な点がございましたら、以下のリンクをご参照ください: Nintendo Switch Online 任天堂サポートサイト 任天堂株式会社 京都府京都市南区上鳥羽鉾立町11-1 |

メール認証結果(SPF/DKIM/DMARC)

| 認証方式 | 結果 | 意味 |

|---|---|---|

| SPF | NONE | 送信元IPがドメインの許可リストに含まれていません(偽装の可能性) |

- smtp.mailfrom:

no-reply-hmjz

受信側の補足:mx.google.com; spf=none (google.com: no-reply-hmjz@yamagish.hatenablog.jp does not designate permitted sender hosts) smtp.mailfrom=no-reply-…

送信元ドメインの検査

メールの送信に使用されたドメイン(From / Return-Path)を調査しました。

yamagish[.]hatenablog[.]jp(From / Return-Path)

RDAP情報を取得できませんでした。

インフラ情報(ホスティング・国)

送信元サーバー

| IP | 国 | 事業者 | 備考 |

|---|---|---|---|

163[.]44[.]89[.]68 |

日本 | Japan Network Information Center |

フィッシングサイト

| IP | 国 | 事業者 | 備考 |

|---|---|---|---|

195[.]86[.]143[.]29 |

香港 | As3257-ipam-mnt |

送信元サーバを確認します(Receivedヘッダ → 送信経路IP)

送信元候補IP: 163[.]44[.]89[.]68 / 国: 日本

163[.]44[.]89[.]68(送信元候補)45[.]142[.]155[.]215

※ここは「メールの送信経路上で観測されたIP」です。リンク先サーバのIPとは別です。

メール内リンクの遷移先を確認します(URL抽出+リダイレクト追跡)

リンク

抽出URL:hxxps://aupoint[.]giiftci1l[.]shop/main/jp

チェーン

hxxps://aupoint[.]giiftci1l[.]shop/main/jphxxps://aupoint[.]giiftci1l[.]shop/main/jp/

最終URL:hxxps://aupoint[.]giiftci1l[.]shop/main/jp/

遷移先サイトの解決IP(DNS)

195[.]86[.]143[.]29

※ここは「メール内リンクの遷移先(サイト側)」の情報です。送信元IP(Received)とは別です。

フィッシングサイト稼働状況

※解析時点でのステータスです。フィッシングサイトは短期間でテイクダウンされることがあります。

| URL | ステータス | 詳細 |

|---|---|---|

aupoint[.]giiftci1l[.]shop/main/jp/ |

運用中 (HTTP 200) | 運用中(要注意:フィッシングサイトが稼働しています) |

aupoint[.]giiftci1l[.]shop/main/jp |

運用中 (HTTP 200) | 運用中(要注意:フィッシングサイトが稼働しています) |

PhishTank照合結果

PhishTankは、Cisco Talos Intelligence Groupが運営するフィッシングサイトの報告・検証データベースです。メール内のURLをPhishTankと照合した結果を表示します。

照合したURLはPhishTankに登録されていませんでした。ただし、未登録であってもフィッシングサイトである可能性は否定できません。新しいフィッシングサイトは登録されるまでに時間がかかることがあります。

| 照合URL | 結果 | 報告状況 |

|---|---|---|

hxxps://aupoint[.]giiftci1l[.]shop/main/jp/ |

未登録 | ✓ CCSIで報告済み |

hxxps://aupoint[.]giiftci1l[.]shop/main/jp |

未登録 | ✓ CCSIで報告済み |

このフィッシングURLは、CCSIからPhishTankに報告済みです。 コミュニティによる検証後、データベースに登録されます。

照合日時: 2026-01-08T07:42:29+00:00 (UTC)

RDAP証拠(whois相当:引用)

※この証拠が示す意味:登録日が直近・海外レジストラ・NSが無関係などが重なるほど、なりすまし(フィッシング)である蓋然性が上がります。

※以下はRDAPレスポンスから 再現性のある要点 を固定形式で抜粋したものです。

ドメイン(登録情報)

(ドメインのRDAP情報は取得できませんでした)

IPアドレス(割り当て/組織/国)

TLS証明書の整合性(引用)

※危険回避のため、ドメイン/IPは [.] 形式で難読化して掲載しています。

フィッシングメールの見分け方

以下のポイントをチェックすることで、フィッシングメールを見分けることができます。

| チェックポイント | 正規メール | フィッシング |

|---|---|---|

| 送信元アドレス | 公式ドメイン | 似ているが違うドメイン |

| リンク先URL | 公式サイト | 全く違うドメイン |

| 文面の日本語 | 自然な文章 | 機械翻訳のような不自然さ |

| 緊急性の演出 | 冷静な案内 | 「24時間以内」など焦らせる |

| 宛名 | 氏名で呼びかけ | 「お客様」など汎用的 |

今回のメールで確認できる不審点

- 不審なリンク先:「aupoint[.]giiftci1l[.]shop」は正規のドメインではありません

- メール認証の失敗:SPF認証に失敗しており、正規の送信サーバーからではありません

被害に遭った場合の相談窓口

- 警察庁 サイバー犯罪相談窓口:各都道府県警察のサイバー犯罪相談窓口へ

- 消費者ホットライン:188(いやや)

- フィッシング対策協議会:https://www.antiphishing.jp/

対処方法

- メール内リンクはクリックしない

- 公式アプリ/公式サイト(ブックマーク)から直接ログインして状況確認

- ID・パスワードを入力した場合は、直ちにパスワード変更(使い回しも含めて)

- カード情報を入力した場合は、カード会社へ連絡し利用停止・調査

- 不安なら、同様の連絡が公式にも出ているか(公式お知らせ/サポート)を確認

※解析メモ:.emlのSHA-256 = 12fbbfca6d2069f9fb304fcd14e5025b8a4e9c65fd5281ff352615795f308577

関連記事

カテゴリ:フィッシング

タグ:Nintendo,Nintendo Switch Online,任天堂

NTTドコモ gaccoとSAYA University、日本企業向けサイバーセキュリティ意識向上教育を拡充

NTTドコモ gaccoとSAYA University、日本企業向けサイバーセキュリティ意識向上教育を拡充 「【緊急】セキュリティ強化:信頼端末の登録をお願いします」はフィッシング詐欺か検証する

「【緊急】セキュリティ強化:信頼端末の登録をお願いします」はフィッシング詐欺か検証する