JPCERT MongoDB重大脆弱性「MongoBleed」に警告 認証不要で機密情報漏えいの恐れ 実証コード公開で攻撃増加懸念

JPCERTコーディネーションセンター(JPCERT/CC、東京都中央区)は6日、MongoDBにおける情報漏えいの脆弱性(CVE-2025-14847)について注意喚起を発表した。認証されていない遠隔の第三者が細工した通信を送信することで、初期化されていないヒープメモリ内に残っている情報を読み取り、MongoDB内の機密情報(APIキー、認証情報など)が漏えいする可能性があるという。米国セキュリティ企業Rapid7やResecurityが実証コード(PoC)の解説を含むブログ記事を公開しており、「MongoBleed」という名称で呼ばれている。JPCERT/CCは、本脆弱性の影響を受ける対象製品が国内で広く利用されていることを確認しており、速やかな対策の実施を推奨している。

MongoDBが12月19日に公表

見出し

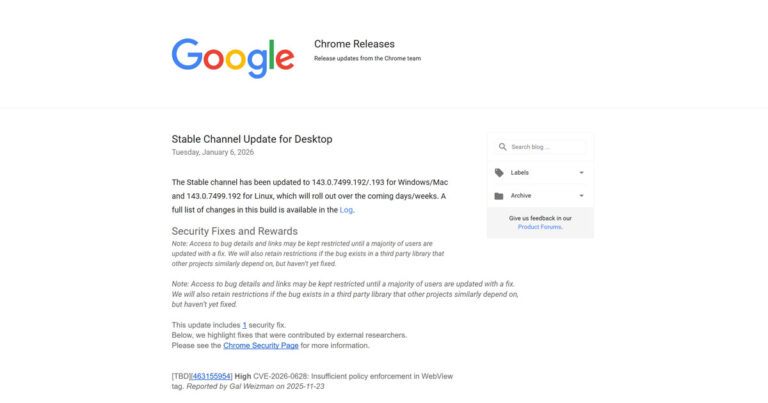

JPCERT/CCによると、2025年12月19日(現地時間)、MongoDBは初期化されていないヒープメモリからの情報漏えいの脆弱性(CVE-2025-14847)に関する情報を公表したという。

MongoDBは、NoSQL型のデータベース管理システムとして世界中で広く利用されている。Webアプリケーションやモバイルアプリのバックエンドデータベースとして採用されることが多く、大量のデータを扱うシステムで使われている。

認証不要で機密情報が漏えい

この脆弱性が悪用されると、認証されていない遠隔の第三者が細工した通信を送信することで、初期化されていないヒープメモリ内に残っている情報を読み取ることができるという。結果的にMongoDB内の機密情報(APIキー、認証情報など)が漏えいする可能性があるとした。

認証が不要という点が、この脆弱性の深刻さを示している。通常の攻撃では、システムにログインするための認証情報が必要だが、今回の脆弱性では認証なしに攻撃が可能だ。インターネットから直接アクセス可能なMongoDBインスタンスは、すべて攻撃のリスクにさらされることになる。

「MongoBleed」と命名

JPCERT/CCによると、Rapid7やResecurityなどの米国セキュリティ企業が本脆弱性の実証コード(Proof-of-Concept)の解説を含むブログ記事を公開しているという。

この脆弱性は「MongoBleed」という名称で呼ばれている。過去に大きな話題となった「Heartbleed」(OpenSSLの脆弱性)と同様のメモリリーク脆弱性であることから、この名称が付けられたとみられる。

実証コード公開で攻撃増加の懸念

実証コード(PoC)が公開されたことは、攻撃リスクを大幅に高める。PoCは、脆弱性の存在を証明するためのコードだが、攻撃者はこれを悪用して実際の攻撃を行うことができる。

JPCERT/CCは「本脆弱性の国内での悪用に関する情報は本日時点では確認されていないものの、今後、PoCなどを悪用した攻撃の増加が懸念されます」としている。

一般的に、PoCが公開されると数日から数週間以内に攻撃が活発化する傾向がある。特に、認証不要で機密情報を取得できる脆弱性は、攻撃者にとって魅力的な標的となる。

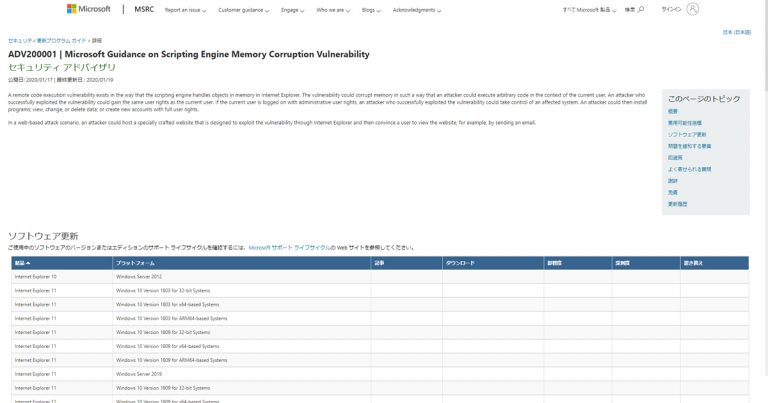

幅広いバージョンが影響

影響を受けるのは、MongoDB 3.6から8.2.2までの幅広いバージョンだ。具体的には、MongoDB 8.2.0から8.2.2まで、MongoDB 8.0.0から8.0.16まで、MongoDB 7.0.0から7.0.26まで、MongoDB 6.0.0から6.0.26まで、MongoDB 5.0.0から5.0.31まで、MongoDB 4.4.0から4.4.29まで、MongoDB Server v4.2のすべてのバージョン、MongoDB Server v4.0のすべてのバージョン、MongoDB Server v3.6のすべてのバージョンが対象だという。

これほど幅広いバージョンが影響を受けることは珍しい。多くの組織が影響を受ける可能性がある。

ただし、MongoDB Atlasは開発者にてパッチ適用済みのため、影響を受けないという。MongoDB Atlasは、MongoDBが提供するマネージドサービス(クラウドデータベースサービス)だ。

一部バージョンはサポート終了

JPCERT/CCは、開発者が提供する情報をもとに、製品を修正済みバージョンへアップデートするよう呼びかけている。

ただし、一部の影響を受けるバージョンはサポートが終了しており、アップデートが提供されていないものがあるという。サポートが終了したバージョンを使用している場合、アップデートが適用できないため、ワークアラウンド(回避策)を適用する必要がある。

サポートが終了したソフトウェアを使い続けることのリスクが、改めて浮き彫りになった形だ。

ネットワーク設定の見直しを推奨

JPCERT/CCは、MongoDBインスタンスがインターネットから直接アクセス可能となっており、かつその必要がない場合は、インターネットから直接アクセスができないようにネットワーク設定などを見直すことを推奨している。

データベースサーバーは、通常、内部ネットワークからのみアクセス可能にすべきだ。インターネットから直接アクセス可能にする必要がある場合でも、ファイアウォールやVPNなどで適切なアクセス制御を行う必要がある。

今回の脆弱性は認証不要で攻撃できるため、ネットワークレベルでのアクセス制限が特に重要だ。

機密情報の変更を検討

JPCERT/CCは、本脆弱性の悪用が疑われる場合は、必要に応じて漏えいした可能性のある機密情報(APIキー、認証情報など)の変更を検討するよう呼びかけている。

初期化されていないヒープメモリには、過去に処理されたデータの断片が残っている可能性がある。どの情報が漏えいしたかを特定することは困難なため、疑わしい場合は予防的に機密情報を変更することが推奨される。

侵害調査の参考情報も公開

JPCERT/CCによると、侵害調査の参考となる情報も公開されているという。Abstract Securityが「Critical MongoDB Vulnerability: CVE-2025-14847 – MongoBleed」というタイトルで詳細な技術情報を公開している。

既に攻撃を受けた可能性がある場合、この情報を参考にして侵害の範囲や影響を調査することができる。

初期化されていないメモリの危険性

今回の脆弱性は、初期化されていないヒープメモリから情報が漏えいするというものだ。プログラムがメモリを確保する際、そのメモリ領域を初期化(ゼロクリア)せずに使用すると、以前そのメモリ領域に書き込まれていたデータが残っている場合がある。

データベースのような大量のデータを扱うシステムでは、メモリ上に一時的に機密情報(パスワード、APIキー、個人情報など)が保存されることがある。適切に初期化されていないメモリ領域を攻撃者が読み取ると、これらの機密情報が漏えいする恐れがある。

国内での利用状況

JPCERT/CCは「本脆弱性の影響を受ける対象製品が国内で広く利用されていることを確認しています」としている。MongoDBは、スタートアップ企業から大企業まで、幅広い規模の組織で採用されている。

特に、アジャイル開発やマイクロサービスアーキテクチャを採用する企業で人気が高い。柔軟なスキーマ設計が可能なNoSQLデータベースとして、多くのWebサービスやモバイルアプリのバックエンドで使用されている。

速やかな対策を推奨

JPCERT/CCは「以下の情報を確認のうえ、速やかな対策の実施を推奨します」としている。対策の内容は以下のとおりだ。

第一に、開発者が提供する情報をもとに、製品を修正済みバージョンへアップデートすること。第二に、アップデートが適用できない場合は、ワークアラウンドを適用すること。第三に、MongoDBインスタンスがインターネットから直接アクセス可能で、その必要がない場合は、ネットワーク設定を見直すこと。第四に、本脆弱性の悪用が疑われる場合は、機密情報の変更を検討すること、だ。

PoCが公開されている現在、攻撃のリスクは日々高まっている。早急な対応が求められる。

情報源

MongoDBにおける情報漏えいの脆弱性(CVE-2025-14847)について|JPCERT/CC

URL: https://www.jpcert.or.jp/newsflash/2026010601.html

関連記事

カテゴリ:脆弱性

タグ:CVE-2025-14847,MongoBleed,MongoDB,脆弱性

Wi-Fi環境の脅威を可視化、無償で提供か スプライン・ネットワークがキャンペーン

Wi-Fi環境の脅威を可視化、無償で提供か スプライン・ネットワークがキャンペーン 台湾 中国からサイバー攻撃1日263万件 2023年比で2倍超 重要インフラ標的に 国家安全局が警告

台湾 中国からサイバー攻撃1日263万件 2023年比で2倍超 重要インフラ標的に 国家安全局が警告