慶應大 Ciscoゼロデイ攻撃で個人情報漏洩か 約6400件、メールパスワード平文も

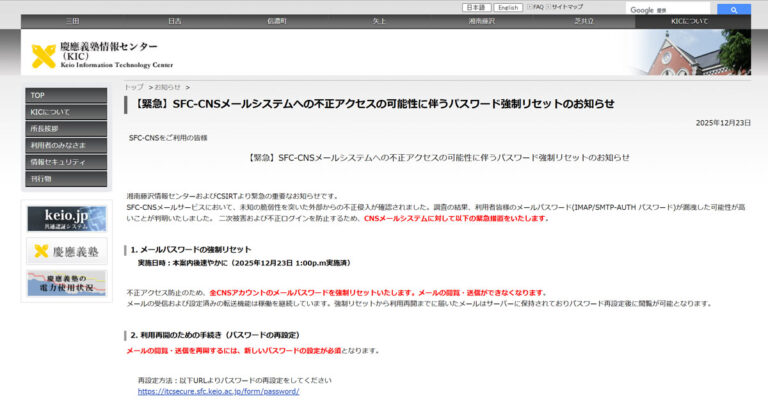

慶應義塾大学(東京都港区)は26日、湘南藤沢キャンパスのメールシステムが学外からの不正アクセスを受け、利用者のメールアドレスやパスワードなど約6400件の個人情報が漏洩した可能性が高いと発表した。シスコシステムズ製のスパムメール隔離サーバーの未知の脆弱性を利用したゼロデイ攻撃とみられる。同大は12月23日にメールパスワード、25日にログインパスワードの強制リセットを実施した。二次被害は現時点で確認されていない。

不正アクセスによる個人情報漏洩の可能性についてのお知らせとお詫び|慶應義塾より引用

11月26日に不審な通信を検知

見出し

慶應大によると、11月26日に湘南藤沢キャンパスのメールシステムのスパムメール隔離サーバーから不審な通信が発生していることが判明した。同日中に侵入経路を封鎖し、機器のメーカーであるシスコシステムズ合同会社に情報を提供した。

調査を進めた結果、同機器上で動作しているソフトウェアの未知の脆弱性を利用して不正アクセスされた可能性が高いことが12月18日に判明した。いわゆるゼロデイ攻撃だという。さらに調査を行った結果、スパムメール隔離サーバーが参照していたディレクトリサーバーから個人情報を含むデータが外部へ漏洩した可能性があることが12月22日に判明した。

漏洩がほぼ確実なデータ 約6400件

漏洩がほぼ確実なデータは、ディレクトリサーバー上の情報だ。現在SFC-CNS(Shonan Fujisawa Campus – Campus Network System)を利用しているユーザー(学生、教員、職員、その他)と2025年9月卒業生、および2025年8月28日以降にアカウントを停止したユーザーの計6447件が対象となる。

漏洩した可能性がある情報は、メールアドレス、ログイン用パスワードのハッシュ、メール用のパスワード(平文)、Wi-Fi用のパスワード(可逆暗号化)、漢字氏名、アルファベット氏名、学籍番号または教職員番号、転送先メールアドレス、その他システムで用いる各種データだ。

ハッシュとは、データを特定のルールで全く別のデータに変換するもので、一度加工したら元のデータを復元することは困難だ。パスワードの場合、変換後のデータがあっても元のパスワードを解読することは困難だという。

一方、可逆暗号化は特定の「鍵」を使ってデータを暗号化するもので、鍵があれば元のデータを復元できる。パスワードの場合、システムで利用している鍵が判明すると全てのパスワードが解読可能であるため、ハッシュよりも安全性で劣るが、ハッシュによる認証が困難な場合などに選択される場合があるという。

メール用パスワードが平文で保存

特に懸念されるのは、メール用のパスワードが平文(暗号化されていない状態)で保存されていた点だ。平文のパスワードが漏洩した場合、そのまま不正ログインに利用される可能性が高い。

同大は、2025年3月卒業生についても計1025件のメールアドレスが漏洩した可能性があるとしている。ただし、氏名やパスワードなどのデータは含まれていないという。

スパムメール最大22万通も漏洩の可能性

漏洩の可能性があるデータとして、スパムメール隔離サーバー上の情報も挙げられている。隔離されたメール総数(多くがスパムメール)は最大22万2508通(隔離サービス利用中のメールアドレス数984)、セーフリスト/ブロックリストに載っているメールアドレス、ドメイン数は最大1613件(重複を除くと1102件)だ。

ただし、転送されたデータの量から推定して、スパムメール隔離サーバー上の情報が大量に流出した可能性は低いと判断しているという。

全アカウントのパスワード強制リセット

慶應大は、さらなる不正アクセス防止のため、全アカウントのメールパスワード強制リセットを12月23日に、ログインパスワードの強制リセットを12月25日に実施した。監督官庁・関係機関および警察への被害の報告も適切に行っているという。

同大は、今回漏洩した可能性のあるパスワードを他のサービスでも利用している場合は、不正ログインなどの二次被害を防ぐため当該パスワードを直ちに変更するよう呼びかけている。また、今後フィッシングメールやスパムメールなどが送付される二次被害が発生する可能性があるとして、不審なメールを受信した際は安易にリンクをクリックしないよう注意を促している。

Ciscoゼロデイ脆弱性の影響広がる

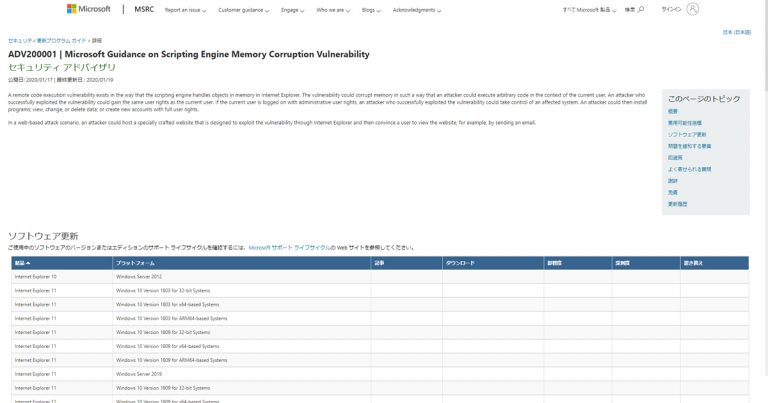

今回の不正アクセスは、シスコシステムズ製の機器の未知の脆弱性を利用したゼロデイ攻撃とみられる。ゼロデイ攻撃とは、ソフトウェアの弱点(脆弱性)が発見されてから、その脆弱性の情報や対策・修正プログラムなどが公表される前に行われる攻撃だ。

12月にはTOKAIコミュニケーションズがシスコ製品のゼロデイ脆弱性(CVE-2025-20393)を悪用した不正アクセスを受け、約1万3000ドメイン、約16万9000のメールアドレスの情報が漏洩した可能性があると発表している。慶應大の事案も同様の脆弱性が利用された可能性がある。

ゼロデイ脆弱性は、ベンダーも対策を準備できていない段階で攻撃されるため、防御が困難だ。侵入経路を封鎖し、迅速にパスワードをリセットした慶應大の対応は適切だったといえる。

ディレクトリサーバーの情報漏洩

今回の事案では、スパムメール隔離サーバーへの不正アクセスから、ディレクトリサーバーの情報まで漏洩した可能性がある点が重大だ。ディレクトリサーバーとは、ネットワーク上のユーザーや機器の情報を階層状にまとめ、認証や管理を一元化するための「共通の電話帳」のような役割を果たすサーバーだ。

ディレクトリサーバーには認証情報が集約されているため、ここから情報が漏洩すると影響範囲が広くなる。メール用パスワードが平文で保存されていた点も含め、セキュリティ対策の見直しが求められる。

慶應大は「関係者の皆様には、多大なるご迷惑とご心配をおかけしておりますことをお詫び申し上げます」としている。問い合わせは慶應義塾不正アクセス問い合わせ窓口(m-contact@adst.keio.ac.jp)まで。

関連記事

カテゴリ:セキュリティニュース

タグ:CVE-2025-20393,シスコシステムズ,ゼロデイ,慶應SFC,慶應義塾大学

セキュリティ対策、「100%は非現実的」 マジセミが実践的ウェビナー開催へ

セキュリティ対策、「100%は非現実的」 マジセミが実践的ウェビナー開催へ フェンリル TOKAIコミュニケーションズ経由で情報漏洩か メールアドレスと件名

フェンリル TOKAIコミュニケーションズ経由で情報漏洩か メールアドレスと件名