「JCBカード/ショッピングご利用のお知らせ」はフィッシング詐欺か検証する

「JCBカード/ショッピングご利用のお知らせ」というメールが届きました。

このメールは、受信者を偽のウェブサイトに誘導し、個人情報やクレジットカード情報を盗み取ることを目的としています。

※この記事は、実際に届いたメール(.eml)をもとに、技術的観点から内容を検証し、証拠(ヘッダ/RDAP/TLS/リダイレクト結果)を整理したものです。

※危険回避のため、URL/ドメイン/メールアドレス/IPは hxxp(s)・[.]・[@] で難読化しています。

このメールの怪しいポイント

見出し

- メール認証に失敗:DKIM が pass ではありません。正規の送信元ではない可能性が高いです

- 海外からの送信:このメールは香港(150[.]5[.]130[.]198)から送信されています。日本国内のサービスを装ったメールが海外から届くのは不自然です

判定:複数の不審な点があります。このメールはフィッシング詐欺です。

このフィッシングの手口

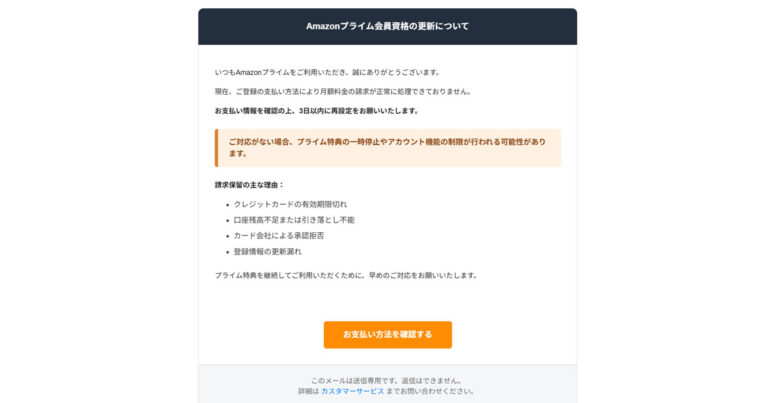

- 偽装メールの送信:「”JCB”」を名乗り、もっともらしい件名でメールを送信します。

- 緊急性を演出:「海外でクレジットカードが利用された」など、焦らせる文言を使います。

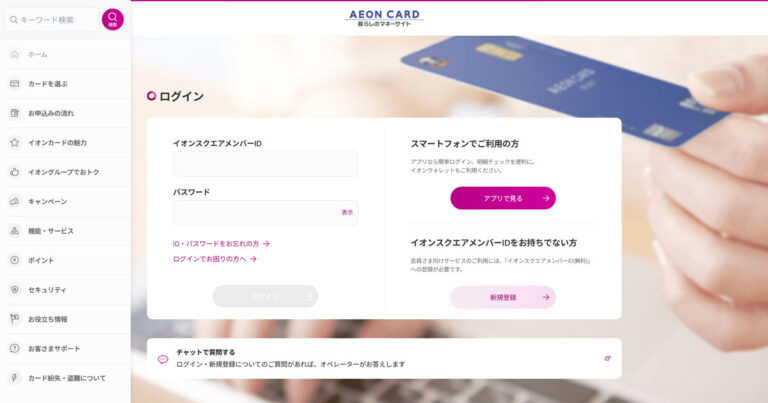

- 偽サイトへ誘導:メール内のリンクをクリックさせ、本物そっくりの偽ログインページへ誘導します。

- 情報の窃取:ID・パスワード・クレジットカード情報などを入力させ、盗み取ります。

- 悪用:盗んだ情報で不正ログイン、不正購入、個人情報の転売などを行います。

今回のメールの特徴

- メール認証(DKIM)に失敗しており、正規の送信元ではないことが技術的に証明されています。

- 海外からの送信:このメールは香港から送信されています。日本国内のサービスを装ったメールが海外から届くのは不自然です。

もし情報を入力してしまうと…

このフィッシングサイトで情報を入力してしまった場合、以下のような被害が想定されます。

- アカウントが乗っ取られる

- 個人情報が流出する

- 金銭的な被害を受ける

- すぐにパスワードを変更してください(使い回している他サービスも含めて)

- クレジットカード情報を入力した場合は、カード会社に連絡して利用停止してください

- 不正利用がないか、明細を確認してください

技術的な検証結果

以下では、実際に届いたメールのヘッダ情報・認証結果・リンク先の調査結果など、技術的な証拠を詳しく解説します。 なお、送信元候補IPの国は 香港(日本以外)でした。

受信したメールの概要

- 件名:JCBカード/ショッピングご利用のお知らせ

- 受信日時(ヘッダ):Wed, 21 Jan 2026 17:50:13 +0800

- 表示上の差出人:“JCB” <myjcb[.]mail[@]efxrcxr[.]cn>

- Return-Path:<myjcb[.]mail[@]efxrcxr[.]cn>

メール本文(原文:難読化)

クリックで本文を表示

|

1 |

(本文を抽出できませんでした) |

メール認証結果(SPF/DKIM/DMARC)

| 認証方式 | 結果 | 意味 |

|---|---|---|

| SPF | PASS | 送信元IPがドメインの許可リストに含まれています |

| DKIM | PASS HEADER | 電子署名がないか無効です(改ざん/偽装の可能性) |

- smtp.mailfrom:

myjcb

受信側の補足:mx.google.com; spf=pass (google.com: domain of myjcb.mail@efxrcxr.cn designates 150.5.130.198 as permitted sender) smtp.mailfrom=myjcb.mail@…

送信元ドメインの検査

メールの送信に使用されたドメイン(From / Return-Path)を調査しました。

efxrcxr[.]cn(From / Return-Path)

RDAP情報を取得できませんでした。

インフラ情報(ホスティング・国)

送信元サーバー

| IP | 国 | 事業者 | 備考 |

|---|---|---|---|

150[.]5[.]130[.]198 |

香港 | Byteplus Pte Ltd Administrator |

送信元サーバを確認します(Receivedヘッダ → 送信経路IP)

送信元候補IP: 150[.]5[.]130[.]198 / 国: 香港(日本以外)

150[.]5[.]130[.]198(送信元候補)

※ここは「メールの送信経路上で観測されたIP」です。リンク先サーバのIPとは別です。

メール内リンクの遷移先を確認します(URL抽出)

(抽出できませんでした)

RDAP証拠(whois相当:引用)

※この証拠が示す意味:登録日が直近・海外レジストラ・NSが無関係などが重なるほど、なりすまし(フィッシング)である蓋然性が上がります。

※以下はRDAPレスポンスから 再現性のある要点 を固定形式で抜粋したものです。

ドメイン(登録情報)

(ドメインのRDAP情報は取得できませんでした)

IPアドレス(割り当て/組織/国)

フィッシングメールの見分け方

以下のポイントをチェックすることで、フィッシングメールを見分けることができます。

| チェックポイント | 正規メール | フィッシング |

|---|---|---|

| 送信元アドレス | 公式ドメイン | 似ているが違うドメイン |

| リンク先URL | 公式サイト | 全く違うドメイン |

| 文面の日本語 | 自然な文章 | 機械翻訳のような不自然さ |

| 緊急性の演出 | 冷静な案内 | 「24時間以内」など焦らせる |

| 宛名 | 氏名で呼びかけ | 「お客様」など汎用的 |

今回のメールで確認できる不審点

被害に遭った場合の相談窓口

- 警察庁 サイバー犯罪相談窓口:各都道府県警察のサイバー犯罪相談窓口へ

- 消費者ホットライン:188(いやや)

- フィッシング対策協議会:https://www.antiphishing.jp/

対処方法

- メール内リンクはクリックしない

- 公式アプリ/公式サイト(ブックマーク)から直接ログインして状況確認

- ID・パスワードを入力した場合は、直ちにパスワード変更(使い回しも含めて)

- カード情報を入力した場合は、カード会社へ連絡し利用停止・調査

- 不安なら、同様の連絡が公式にも出ているか(公式お知らせ/サポート)を確認

※解析メモ:.emlのSHA-256 = 6898a6dd83a4ff1242e4d202161d35149c6997340eb4b2bf03e63870bc39e2be

イオンカードを装ったメール「2月お支払金額のお知らせ」はフィッシングか検証する

イオンカードを装ったメール「2月お支払金額のお知らせ」はフィッシングか検証する AeyeScan、ITreview Grid Awardで6期連続「Leader」に選出か 脆弱性診断ツール部門

AeyeScan、ITreview Grid Awardで6期連続「Leader」に選出か 脆弱性診断ツール部門