【検証】「 Mastercardアカウン ト保護のため の認証手続き のご案内」はフィッシング詐欺か?

【検証】「 Mastercardアカウン ト保護のため の認証手続き のご案内」はフィッシング詐欺か検証する

見出し

※この記事は、実際に届いたメール(.eml)をもとに、技術的観点から真偽を検証したものです。

受信したメールの概要

- 件名: Mastercardアカウン ト保護のため の認証手続き のご案内

- 受信日時(ヘッダ):Mon, 05 Jan 2026 07:00:26 +0900

- 表示上の差出人:マスターカード <takahiro_koganei83_fan@dyrud.com>

メール本文(原文)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 |

MasterCard セキュリティ通知 【MasterCard】カードご利用確認のお願い 平素よりMasterCardをご利用いただき誠にありがとうございます。 不審な取引が検出されたため、カードの安全性を確認させていただく必要がございます。 下記リンクより、ご利用内容のご確認をお願いいたします。 確認が行われない場合、一部の機能に制限がかかる可能性がございます。 ご利用内容を確認する ■ 手続き期限:本メール受信後48時間以内にご対応ください。 ■ お問い合わせ:MasterCardカスタマーサポートセンター(受付時間:9:00〜18:00)公式サイト:https://www.mastercard.co.jp/ ※本メールは自動送信です。返信は受け付けておりません。ご不明な点は公式サイトをご確認ください。© 2025 MasterCard Japan. All rights reserved. |

まずは送信元を確認します(From / Return-Path)

- From:マスターカード <takahiro_koganei83_fan@dyrud.com>

- Return-Path:<takahiro_koganei83_fan@dyrud.com>

表示名は公式に見せかけられますが、実際のドメインが公式と一致するかが重要です。

送信元サーバーIP(メール送信経路:Received/SPF)

- 119.116.127.102

ここに 公式の配信基盤と無関係なIP が含まれる場合、なりすましの可能性が高まります。

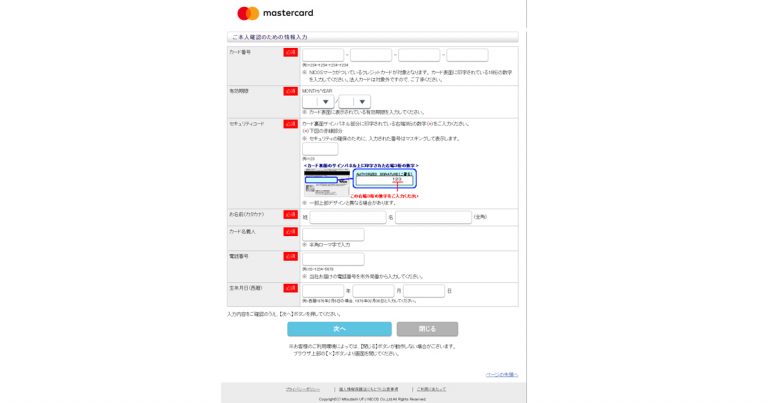

メール内リンクの遷移先を確認します(URL抽出)

hxxps://masterjjezulva[.]com/edqnutym@wjayose.cnhxxps://www[.]mastercard[.]co[.]jp/

※安全のため、この記事ではリンク先へアクセスせず、文字列としてのURLのみ検証対象とします。

リダイレクト解析(入口→最終)

※危険回避のため、URLは hxxp(s)・[.]・[@] で難読化して掲載しています。

入口URL

hxxps://masterjjezulva[.]com/edqnutym@wjayose.cn

最終URL(サーバ観測)

hxxps://masterjjezulva[.]com/edqnutym@wjayose.cn

注記:cURL error 6: Could not resolve host: masterjjezulva.com

入口URL

hxxps://www[.]mastercard[.]co[.]jp/

最終URL(サーバ観測)

hxxps://www[.]mastercard[.]co[.]jp/

遷移先サイトのIP(URLの名前解決)

※ここに出るIPは「メール内リンクのアクセス先サーバ(遷移先)」を示します。

www[.]mastercard[.]co[.]jp→184[.]27[.]17[.]86

IOC(危険指標)一覧

※危険回避のため、IOCは hxxp(s)・[.]・[@] で難読化して掲載しています。

メールアドレス

マスターカード <takahiro_koganei83_fan[@]dyrud[.]com><takahiro_koganei83_fan[@]dyrud[.]com>

URL

hxxps://masterjjezulva[.]com/edqnutym@wjayose.cnhxxps://www[.]mastercard[.]co[.]jp/

送信元サーバーIP(RDAP)

119[.]116[.]127[.]102

TLS証明書の整合性(引用)

※危険回避のため、ドメインは [.] 形式で難読化して掲載しています。

masterjjezulva[.]com

(TLS証明書情報を取得できませんでした)

www[.]mastercard[.]co[.]jp

RDAP証拠(whois相当:引用)

※この証拠が示す意味:登録日が直近・海外レジストラ・NSが無関係などが重なるほど、なりすまし(フィッシング)である蓋然性が上がります。

※以下はRDAPレスポンスから 再現性のある要点 を固定形式で抜粋したものです。

ドメイン

(ドメインのRDAP情報は取得できませんでした)

送信元サーバーIP(RDAP)

総合判断

上記の要素(送信元・送信経路・リンク先・RDAP証拠)を総合すると、フィッシング詐欺の可能性が高いと判断できます。

対処方法

- メール内リンクはクリックしない

- 公式アプリ/ブックマークから直接ログインして状況確認

- ID・パスワードを入力した場合は、直ちにパスワード変更(使い回しも含めて)

- カード情報を入力した場合は、カード会社へ連絡し利用停止・調査

※解析メモ:.emlのSHA-256 = ba626c177a0f86e44f1872e301dbc7f206dbc3dd2fd0aaa7cf8cb1514d73470e

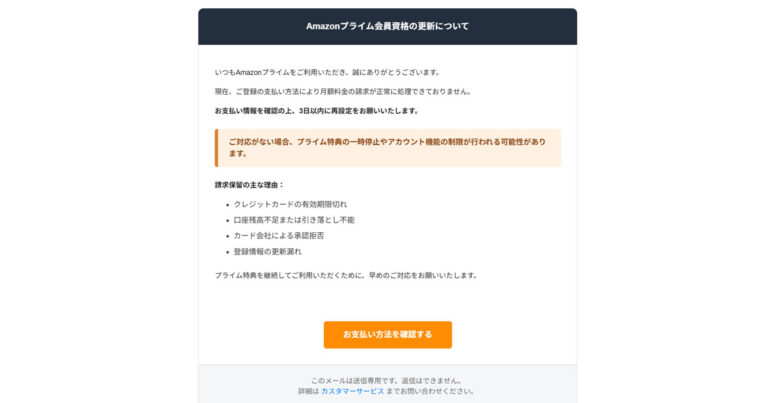

関連記事

カテゴリ:フィッシング

タグ:Mastercard

【検証】Pairsを装ったメール「【Pairs公式】年間感謝祭 特 別プレゼントNo.791889」はフィッシング詐欺か?

【検証】Pairsを装ったメール「【Pairs公式】年間感謝祭 特 別プレゼントNo.791889」はフィッシング詐欺か? AGEST、純国産SBOM管理ツール「SBOM Archi」提供開始 – 国内ニーズに最適化、サイバーセキュリティ強化へ

AGEST、純国産SBOM管理ツール「SBOM Archi」提供開始 – 国内ニーズに最適化、サイバーセキュリティ強化へ