【検証】Pairsを装ったメール「【Pairs公式】年間感謝祭 特 別プレゼントNo.xxxxx」はフィッシング詐欺か?

【検証】Pairsを装ったメール「【Pairs公式】年間感謝祭 特 別プレゼントNo.92197」はフィッシング詐欺か検証する

見出し

- 1 【検証】Pairsを装ったメール「【Pairs公式】年間感謝祭 特 別プレゼントNo.92197」はフィッシング詐欺か検証する

※この記事は、実際に届いたメール(.eml)をもとに、技術的観点から真偽を検証したものです。

受信したメールの概要

- 件名:【Pairs公式】年間感謝祭 特 別プレゼントNo.92197

- 受信日時(ヘッダ):Sun, 04 Jan 2026 16:45:46 +0800

- 表示上の差出人:Pairs サービス運営チーム <helpo@pawmosa.com>

メール本文(原文)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 |

年間感謝祭 特別プレゼント 【Pairs公式】年間感謝祭 特別プレゼント 日頃のご利用に、感謝の気持ちを。 お客様いつもPairsをご利用いただき、誠にありがとうございます。 日頃のご愛顧への感謝として、期間限定の特別キャンペーンをご用意いたしました。 🎉 超簡単!キャンペーン内容 🎉 たったの 2ステップ で、特典を100%お受け取り いただけます。 Pairsにログインする アカウント情報を確認する(約2分) 🎁 あなたが受け取れる「4つの特典」 【特典1:抽選プレゼント】 特賞(1名):最新デジタルデバイス 優秀賞(3名):高性能家電 または 周辺機器 入賞(10名):人気アイテム 参加賞(先着):デジタルギフト ¥2,000分 【特典2:VIPステータス】一定期間、プレミアム機能を無料でご利用いただけます。 【特典3:優先表示】あなたのプロフィールが期間限定で優先的に表示されます。 【特典4:割引クーポン】次回ご利用時に使える ¥3,000分の割引クーポンを進呈。 ❓ なぜ情報確認が必要なのか 安全で信頼できるサービス運営のため、定期的なアカウント情報の確認をお願いしています。 ⚠ 重要:このチャンスは今だけ ⚠ 本キャンペーンは先着限定です。定員に達し次第、終了となります。 今すぐ確認して特典を受け取る ※ ログインIDのみで完了します※ 料金は一切発生しません / 自動更新はありません |

まずは送信元を確認します(From / Return-Path)

- From:Pairs サービス運営チーム <helpo@pawmosa.com>

- Return-Path:<helpo@pawmosa.com>

表示名は公式に見せかけられますが、実際のドメインが公式と一致するかが重要です。

送信元サーバーIP(メール送信経路:Received/SPF)

- 163.44.89.68

ここに 公式の配信基盤と無関係なIP が含まれる場合、なりすましの可能性が高まります。

メール内リンクの遷移先を確認します(URL抽出)

hxxps://weitehli[.]com/PUKAiQNHOP

※安全のため、この記事ではリンク先へアクセスせず、文字列としてのURLのみ検証対象とします。

リダイレクト解析(入口→最終)

※危険回避のため、URLは hxxp(s)・[.]・[@] で難読化して掲載しています。

入口URL

hxxps://weitehli[.]com/PUKAiQNHOP

最終URL(サーバ観測)

hxxps://pairs[.]jpdeakei[.]com/

調査対象候補(最終の一つ前)

hxxps://weitehli[.]com/PUKAiQNHOP

チェーン

hxxps://weitehli[.]com/PUKAiQNHOPhxxps://pairs[.]jpdeakei[.]com/

注記:evasive_redirect_to_safe

遷移先サイトのIP(URLの名前解決)

※ここに出るIPは「メール内リンクのアクセス先サーバ(遷移先)」を示します。

weitehli[.]com→43[.]133[.]200[.]33

IOC(危険指標)一覧

※危険回避のため、IOCは hxxp(s)・[.]・[@] で難読化して掲載しています。

メールアドレス

Pairs サービス運営チーム <helpo[@]pawmosa[.]com><helpo[@]pawmosa[.]com>

URL

hxxps://weitehli[.]com/PUKAiQNHOP

送信元サーバーIP(RDAP)

163[.]44[.]89[.]68

TLS証明書の整合性(引用)

※危険回避のため、ドメインは [.] 形式で難読化して掲載しています。

weitehli[.]com

RDAP証拠(whois相当:引用)

※この証拠が示す意味:登録日が直近・海外レジストラ・NSが無関係などが重なるほど、なりすまし(フィッシング)である蓋然性が上がります。

※以下はRDAPレスポンスから 再現性のある要点 を固定形式で抜粋したものです。

ドメイン

送信元サーバーIP(RDAP)

(IPのRDAP情報は取得できませんでした)

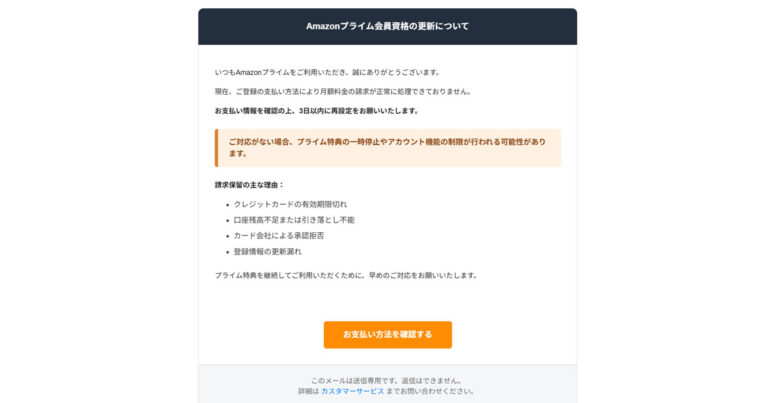

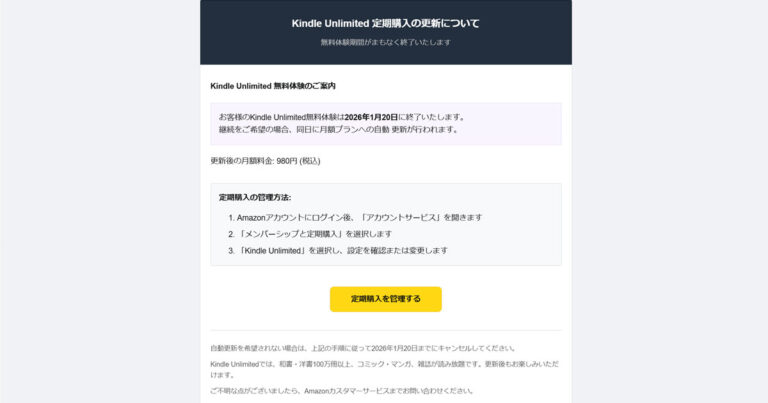

実際の画面(スクリーンショット)

総合判断

上記の要素(送信元・送信経路・リンク先・RDAP証拠)を総合すると、フィッシング詐欺の可能性が高いと判断できます。

対処方法

- メール内リンクはクリックしない

- 公式アプリ/ブックマークから直接ログインして状況確認

- ID・パスワードを入力した場合は、直ちにパスワード変更(使い回しも含めて)

- カード情報を入力した場合は、カード会社へ連絡し利用停止・調査

※解析メモ:.emlのSHA-256 = ec5971ba08faf89b68b95ffb801319f8adaa0e83711dc3e1ea9d295a670de4db

生成AI時代の偽情報対策に光明か、能動的プレバンキングで「見抜く力」向上 Classroom Adventureが総務省事業で中間成果

生成AI時代の偽情報対策に光明か、能動的プレバンキングで「見抜く力」向上 Classroom Adventureが総務省事業で中間成果 【検証】Pairsを装ったメール「【Pairs公式】年間感謝祭 特 別プレゼントNo.791889」はフィッシング詐欺か?

【検証】Pairsを装ったメール「【Pairs公式】年間感謝祭 特 別プレゼントNo.791889」はフィッシング詐欺か?