【週間まとめ】2026年1月第4週のサイバーセキュリティニュース CEO詐欺とサプライチェーン攻撃に警戒

2026年1月19日から1月25日までの1週間に報道されたサイバーセキュリティインシデントをまとめた。今週は、警察庁・警視庁が相次いでニセ社長詐欺(CEO詐欺)への警告を発し、口座残高写真撮影を要求する新手口が明らかになった。また、ジモティーで外部プログラム経由のサプライチェーン攻撃により約11万6千件のデータにアクセスされる事案が発生した。さらに、IIJが7-Zipの非公式サイトによるマルウェア配布を警告するなど、企業を狙った多様な攻撃が確認された。全体として、企業の脆弱性を突いた計画的な攻撃への警戒が必要な状況となっている。

今週の傾向

見出し

第一に、警察庁・警視庁が同時期にニセ社長詐欺(CEO詐欺)への警告を発した。特に警察庁は「LINEグループ作成」「口座残高写真撮影」「送金指示」の3段階手口を明示し、実際の被害も発生していることを公表した。企業の資金状況を事前に把握する新たな手口が確認され、全国的に被害が拡大している可能性がある。

第二に、サプライチェーン攻撃が深刻化している。ジモティーでは、自動ビルド環境で利用していた外部プログラムに不正なコードが混入し、約11万6千件のデータにアクセスされる事案が発生した。開発環境への攻撃は、本番環境とは分離されていたため被害は限定的だったが、外部依存の リスクが浮き彫りとなった。

第三に、IIJが7-Zipの非公式サイトによるマルウェア配布を警告した。検索エンジンで上位表示される非公式サイトが、正規のインストーラに加えてVPN機能を持つマルウェアを仕込んだインストーラを配布していることが判明した。ソフトウェアのダウンロード元確認の重要性が再認識された。

第四に、今週報告されたインシデントはいずれも企業や組織を標的としたものであり、個人を狙った攻撃は報告されていない。CEO詐欺、サプライチェーン攻撃、マルウェア配布のいずれも、企業のセキュリティ体制や従業員の意識が攻撃の成否を左右する状況となっている。

インシデント種別統計

| 攻撃種別 | 件数 | 主な事例 |

|---|---|---|

| フィッシング詐欺・なりすまし | 2件 | 警察庁・警視庁のCEO詐欺警告 |

| サプライチェーン攻撃 | 1件 | ジモティー |

| マルウェア配布 | 1件 | 7-Zip非公式サイト(IIJ警告) |

| ランサムウェア攻撃 | 1件 | トンボ飲料 |

業種別統計

| 業種 | 件数 | 主な組織 |

|---|---|---|

| 行政・警察 | 2件 | 警察庁、警視庁 |

| IT・ソフトウェア | 2件 | ジモティー、IIJ(注意喚起) |

| 食品・飲料 | 1件 | トンボ飲料 |

フィッシング詐欺・なりすまし

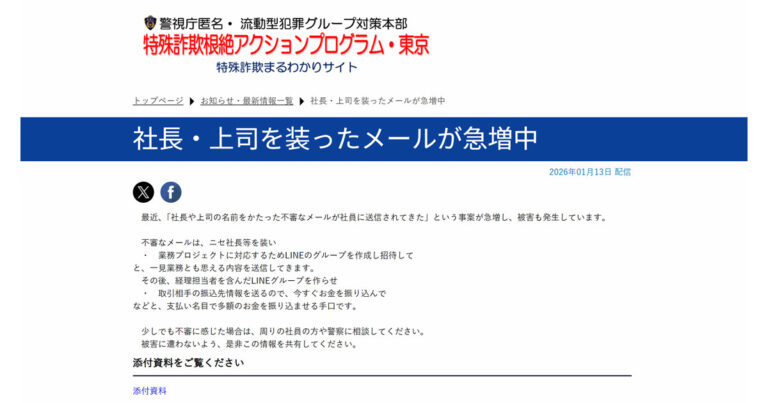

警察庁・警視庁がニセ社長詐欺(CEO詐欺)に警告 口座残高写真撮影を要求する新手口

警察庁は1月、ニセ社長詐欺(CEO詐欺)への注意喚起を行い、口座残高の写真撮影を要求する新手口を明示した。警察庁が公開した注意喚起ポスターでは、詐欺の手口を3段階で示している。第1段階は「新プロジェクトのためLINEグループを作ってQRコードを送って」というメール、第2段階では「会社の口座の残高を確認し、写真を撮って送って」と要求、第3段階で「今日中に振込をお願いします」と送金を指示する流れだ。

警視庁も同時期に同様の警告を発し、社長を装って「LINEグループ作成」から送金指示に至る手口を公表した。実際の被害も発生しているという。従来の送金指示に加えて「口座残高の写真撮影」を要求する点が特徴的で、これは企業の資金状況を把握し、送金可能な金額を見極めるための巧妙な手法だ。

漏えい状況:-|影響範囲:企業|ステータス:注意喚起

→ 警察庁が「ニセ社長詐欺」に警告 口座残高写真撮影を要求する新手口も

→ 警視庁がニセ社長詐欺(CEO詐欺)に警告 社長装い「LINEグループ作成」から送金指示 被害も発生(CCSI記事)

一次ソース: 警察庁広報(@NPA_KOHO)投稿(2026年1月)

サプライチェーン攻撃

ジモティー 外部プログラムに不正コード混入 約11万6千件のデータにアクセス

地域情報サイト「ジモティー」を運営する株式会社ジモティー(東京都品川区)は20日、2025年11月26日に検知した社内開発環境への不正アクセスに関する調査結果を公表した。自動ビルド環境で利用していた外部プログラムに不正なコードが混入したことが原因で、カテゴリー別問合せ実績の有無約11万6千件と従業員等の氏名・メールアドレス101名分が外部からアクセスされたことを確認したという。

同社によると、2025年11月26日夕刻、同社が提供するサービスの本番環境とは論理的に分離された社内開発環境の一部において、不正アクセスの兆候を検知した。検知後、直ちにアクセス遮断および当該環境の隔離措置を講じるとともに、原因および影響範囲の特定に向けた詳細な調査を進めてきたという。

調査の結果、本件は自動ビルド環境で利用していた外部プログラムに、不正なコードが混入したことに起因するものと判明した。これにより、当該環境内に保存されていた個人情報の一部が外部からアクセス可能な状態となり、実際に不正なアクセスが行われた事実を確認したという。

外部から実際にアクセスされた個人情報は、カテゴリー別問合せ実績の有無11万5674件と、従業員等の氏名・メールアドレス101名分だ。カテゴリー別問合せ実績の有無は、同社運営サービス「ジモティー」における売買の各カテゴリへの問合せ実績があるか否かを示すフラグ情報で、具体的な問い合わせ内容や日時等は含まれないという。本番環境とは論理的に分離された開発環境への攻撃で、サービス運営に問題はない。同社は個人情報保護委員会への報告を完了し、再発防止策として外部プログラムの導入プロセスの安全化などを実施している。

漏えい状況:確認|影響範囲:個人・企業|ステータス:最終報告

→ ジモティー 外部プログラムに不正コード混入 約11万6千件のデータにアクセス

一次ソース: 弊社利用システムへの不正アクセスに関する調査結果のご報告(株式会社ジモティー公式、2026年1月20日)

マルウェア配布・注意喚起

IIJが警告 7-Zip非公式サイトが不正インストーラ配布 VPN機能持つマルウェア仕込む

インターネットイニシアティブ(IIJ)のセキュリティオペレーションセンター(SOC)は22日、圧縮・解凍ソフト「7-Zip」の非公式Webサイトが2026年1月から不審なファイルを展開するインストーラを配布していると注意喚起した。同サイト(7zip.com)は検索エンジンで上位に表示されるため、誤ってダウンロードするケースが多いという。公式サイトは7-zip.orgだ。

不正なインストーラは正規の7-Zipをインストールする一方で、VPN機能を持つ不審なプログラム「hero.exe」をC:\Windows\SysWOW64\heroにインストールし、システム権限で自動起動するサービス「Helper Service」として登録する。このマルウェアはVPN機能を持ち、リモートアクセスやデータ窃取に悪用される可能性があるという。

IIJのSOCでは複数の顧客環境で当該ファイルの実行を確認しており、速報として公表した。当該Webサイトからのリンク先は、以前は正式な7-Zipのインストーラであったとの情報があるという。しかし2026年1月のある時にWindows x64版・x86版のリンクのみダウンロード先がupdate.7zip.cloudに変更されており、現在は不審なファイルを端末上に展開するものとなっているという。

IIJは、7-Zipをダウンロードする際は必ず公式サイト(https://www.7-zip.org/)からダウンロードするよう呼びかけている。また、既に非公式サイトからダウンロードしてインストールした場合は、C:\Windows\SysWOW64\heroフォルダの存在を確認し、存在する場合は専門家に相談するよう推奨している。

漏えい状況:-|影響範囲:-|ステータス:注意喚起

→ IIJが警告 7-Zip非公式サイトが不正インストーラ配布 VPN機能持つマルウェア仕込む

一次ソース: 非公式7-Zip Webサイトにて公開されているインストーラによる不審なファイルの展開(IIJ wizSafe Security Signal公式、2026年1月22日)

ランサムウェア攻撃

トンボ飲料 ランサムウェア攻撃で取引先口座情報流出か 業務に影響なし

飲料メーカーの株式会社トンボ飲料(富山県富山市)は22日、ランサムウェア攻撃を受けたと発表した。詳細は調査中だが、業務への影響は出ていないという。一部の取引先口座情報が流出した可能性があるとしている。同社はシャンメリーなどの清涼飲料や健康・美容飲料の製造・販売を手がける企業だ。

漏えい状況:可能性あり|影響範囲:企業|ステータス:調査中

→ トンボ飲料 ランサムウェア攻撃で取引先口座情報流出か 業務に影響なし(CCSI記事)

今週の注目トピック

CEO詐欺の新手口「口座残高写真撮影」の巧妙さ

警察庁が公表したニセ社長詐欺(CEO詐欺)の新手口は、従来の送金指示に加えて「口座残高の写真撮影」を要求する点が特徴的だ。これは企業の資金状況を把握し、送金可能な金額を見極めるための巧妙な手法だという。

手口は3段階に分かれる。第1段階で「LINEグループ作成」を指示してコミュニケーションチャネルを確保し、第2段階で「口座残高写真撮影」により資金状況を把握、第3段階で「今日中に振込」と緊急性を演出して送金を指示する流れだ。警察庁・警視庁が同時期に警告を発したことから、全国的に被害が拡大している可能性がある。この手口は、単なる送金指示ではなく、事前の情報収集により成功率を高める計画的な詐欺といえる。

サプライチェーン攻撃の進化と対策

ジモティーの事案は、外部プログラムを経由したサプライチェーン攻撃の典型例だ。自動ビルド環境で使用される外部ライブラリやツールに不正なコードを仕込むことで、それを利用する企業のシステムに侵入する手口が近年増加している。

幸いにも本件は開発環境への攻撃で、本番環境とは論理的に分離されていたため、サービス運営に問題は出なかった。しかし、約11万6千件のデータにアクセスされた事実は、外部依存のリスクを示している。企業は外部プログラムの導入プロセスの安全化、実行権限の最小化、開発環境と本番環境の分離徹底などの対策が求められる。

非公式サイトによるマルウェア配布の巧妙化

7-Zipの非公式サイトによるマルウェア配布は、ソフトウェア供給チェーン攻撃の一種といえる。攻撃者は検索エンジン最適化(SEO)により非公式サイトを上位表示させ、ユーザーを誘導した。

巧妙な点は、正規の7-Zipを実際にインストールすることで、ユーザーに異常を気づかせないことだ。同時にVPN機能を持つマルウェアをシステム権限でインストールすることで、リモートアクセスやデータ窃取の準備を整える。IIJが複数の顧客環境で実行を確認していることから、一定数の被害が発生している可能性がある。この事案は、ソフトウェアのダウンロード元確認の重要性を再認識させる。

企業を標的とした攻撃の集中

今週報告されたインシデントはいずれも企業や組織を標的としたものであり、個人を狙った攻撃は報告されていない。CEO詐欺は企業の送金権限を持つ従業員を標的とし、サプライチェーン攻撃は開発環境を狙い、7-Zipマルウェアは企業のIT環境に侵入する。

これらの攻撃は、企業のセキュリティ体制や従業員の意識が攻撃の成否を左右する。CEO詐欺は従業員教育と送金ルールの厳格化で防げる可能性があり、サプライチェーン攻撃は外部依存の管理強化で検知できる可能性がある。7-Zipマルウェアはソフトウェア調達の一元管理で防げる可能性がある。企業全体でのセキュリティ意識向上と、技術的対策の両面からのアプローチが求められる。

今週の対策ポイント

第一に、社内の送金ルールを厳格化し、CEO詐欺への対策を講じることだ。社長や経営陣からの送金指示は、たとえLINEやメールであっても、必ず電話や対面など別の手段で確認する。特に「口座残高の写真撮影」を求められた場合は詐欺を疑うべきだ。また、LINEグループ作成の指示や、緊急性を強調する送金依頼には警戒が必要だ。

第二に、外部プログラムやライブラリの導入プロセスを安全化することだ。ジモティーの事案のように、自動ビルド環境で使用する外部プログラムに不正なコードが混入するリスクがある。導入前のセキュリティ審査、実行権限の最小化、定期的な脆弱性スキャンなどが重要だ。また、開発環境と本番環境は論理的に分離し、開発環境からの情報流出を最小限に抑える設計が必要だ。

第三に、ソフトウェアのダウンロードは必ず公式サイトから行うことだ。7-Zipの事例のように、非公式サイトが検索エンジンで上位表示されることがある。URLを確認し、公式サイトをブックマークしてそこからアクセスする習慣をつける。企業ではダウンロード元の制限や、ソフトウェア調達の一元管理を検討すべきだ。

第四に、従業員へのセキュリティ教育を継続的に実施することだ。CEO詐欺の手口、サプライチェーン攻撃のリスク、安全なソフトウェアダウンロード方法など、具体的な事例を用いた教育が効果的だ。特に送金権限を持つ従業員や、開発環境を管理する担当者、ITシステムを管理する担当者には重点的な教育が必要だ。

第五に、インシデント検知体制を強化することだ。ジモティーは11月26日に不正アクセスを検知し、直ちにアクセス遮断と隔離措置を講じた。早期検知と迅速な初動対応が被害の拡大を防いだ。ログ監視、異常検知システム、インシデント対応手順の整備などが重要だ。

来週への注目点

CEO詐欺の新手口は、警察庁・警視庁が同時期に警告を発したことから、今後も全国的に被害が拡大する可能性がある。企業の送金ルール見直しと従業員教育の強化が急務だ。特に年度末を控え、予算執行や取引先への支払いが増える時期であり、攻撃者がこの時期を狙う可能性がある。

ジモティーのサプライチェーン攻撃は、同様の手口が他の企業でも発生する可能性がある。特に自動ビルド環境や CI/CDパイプラインで外部プログラムを使用している企業は、導入プロセスの見直しと監視強化が求められる。

7-Zipの非公式サイト問題は、IIJの警告により認知度が高まったが、既に非公式サイトからダウンロードしたユーザーの対応が課題となる。企業のIT部門は、社内端末でのマルウェア感染確認と除去作業を実施する必要がある。

トンボ飲料のランサムウェア攻撃は、詳細な調査結果の公表が待たれる。取引先口座情報の流出範囲や、攻撃の手法、復旧状況などの続報に注目が集まる。

集計ルール(メソドロジー)

集計対象:2026年1月19日~1月25日にCCSIで掲載したセキュリティニュース記事

1件の定義:同一組織・同一事案は第1報/続報を「1件」に統合。警察庁と警視庁のニセ社長詐欺警告は別組織のため2件としてカウント。ジモティーは12月5日第1報、1月20日最終報告だが1件としてカウント。

分類基準:攻撃種別が重複する場合は主因で分類。CEO詐欺は「フィッシング詐欺・なりすまし」に分類。ジモティーの外部プログラム経由の攻撃は「サプライチェーン攻撃」に分類。7-Zipの事案は「マルウェア配布」に分類。トンボ飲料は「ランサムウェア攻撃」に分類。

不明点の扱い:流出範囲や件数が「調査中」のものは統計には含めるが、ステータスを「調査中」と明記。トンボ飲料は詳細調査中のため「調査中」とした。

業種分類:主要事業または被害を受けた部門で分類。ジモティーはIT・ソフトウェアに分類。IIJは注意喚起を行った主体としてIT・ソフトウェアに分類。警察庁・警視庁は行政・警察に分類。トンボ飲料は食品・飲料に分類。

※本まとめは、2026年1月19日~1月25日にCCSIで報道されたセキュリティニュースを基に作成しています。

関連記事

カテゴリ:セキュリティニュース

タグ:週間まとめ

ミツイワ、シスコ新パートナー制度で「Preferred Networking/Security Partner」認定取得

ミツイワ、シスコ新パートナー制度で「Preferred Networking/Security Partner」認定取得 中堅・中小企業にVPNセキュリティ強化策、多要素認証とID管理を標準搭載した新サービス「BM X Type M Security plus」登場

中堅・中小企業にVPNセキュリティ強化策、多要素認証とID管理を標準搭載した新サービス「BM X Type M Security plus」登場