チェック・ポイント・リサーチ、次世代セキュリティ運用に「エクスポージャー管理」の重要性を提言

チェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門であるチェック・ポイント・リサーチ(CPR)は、従来の可視性重視のセキュリティ運用ではリスクが放置される問題に着目し、次世代セキュリティ運用の基盤としてエクスポージャー管理の重要性を提言しました。多くの組織がリスクを認識しつつも、迅速な対応に課題を抱えている現状を指摘し、継続的なエクスポージャー管理への転換を促しています。

従来のセキュリティ運用における課題

見出し

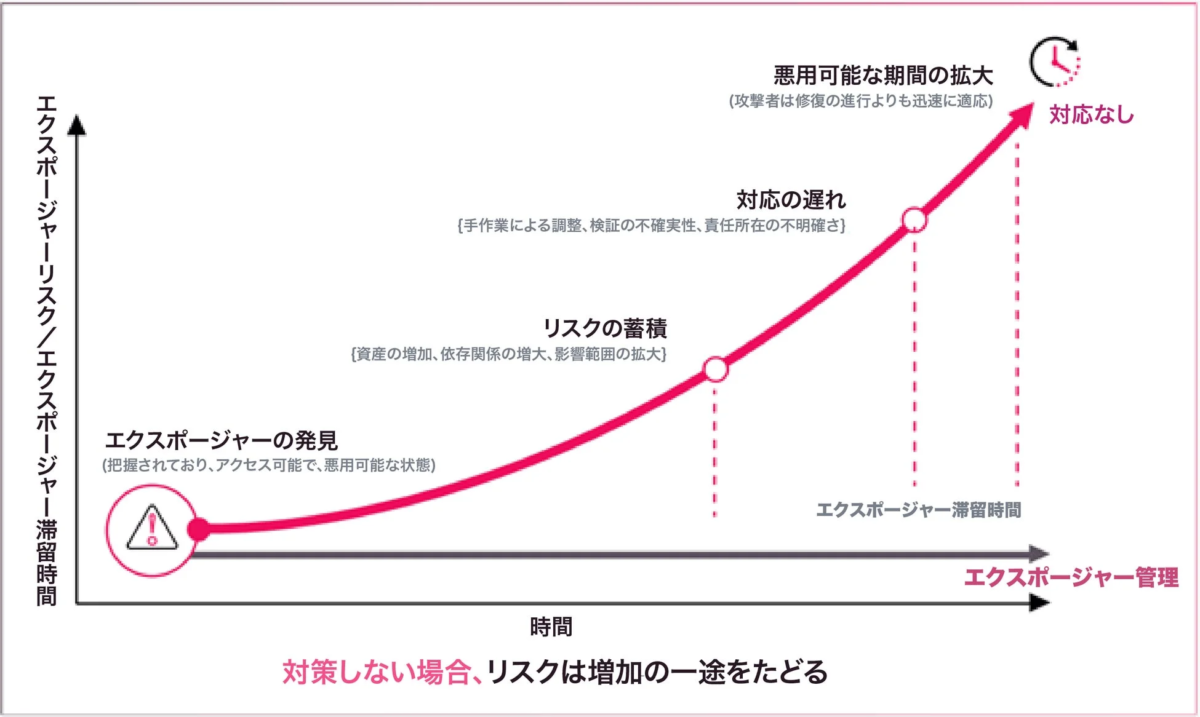

多くの組織では、セキュリティリスクを認識しながらも、その気づきを行動に移すまでに時間を要しています。この遅れが「エクスポージャー滞留時間」を長引かせ、理論上のリスクが実際のインシデントに発展する可能性を高めています。

エクスポージャーが発見されてから対応が完了するまでの間にも、環境の変化、依存関係の増大、攻撃者の迅速な適応によって、修復ワークフローは後れを取りがちです。手作業での調整、責任の所在の不明確さ、業務中断への懸念などが、既知のエクスポージャーが悪用可能な状態であることを示す期間を拡大させていると指摘されています。

可視性の罠と管理の不在

多くのセキュリティチームは膨大なセキュリティデータに囲まれていますが、それを具体的な成果につなげられていません。各部門が個別にワークフローの最適化を進める一方で、エクスポージャーライフサイクル全体を管理する主体が存在せず、結果としてリスクが放置される状態に陥っています。

エクスポージャー管理は、可視化だけではリスクが減少しないという現実を認識することから始まります。例えば、脆弱性スキャナーは何千もの検出結果を生成するものの、そのすべてが組織にとって喫緊の脅威であるとは限りません。また、脅威インテリジェンスフィードはグローバルな攻撃キャンペーンを強調しますが、自組織との関連性に乏しい場合もあります。

CTEM導入の広がり

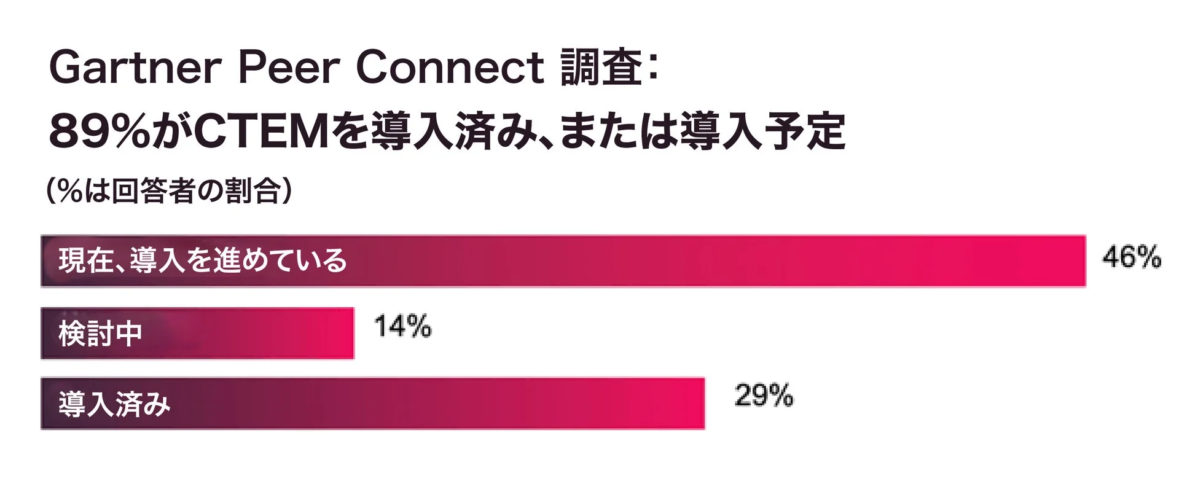

多くの組織がエクスポージャー管理に喫緊の必要性を感じていることが、調査結果からも明らかになっています。米国の調査会社ガートナーの調査によると、約89%の組織が継続的脅威エクスポージャー管理(CTEM)プログラムをすでに導入済み、または導入を検討していると報告されています。これは、従来のエクスポージャー管理の手法が、現在のサイバー脅威の規模にそぐわないという認識が広がっていることを示唆しています。

同調査では、平均して約45種類のサイバーセキュリティツールを使用している組織が多い一方で、多くの組織が検出結果を相関させ、実用的なインテリジェンスへと結びつけることに苦心している実態も浮き彫りになっています。CTEMプログラムに基づいて優先順位を決定する組織は、侵害を受ける可能性が約3分の1に低減されるという結果も出ています。

エクスポージャー管理の意義と重要性

エクスポージャー管理は、単なるツールのカテゴリーや脆弱性管理の別名ではありません。組織が侵害される可能性を、積極的かつ継続的に低減していくための運用モデルと位置づけられています。これにより、修復への考え方を根本から変える必要が生じます。

エクスポージャー管理が特に重要とされる理由は以下の3点です。

- 変化が著しい攻撃対象領域: クラウドワークロードの出現と消失、SaaSの導入、IDや権限の増加、外部資産の拡大などにより、静的な資産管理では追いつかない状況です。結果として、セキュリティ制御に設定ミスが生じやすくなっています。

- リスク評価システムよりも迅速な攻撃者: 脆弱性は数日、あるいは数時間のうちに悪用可能な状態になることがあります。CVSSスコアや単発スキャンでは攻撃者の実際の行動に追いつけず、深刻度の評価と実際のリスクが必ずしも一致しません。

- ボトルネックとなる修復: 復旧遅延の主な原因は、そのエクスポージャーが実際に悪用可能か、修正が業務に支障をきたすか、あるいはすでに代替的なコントロールが存在するかといった不確実性にあります。確信が持てないことでチームはためらい、その間に攻撃者は活動を進める可能性があります。

エクスポージャー管理サイクル

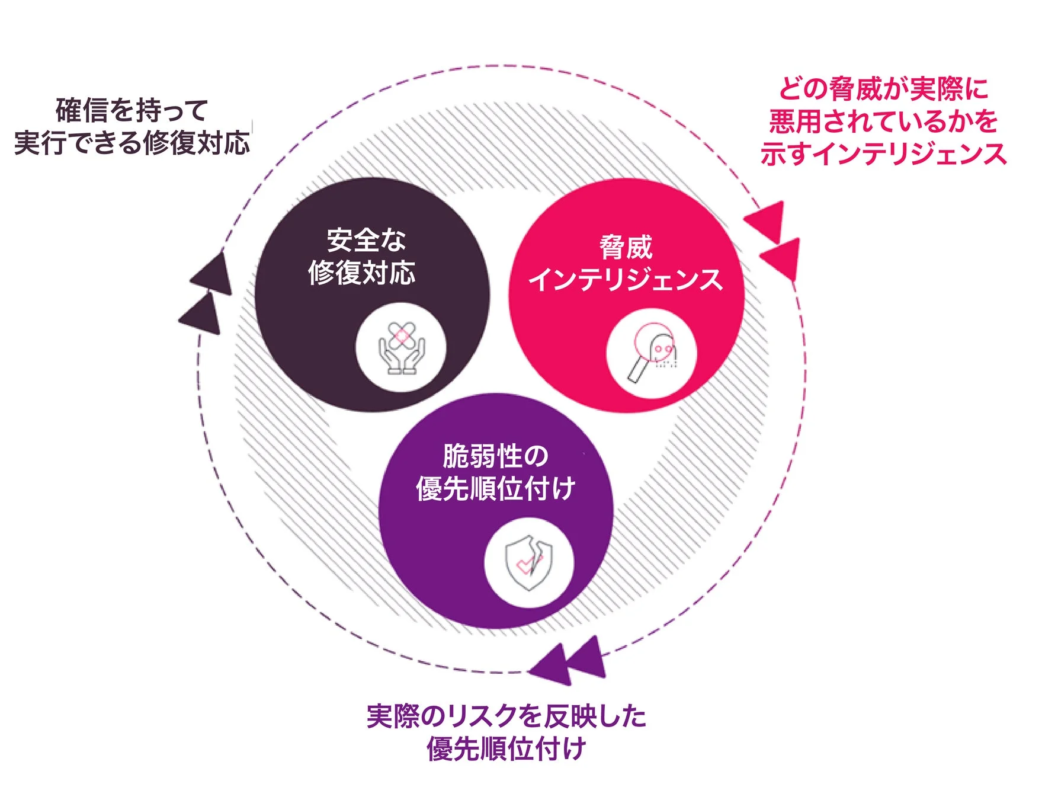

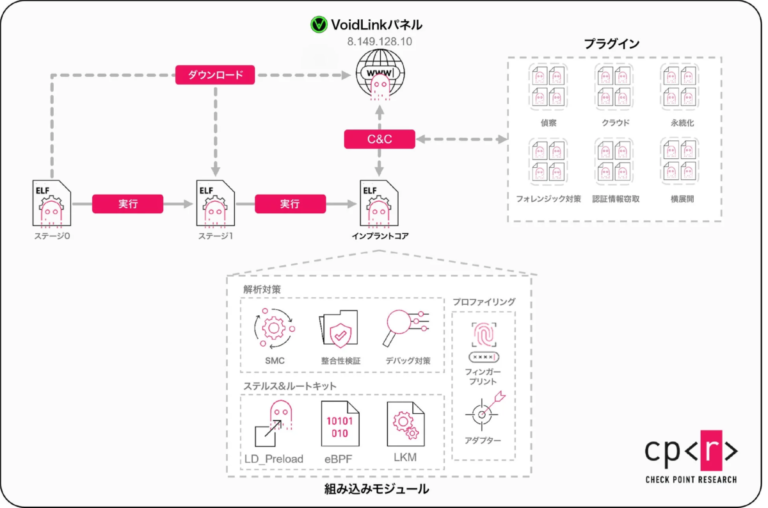

効果的なエクスポージャー管理は、「脅威インテリジェンス → 脆弱性の優先順位付け → 安全な修復対応」という循環的なプロセスに従って実施されます。

-

攻撃者視点の脅威インテリジェンス: エクスポージャー管理は、どのような脆弱性があるかを把握するだけでなく、現在進行中の攻撃キャンペーンや悪用手法、漏えいした認証情報、フィッシングインフラ、ブランドへのなりすましなど、攻撃者の行動を通じて彼らがどこに注力しているかを理解します。これにより、行動指針を示すインテリジェンスが得られます。

-

実際のリスクに基づく優先順位付け: すべてのエクスポージャーが同等に重要というわけではありません。実環境での悪用可能性、外部・内部からの到達可能性、既存のセキュリティ対策、影響を受ける資産のビジネス重要性といった複数の要素を総合的に評価することで、真の優先順位が明らかになり、修復対応を先回り型の行動リストへと絞り込むことが可能になります。

-

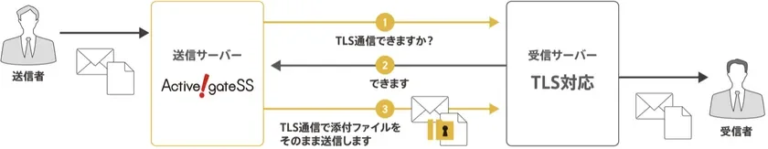

事業を損なわない修復対応: 修復措置は、適用前に既存の制御や運用上の制約に照らして検証される必要があります。パッチ適用や手作業の調整のみに依存せず、変更が事前に検証され、既存のセキュリティ制御を通じて実施されることで、ダウンタイムや誤検知、運用リスクを抑えながらエクスポージャー滞留時間を短縮できるとしています。

チェック・ポイント・リサーチは、このエクスポージャー管理に関する詳細なレポートを公開しており、こちらから閲覧できます。

チェック・ポイント・ソフトウェア・テクノロジーズについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、AIを駆使したサイバーセキュリティソリューションを通じて、世界各国の約10万を超える組織を保護しています。同社のInfinity Platformは、防止優先のアプローチで業界最高レベルのセキュリティ効果を実現し、リスク削減に貢献しています。日本法人であるチェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日に設立され、東京都港区に拠点を置いています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントの脅威インテリジェンス部門であり、最新のサイバー脅威インテリジェンス情報を提供しています。世界中のサイバー攻撃に関するデータを収集・分析し、自社製品の保護機能開発に携わっています。同チームは100人以上のアナリストや研究者で構成され、セキュリティベンダー、捜査当局、各CERT組織と協力しながらサイバーセキュリティ対策に取り組んでいます。詳細はブログやXで確認できます。

ソース元: Why Exposure Management is Becoming a Security Imperative

URL: https://blog.checkpoint.com/security/why-exposure-management-is-becoming-a-security-imperative/

関連記事

カテゴリ:企業動向

タグ:

パッケージショップJP運営の山元紙包装社 約4千件の個人情報漏洩か カード情報約1400件も

パッケージショップJP運営の山元紙包装社 約4千件の個人情報漏洩か カード情報約1400件も