長期休暇が生むセキュリティリスク、体制整備と事前対策が被害防止の鍵に

年末年始やゴールデンウイークなど長期休暇期間は、企業や組織にとってサイバーセキュリティ上の重大な脅威となり得る。システム管理者の不在や監視体制の手薄さが狙われやすく、インシデント発生時の対応遅延が深刻な被害を招く恐れがある。独立行政法人情報処理推進機構(IPA)が公開する対策指針によれば、休暇前、休暇中、休暇明けの各段階で適切な対策を講じることで、リスクを大幅に低減できるという。

長期休暇期間中は、平常時とは異なる特殊な状況が生じる。多くの企業では、システム管理者やセキュリティ担当者が長期間不在となり、通常であれば即座に対応できるインシデントも、発見の遅れや初動対応の遅延により、被害が拡大する危険性が高まる。過去には、長期休暇中やその前後に発生したサイバー攻撃により、深刻な被害を受けた事例が複数報告されている。

象徴的な事例として、2017年5月12日に世界規模で発生したランサムウェア「WannaCry」による攻撃が挙げられる。この攻撃は、ゴールデンウィーク明けのタイミングで猛威を振るい、150か国以上、約23万台のコンピュータに感染した。日本国内でも、日立製作所が5月12日深夜に社内システムの不具合を検知し、業務システムサーバーや生産管理システムなど多岐にわたる被害を受け、復旧までに5日を要した。

この攻撃が特に深刻だったのは、マイクロソフトが脆弱性に対する修正パッチを2017年3月14日の時点で公開していたにもかかわらず、多くの組織がこれを適用していなかったことだ。長期休暇前の対策が不十分であったこと、そして休暇明けの確認作業が遅れたことが、被害拡大の一因となった。イギリスでは国民保健サービス(NHS)の病院がシステムダウンに見舞われ、救急搬送の受け入れを拒否して他の病院に転送せざるを得ない事態も発生している。

また、2020年6月には国内大手自動車メーカーのホンダが大規模なランサムウェア攻撃を受け、国内外の工場で生産システムが停止した。世界30か所の工場のうち約3割が一時的に操業を停止する事態となり、テレワーク環境が拡大する中でのセキュリティ脆弱性が狙われた事例として注目された。

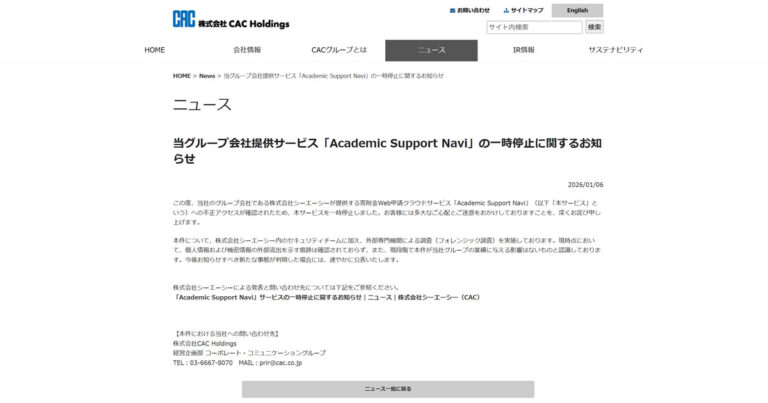

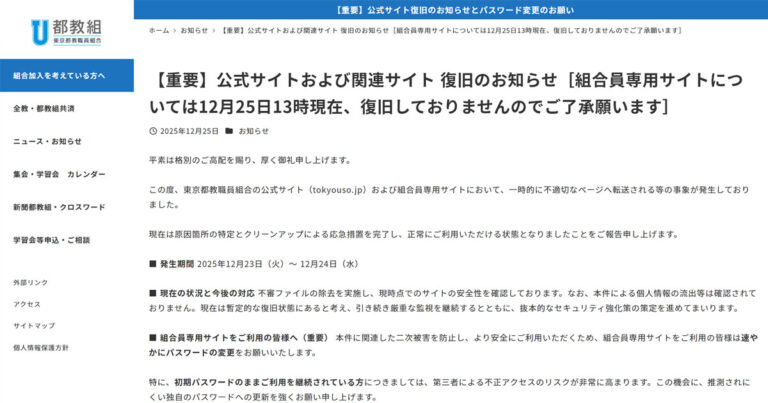

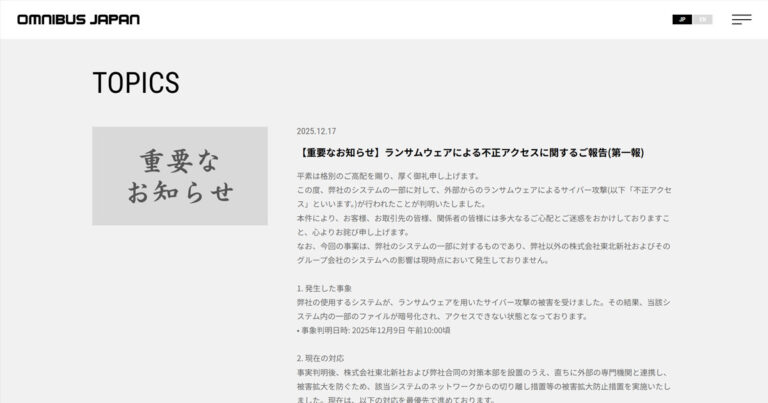

より最近の事例では、デジタルデータソリューション(東京都港区)が2024年12月に公表した調査によると、従業員約400名の製造業が年末年始の長期休暇中にランサムウェアに感染し、脅迫文が大量にプリントアウトされる被害に遭った。同社はバックアップからデータを復旧し、通常通り業務を再開したが、後に捜査機関から「企業のサーバから抜き取ったと思われる情報が、ダークウェブに公開されている」との連絡を受けた。フォレンジック調査の結果、攻撃者は1か月以上前から侵入しており、長期休暇中に攻撃の最終段階を実行していたことが判明した。

同調査によれば、年末年始の長期休暇前後には、サイバー攻撃が通常時の2倍以上に増加するというデータも示されている。攻撃者は、対象組織の休暇スケジュールを事前に調査し、監視体制が手薄になるタイミングを狙って攻撃を仕掛けてくる。長期休暇中は、通常であれば即座に検知される不審な活動も見逃されやすく、攻撃者にとっては権限昇格やデータ窃取などの目立たない活動を進める絶好の機会となる。

こうした事態を未然に防ぐため、IPAは企業や組織の管理者、利用者、さらには個人に対し、長期休暇前、休暇中、休暇明けのそれぞれの段階で実施すべき具体的なセキュリティ対策を示している。これらの対策は、サイバー攻撃の脅威が年々高度化する中で、企業の事業継続性を確保し、個人の情報資産を守るための基本的かつ不可欠な取り組みといえる。

緊急連絡体制の確認が最優先課題

見出し

- 1 緊急連絡体制の確認が最優先課題

- 2 ネットワーク接続ルールの遵守が感染拡大を防ぐ

- 3 使用しない機器の電源遮断が攻撃対象を減らす

- 4 休暇明けの修正プログラム適用が脆弱性対策の要

- 5 セキュリティソフトの定義ファイル更新が感染防止の第一歩

- 6 各種ログの精査で不審なアクセスを早期検知

- 7 利用者に求められる機器・データの持ち出し管理

- 8 持ち出し機器のウイルスチェックが組織内感染を防ぐ

- 9 溜まったメールに潜む脅威、不審なメールへの警戒を

- 10 SNS投稿が招く不在情報の漏えいリスク

- 11 偽のセキュリティ警告、冷静な判断が被害を防ぐ

- 12 メール・SMS・SNSに潜む脅威、多様化する攻撃経路

- 13 個人も怠れない休暇明けの修正プログラムと定義ファイル更新

- 14 事前準備と休暇明け確認が業務継続を守る

- 15 情報源

企業や組織の管理者が最初に着手すべきは、緊急連絡体制の確認だ。不測の事態が発生した際、委託先企業を含めた連絡フローが現在の組織体制に沿っているか、各担当者の電話番号に変更がないかを精査する必要がある。連絡体制の不備が判明すれば、インシデント発生時に初動が遅れ、被害が拡大する危険性が高まる。

特に注意すべきは、組織の人事異動や担当者の変更が反映されているかどうかだ。春の人事異動後に初めて迎える長期休暇や、年末年始の異動後に迎えるゴールデンウイークなどでは、連絡先リストが更新されていないケースが散見される。また、委託先企業の担当者が変更されている場合もあり、事前の確認を怠れば、緊急時に連絡が取れない事態に陥る。

連絡体制の確認では、単に電話番号やメールアドレスを確認するだけでなく、対応手順や判断基準についても再確認しておくことが重要だ。どのような事象が発生した場合に、誰に連絡し、どのような判断を仰ぐのか。エスカレーションのルートは明確か。こうした点を事前に整理しておくことで、いざという時の迅速な対応が可能となる。

さらに、長期休暇中に対応可能な担当者を事前に決めておくことも有効だ。全員が休暇を取得する場合でも、緊急時の一次対応者を輪番で決めておくなど、最低限の連絡体制を維持しておくことが望ましい。

ネットワーク接続ルールの遵守が感染拡大を防ぐ

加えて、社内ネットワークへの機器接続ルールの再確認も欠かせない。長期休暇中にメンテナンス作業などで機器を接続する予定がある場合、ウイルス感染した機器や外部記憶媒体がネットワーク内にウイルスを拡散させる事態を防ぐため、接続ルールの遵守が求められる。

過去には、メンテナンス作業のために持ち込まれた外部機器がマルウェアに感染しており、社内ネットワークに接続した瞬間に感染が拡大したという事例が報告されている。特に、長期休暇中は管理者の監視が行き届かないため、こうした感染に気づくのが遅れ、被害が甚大化するリスクが高い。

機器接続ルールには、通常、事前のウイルスチェックの実施や、セグメント分離された検証環境での事前テストなどが含まれる。これらのルールを遵守することで、万が一持ち込まれた機器に問題があった場合でも、被害を最小限に抑えることができる。また、外部記憶媒体についても、業務用として管理されたものに限定し、個人所有の媒体の使用を禁止するなどの措置が有効だ。

長期休暇前には、これらのルールを担当者全員で再確認し、遵守することを徹底する必要がある。特に、委託先の作業員など、社外の関係者が作業を行う場合には、事前にルールを共有し、理解を得ておくことが重要だ。

使用しない機器の電源遮断が攻撃対象を減らす

長期休暇中に使用しないサーバやパソコンなどの機器は、電源を切ることが推奨される。稼働したまま放置された機器は、サイバー攻撃の標的となりやすく、脆弱性を突かれるリスクが高まる。電源を遮断することで、攻撃対象を減らし、不正アクセスの機会を最小限に抑えることができる。

機器を稼働させたままにしておくことは、攻撃者に侵入の機会を与え続けることを意味する。特に、長期休暇中は監視体制が手薄になるため、攻撃者にとっては格好の標的となる。電源を切ることは、最も単純でありながら最も効果的な防御策の一つだ。

ただし、業務継続上の理由から、どうしても稼働させ続けなければならない機器も存在する。その場合は、ファイアウォールの設定を見直し、不要なポートを閉じるなど、セキュリティ設定を強化しておくことが望ましい。また、リモート監視を実施し、異常が発生した場合には即座に対応できる体制を整えておくことも重要だ。

電源を切る際には、適切なシャットダウン手順を踏むことも忘れてはならない。突然の電源断は、データの破損やシステムの不具合を引き起こす可能性がある。また、休暇明けに電源を投入する際の手順についても、事前に確認しておくことが望ましい。

休暇明けの修正プログラム適用が脆弱性対策の要

休暇明けには、基本ソフト(OS)や各種ソフトウェアの修正プログラムの適用が急務となる。休暇中に公開された修正プログラムの有無を確認し、必要なパッチを速やかに適用することで、既知の脆弱性を突いた攻撃を防ぐことができる。

ソフトウェアベンダーは、脆弱性が発見されると、その対策となる修正プログラムを公開する。しかし、長期休暇中に電源を切っていた機器は、こうした修正プログラムが適用されていない状態のまま放置されている。攻撃者は、公開された脆弱性情報を基に攻撃を仕掛けてくるため、修正プログラムの適用が遅れれば、その間に攻撃を受けるリスクが高まる。

特に、マイクロソフトが毎月第2火曜日(通称パッチチューズデー)に公開するセキュリティ更新プログラムや、その他の主要ソフトウェアベンダーが定期的に公開する修正プログラムには、重大な脆弱性への対策が含まれていることが多い。長期休暇を挟んだ場合、これらの修正プログラムが未適用のまま長期間経過している可能性があり、早急な対応が求められる。

修正プログラムの適用に際しては、システム管理者の指示に従うことが重要だ。企業や組織によっては、修正プログラムを適用する前に、検証環境でのテストを実施するなど、独自の運用ルールを設けている場合がある。個々の利用者が独断で修正プログラムを適用すると、システムの不具合を引き起こす可能性もあるため、組織のルールに従った対応が必要だ。

また、修正プログラムの適用は、休暇明けの業務開始前に完了させておくことが理想的だ。業務開始後に修正プログラムの適用を行うと、システムの再起動などにより業務に支障をきたす可能性がある。可能であれば、休暇明けの早朝や前日夜など、業務時間外に作業を完了させておくことが望ましい。

セキュリティソフトの定義ファイル更新が感染防止の第一歩

セキュリティソフトの定義ファイル更新も重要だ。電源を切っていた機器は、定義ファイルが古い状態のまま放置されている。電子メールの送受信やウェブサイトの閲覧を行う前に、定義ファイルを最新の状態に更新し、ウイルス感染のリスクを低減する必要がある。

セキュリティソフトの定義ファイルは、日々更新される新たなマルウェアやウイルスの情報を含んでおり、これが最新でなければ、新種の脅威を検知することができない。長期休暇中に電源を切っていた機器は、数日から数週間分の更新が適用されていない状態であり、その間に登場した新たな脅威に対して無防備な状態となっている。

定義ファイルの更新は、通常、自動で行われるように設定されていることが多いが、電源を切っていた期間中は更新が行われていない。休暇明けに電源を投入した直後は、まだ定義ファイルが古いままであるため、更新が完了するまでは、メールの開封やウェブサイトの閲覧を控えることが推奨される。

特に注意すべきは、定義ファイルの更新中にネットワークから切断してしまうことだ。更新が中断されると、定義ファイルが不完全な状態になり、セキュリティソフトが正常に機能しなくなる可能性がある。更新が完了するまで、ネットワーク接続を維持し、他の作業は控えることが望ましい。

また、セキュリティソフト本体のバージョンアップが提供されている場合もある。定義ファイルの更新だけでなく、ソフトウェア本体のアップデートについても確認し、必要に応じて適用することが重要だ。

各種ログの精査で不審なアクセスを早期検知

管理者は休暇明けに、サーバなどの機器に対する不審なアクセスが発生していないか、各種ログを精査すべきだ。不審なログが記録されていた場合、早急に詳細な調査や対応を実施することで、被害の拡大を防ぐことができる。ログの確認を怠れば、侵入の痕跡を見逃し、情報漏えいなどの重大なインシデントに発展する恐れがある。

ログには、システムへのアクセス記録、認証の成否、ファイルの操作履歴など、さまざまな情報が記録されている。これらのログを分析することで、不正アクセスの試みや、実際に侵入を許してしまった痕跡を発見することができる。特に、長期休暇中は通常のアクセスが少ないため、不審なアクセスが目立ちやすく、発見しやすいという側面もある。

確認すべきログには、ファイアウォールのログ、ウェブサーバのアクセスログ、認証サーバのログ、データベースのアクセスログなどがある。これらのログから、通常とは異なるパターンのアクセスや、失敗した認証の試行回数が異常に多いケース、深夜や早朝など通常業務時間外のアクセスなどを抽出し、分析する必要がある。

また、ログの保存期間についても注意が必要だ。ログの保存容量に制限がある場合、古いログから順次削除されていく設定になっていることがある。長期休暇中のログが削除されてしまわないよう、保存期間の設定を事前に確認し、必要に応じて延長しておくことが望ましい。

不審なログが発見された場合、単にそのログを確認するだけでなく、関連する他のログも併せて分析することが重要だ。一つのログからは見えてこなかった攻撃の全体像が、複数のログを突き合わせることで明らかになることもある。また、外部の専門機関への相談や、フォレンジック調査の実施なども検討すべきだ。

利用者に求められる機器・データの持ち出し管理

企業や組織の利用者に対しても、長期休暇時の対策が求められる。社外での対応が必要となる機器やデータを持ち出す場合、事前に持ち出しルールを確認し遵守することが重要だ。自宅などに持ち出した機器やデータは、ウイルス感染や紛失、盗難による情報漏えいを防ぐため、厳重に管理しなければならない。

機器やデータの持ち出しには、多くのリスクが伴う。移動中の紛失や盗難、自宅での不適切な保管、家族による誤操作など、社内では想定していなかったリスクが顕在化する可能性がある。特に、長期休暇中は旅行などで移動する機会も多く、機器を持ち歩くリスクが高まる。

持ち出しルールには、通常、許可申請の手続き、持ち出し可能な機器やデータの範囲、暗号化の実施、保管方法、紛失時の連絡先などが定められている。これらのルールは、情報資産を保護し、万が一の事態に備えるために設けられたものであり、利用者は厳格に遵守する必要がある。

また、持ち出した機器を自宅のネットワークに接続する際にも注意が必要だ。自宅のネットワークは、企業のネットワークほどセキュリティが強固ではない場合が多く、そこからマルウェアに感染するリスクもある。可能であれば、業務用の機器は自宅のネットワークには接続せず、モバイル回線などを使用することが望ましい。

さらに、長期休暇中に機器を持ち出す場合、その機器に保存されているデータの重要度を再確認することも重要だ。本当にその機器を持ち出す必要があるのか、持ち出すデータは必要最小限に絞られているかなどを検討し、不要なデータは事前に削除しておくことが推奨される。

持ち出し機器のウイルスチェックが組織内感染を防ぐ

休暇明けには、持ち出していた機器や、データを保存していたUSBメモリなどの外部記憶媒体にウイルスが混入していないか、組織内で利用する前にセキュリティソフトでウイルススキャンを実施することが推奨される。

長期休暇中に社外で使用していた機器は、さまざまな脅威にさらされている可能性がある。自宅のネットワークを経由したマルウェア感染、不審なウェブサイトへのアクセスによる感染、フリーWi-Fiなど安全性の低いネットワークを使用したことによる中間者攻撃など、リスクは多岐にわたる。

こうした機器を、ウイルスチェックを行わずに組織内のネットワークに接続すると、マルウェアが社内に拡散し、重大なインシデントを引き起こす可能性がある。過去には、テレワーク環境のVPN機器の脆弱性を突いた攻撃により、社内ネットワークにランサムウェアが侵入し、重要なデータが暗号化されて業務が停止した事例も報告されている。警察庁の調査によれば、2021年に確認されたランサムウェア被害のうち、感染経路が判明した76件の約54%がVPN機器からの侵入だったという。

ウイルススキャンは、機器を組織内ネットワークに接続する前に、必ず実施すべきだ。スキャンには時間がかかる場合もあるが、それを惜しんで接続を急ぐと、取り返しのつかない事態を招く恐れがある。また、USBメモリなどの外部記憶媒体についても、同様にスキャンを実施することが重要だ。

組織によっては、持ち出し機器専用の検疫ネットワークを設けている場合もある。こうした環境では、まず検疫ネットワークに接続してウイルススキャンを実施し、安全が確認されてから本番ネットワークへの接続を許可する仕組みとなっている。このような仕組みが整備されている場合は、必ずそれに従うことが重要だ。

溜まったメールに潜む脅威、不審なメールへの警戒を

休暇明けはメールが溜まっていることが想定されるため、特に注意が必要だ。実在の企業などを騙った不審なメールに関する相談は多く、添付ファイルを開いたり本文中のURLにアクセスしたりすることで、ウイルス感染やフィッシングサイトへの誘導につながる可能性がある。不審なメールを受信した場合、添付ファイルを開かず、URLにアクセスせず、各組織のシステム管理者に報告し、指示に従うことが肝要だ。

長期休暇明けは、通常よりも多くのメールが受信トレイに溜まっている。急いで処理しようとする心理につけ込んで、攻撃者は不審なメールを送り込んでくる。件名に「緊急」「至急」などの文言を含めたり、取引先や上司を装ったりすることで、受信者の警戒心を緩め、添付ファイルを開かせたりURLをクリックさせたりしようとする。

特に注意すべきは、実在の企業や組織を騙ったメールだ。差出人のメールアドレスが本物に酷似していたり、メール本文が精巧に作られていたりするため、一見しただけでは偽物と判別できない場合がある。こうしたメールには、マルウェアが仕込まれた添付ファイルや、フィッシングサイトへのリンクが含まれていることが多い。

不審なメールかどうかを判断する際のポイントとしては、予期していないメールではないか、添付ファイルやURLが含まれていないか、差出人のメールアドレスに不自然な点はないか、文面に不自然な日本語や誤字脱字はないか、などが挙げられる。少しでも疑わしい点があれば、安易に開封せず、システム管理者に相談することが重要だ。

また、近年増加しているのが、過去のメールのやり取りを引用して返信する形式を装った攻撃メールだ。これは、攻撃者が何らかの方法で過去のメールのやり取りを入手し、それに返信する形で不審なメールを送り込んでくる手口だ。受信者は、過去のやり取りが含まれているため、正規のメールと誤認して添付ファイルを開いてしまう危険性が高い。

メールの処理に追われていても、一つ一つのメールを慎重に確認し、不審な点がないかをチェックする時間を惜しんではならない。数分の確認を怠ったことで、組織全体が重大なインシデントに巻き込まれる可能性があることを、常に意識すべきだ。

SNS投稿が招く不在情報の漏えいリスク

個人に対しても、長期休暇中のセキュリティ対策が呼びかけられている。SNSで旅行の計画を書き込んだ場合、内容によっては不在であることが知られてしまう可能性がある。撮影した写真をSNSに投稿したことでトラブルに発展するケースもあるため、投稿内容には注意が必要だ。

SNSへの何気ない投稿が、犯罪者に不在情報を提供してしまう危険性がある。たとえば、「明日から家族で海外旅行」といった投稿や、旅行先での写真をリアルタイムで投稿することで、自宅が長期間不在であることが第三者に知られてしまう。こうした情報は、空き巣などの犯罪の標的となるリスクを高める。

また、投稿した写真に含まれる情報から、自宅の場所が特定されてしまう危険性もある。写真の背景に映り込んだ建物や風景、位置情報のタグなどから、居住地域が推測されることがある。さらに、写真の撮影日時情報などから、生活パターンが把握されてしまう可能性もある。

企業や組織の従業員の場合、個人のSNS投稿から勤務先の情報が漏えいする危険性もある。社員証が写り込んだ写真や、社内の様子が分かる写真を投稿することで、標的型攻撃の足がかりとなる情報を攻撃者に提供してしまう恐れがある。特に、セキュリティ関連の業務に従事している場合や、機密性の高い業務を担当している場合は、より一層の注意が必要だ。

SNSへの投稿は、旅行から帰宅した後に行うことが推奨される。リアルタイムでの投稿を避けることで、不在情報が第三者に知られるリスクを大幅に低減できる。また、投稿する写真についても、個人情報や位置情報が含まれていないか、事前に確認することが重要だ。

偽のセキュリティ警告、冷静な判断が被害を防ぐ

ウェブサイトの閲覧中に、ウイルス感染や機器の故障を装った偽の警告が表示される場合がある。表示されたメッセージに従って操作したり、電話をかけて遠隔操作を許したりすると、有償ソフトウェアの購入や有償サポート契約へ誘導される。利用しているセキュリティソフトによる警告ではない場合、特にブラウザ画面上に表示される警告は偽物である可能性が高い。偽の警告画面が表示された場合は、画面を閉じるか、ブラウザを強制終了、あるいは機器を再起動することが推奨される。

偽のセキュリティ警告は、サポート詐欺と呼ばれる手口の一つだ。ウェブサイトの閲覧中に突然、警告音とともに画面全体に警告メッセージが表示され、「ウイルスに感染しています」「システムが破損しています」などと表示される。さらに、「今すぐサポートセンターに電話してください」といった指示とともに、電話番号が表示される。

この電話番号に連絡すると、外国語なまりの日本語を話すオペレーターにつながり、遠隔操作ソフトのインストールを指示される。遠隔操作を許してしまうと、オペレーターは機器を操作して、あたかも深刻な問題が発生しているかのように見せかけ、最終的に有償のサポート契約やセキュリティソフトの購入を迫ってくる。契約金額は数万円から数十万円に及ぶこともある。

本物のセキュリティソフトによる警告と、偽の警告を見分けるポイントは、警告の表示方法にある。本物のセキュリティソフトは、通常、専用の警告ウィンドウを表示し、ブラウザとは独立した形で動作する。一方、偽の警告は、ブラウザの画面内に表示され、しかも全画面表示で消せないようになっていることが多い。

長期休暇中は、いざという時に相談できる窓口が休止している場合もあり、冷静な判断がより一層重要となる。偽の警告が表示されても、決して慌てず、まず画面を閉じることを試みるべきだ。通常のウィンドウの閉じるボタンが機能しない場合は、キーボードのAlt+F4キー(Windowsの場合)やCommand+Qキー(Macの場合)でブラウザを終了させることができる。それでも閉じられない場合は、タスクマネージャーからブラウザを強制終了させるか、機器を再起動することで対処できる。

事前対策として、利用しているセキュリティソフトのマニュアルやヘルプで、脅威が検知された場合の本物の警告画面を確認しておくことも有効だ。本物の警告がどのような形で表示されるかを知っておくことで、偽物との区別がつきやすくなる。

メール・SMS・SNSに潜む脅威、多様化する攻撃経路

不審なメールの添付ファイルを開いたり、本文中のURLにアクセスしたりすることで、ウイルス感染やフィッシングサイトへの誘導につながる。不審なサイトへ誘導するURLは、ショートメッセージサービス(SMS)で送られてくる場合やSNSで投稿されている場合もある。機器がウイルスに感染した疑いがある場合は初期化を検討し、フィッシングサイトで情報を入力してしまった場合は、パスワードの変更やカード会社への連絡など、入力した情報の悪用を防ぐ対応が求められる。

近年、サイバー攻撃の手口は多様化しており、メールだけでなく、SMSやSNSを経由した攻撃も増加している。特にSMSを悪用した攻撃では、宅配業者や通信事業者、金融機関などを装ったメッセージが送られてくることが多い。メッセージには、荷物の不在通知や料金の未払い、アカウントの確認などを装ったURLが含まれており、これをクリックすると偽のサイトに誘導される。

こうした偽サイトでは、個人情報やクレジットカード情報、アカウントのIDとパスワードなどの入力を求められる。入力してしまった情報は攻撃者に窃取され、不正利用される危険性がある。また、スマートフォンの場合は、不正なアプリのインストールを促されることもあり、これをインストールすると、端末内の情報が窃取されたり、勝手にSMSが送信されたりする被害に遭う可能性がある。

SNSを経由した攻撃では、友人や知人のアカウントが乗っ取られ、そこから不審なURLが送られてくるケースがある。信頼している相手からのメッセージであるため、警戒心が薄れ、URLをクリックしてしまう危険性が高い。また、懸賞やプレゼント企画を装った投稿から、不審なサイトに誘導されるケースもある。

万が一、ウイルスに感染した疑いがある場合は、直ちにネットワークから切断し、セキュリティソフトでスキャンを実施すべきだ。感染が確認された場合、または駆除できない場合は、機器の初期化を検討する必要がある。初期化を行う前には、重要なデータをバックアップしておくことが望ましいが、バックアップデータにもウイルスが含まれている可能性があるため、復元後は再度スキャンを実施することが重要だ。

フィッシングサイトで情報を入力してしまった場合は、速やかに対応することが被害を最小限に抑える鍵となる。入力した情報がパスワードである場合は、直ちに変更し、同じパスワードを他のサービスでも使用している場合は、それらも全て変更する必要がある。クレジットカード情報を入力してしまった場合は、カード会社に連絡して利用停止の手続きを取り、不正利用がないか確認すべきだ。

長期休暇中は、こうした相談窓口が休止している場合もあるため、IPAが公開している手口検証動画シリーズや安心相談窓口だよりなどで、事前に具体的な手口と対処方法を確認しておくことが推奨される。知識を持っていることが、被害を防ぐ最大の防御となる。

個人も怠れない休暇明けの修正プログラムと定義ファイル更新

個人に対しても、休暇明けには修正プログラムの適用と定義ファイルの更新が推奨される。電源を切っていた機器は、セキュリティソフトの定義ファイルが古い状態のまま放置されているため、電子メールの送受信やウェブサイトの閲覧を行う前に、定義ファイルを最新の状態にすることが重要だ。

個人が使用する機器であっても、企業や組織が使用する機器と同様に、長期休暇中に公開された修正プログラムを適用していない状態では、サイバー攻撃の標的となりやすい。特に、個人が使用する機器は、企業の機器ほど厳格に管理されていないことが多く、セキュリティ対策が疎かになりがちだ。

OSやブラウザ、アプリケーションソフトの修正プログラムは、脆弱性を修正し、攻撃から機器を守るために不可欠なものだ。これらの更新を怠ると、既知の脆弱性を突いた攻撃により、個人情報の漏えいや、機器の乗っ取りなどの被害に遭う可能性が高まる。

また、セキュリティソフトの定義ファイルの更新も同様に重要だ。定義ファイルが古いままでは、新たに登場したマルウェアやウイルスを検知することができず、知らないうちに感染してしまう危険性がある。特に、長期休暇明けは、休暇中に溜まったメールを処理したり、ウェブサイトを閲覧したりする機会が多く、感染のリスクが高まる時期だ。

修正プログラムや定義ファイルの更新は、自動で行われるように設定しておくことが推奨される。ただし、自動更新を有効にしていても、電源を切っていた期間中は更新が行われないため、休暇明けに電源を投入した後、更新が完了するまで待つことが重要だ。更新中は、できるだけ他の作業を控え、更新プロセスを妨げないようにすべきだ。

事前準備と休暇明け確認が業務継続を守る

長期休暇期間は、通常とは異なる状況が生じやすく、セキュリティインシデントが発生した場合、対応に遅れが生じたり、想定していなかった事象へと発展したりする可能性がある。思わぬ被害が発生し、休暇後の業務継続に影響が及ぶ事態を避けるため、企業や組織、個人を問わず、事前の対策と休暇明けの確認作業を徹底することが不可欠だ。

サイバー攻撃の脅威は、年々高度化し、その手口も多様化している。攻撃者は、企業や組織の監視体制が手薄になる長期休暇期間を狙って攻撃を仕掛けてくることも多い。こうした攻撃に対抗するためには、技術的な対策だけでなく、組織全体でセキュリティ意識を高め、一人一人が適切な行動を取ることが重要だ。

特に重要なのは、休暇前の準備だ。緊急連絡体制の確認、機器接続ルールの再確認、使用しない機器の電源遮断など、事前に実施すべき対策を確実に行っておくことで、休暇中のリスクを大幅に低減できる。また、利用者に対しても、機器やデータの持ち出しルールを周知徹底し、遵守させることが重要だ。

休暇明けには、修正プログラムの適用、定義ファイルの更新、ログの確認、持ち出し機器のウイルスチェックなど、実施すべき作業が多岐にわたる。これらの作業を怠ると、休暇中に発生していた問題を見逃したり、古い脆弱性を抱えたまま業務を再開したりすることになり、重大なインシデントにつながる恐れがある。

個人についても、SNSへの投稿内容に注意し、偽のセキュリティ警告に惑わされず、不審なメールやSMSに警戒することが求められる。また、休暇明けには、企業の利用者と同様に、修正プログラムの適用と定義ファイルの更新を確実に実施すべきだ。

IPAは、長期休暇における情報セキュリティ対策として、これらの具体的な対策を公開している。企業や組織、個人がそれぞれの立場で適切な対策を講じることで、長期休暇期間中のサイバー攻撃による被害を未然に防ぐことができる。セキュリティ対策は、一度実施すれば終わりではなく、継続的に見直し、改善していく必要がある。特に、長期休暇という特殊な期間においては、平常時とは異なる対策が求められることを、改めて認識すべきだ。

今後、サイバー攻撃の脅威はさらに高度化し、その影響範囲も拡大していくことが予想される。企業や組織の事業継続性を確保し、個人の情報資産を守るためには、セキュリティ対策を最優先課題として位置づけ、全員が一丸となって取り組むことが不可欠だ。IPAは今後も、最新の脅威情報や対策手法について情報提供を継続し、サイバーセキュリティの向上に貢献していく方針を示している。長期休暇を安全に過ごし、休暇明けに安心して業務を再開するためには、本記事で紹介した対策を確実に実施することが何よりも重要だ。

情報源

長期休暇における情報セキュリティ対策 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

https://www.ipa.go.jp/security/anshin/measures/vacation.html

年末年始に潜むサイバーセキュリティリスクの被害調査 | デジタルデータソリューション株式会社(2024年12月12日)

https://prtimes.jp/main/html/rd/p/000000135.000017714.html

関連記事

カテゴリ:サイバーセキュリティ対策

タグ:IPA,ゴールデンウイーク,不正アクセス,年末年始,独立行政法人情報処理推進機構,長期休暇

年末年始のサイバー攻撃に警戒を IPA、長期休暇中の対策を呼びかけ

年末年始のサイバー攻撃に警戒を IPA、長期休暇中の対策を呼びかけ n8nに深刻な脆弱性、世界で10万超のインスタンスに影響か

n8nに深刻な脆弱性、世界で10万超のインスタンスに影響か